Sysdig、エンドツーエンドの検知&レスポンス機能を備えたCNAPPを提供開始

オープンソースのFalcoをベースにしたエージェントレスなクラウド検知を導入し、CDRをワークロードエージェントだけでなく、クラウド、GitHub、Oktaのログにまで拡大

<このプレスリリースは6/7/2023に米国で発表されたリリースの抄訳です>

企業は、クラウド環境を構築する際に、確認されていない潜在的に脆弱なアプリケーション、サービス、IDが何百も存在するクラウドスプロールに直面することになります。ほとんどのクラウドセキュリティツールは、疑わしい動作を特定するのに時間がかかり、一度警告を受けた組織は、スナップショットを調べながら、何が起こったのかを断片的にまとめようと、何日も、あるいは何時間も費やすことになります。これは、悪質な侵入者にとっては数時間から数日かけて最大限のダメージを与えることができる最高のシナリオであり、一方、企業や組織は何が起こったのかを知ることができないかもしれません。

CNAPPにCDR(Cloud Detection & Response: クラウド検知&レスポンス)を組み入れる

クラウドを活用する 企業や組織は、環境全体の状況を即座に、かつ継続的に把握できるCNAPPを必要としています。本日の発表で、SysdigはCDRとCNAPPを統合し、アプリケーションのライフサイクル全体を理解し、アプリケーションを中心に置き、その周りにセキュリティツールを統合する単一のプラットフォームを提供します。Sysdigは、ランタイムインサイト(本番環境で使用されているものに関する知識)を使用して、ソフトウェアのライフサイクル全体にわたって、より良い情報に基づいた意思決定を行うことができます。

エンドツーエンドの脅威検知で侵害を即座に阻止する

Falcoをベースとしたエージェントレスクラウド検知: Sysdigが開発したFalcoは、クラウド脅威検知のためのオープンソースソリューションとして広く採用されており、現在はCloud Native Computing Foundation(CNCF)の管理下に置かれています。これまで、SysdigでFalcoの能力を活用するためには、企業はFalcoを自社のインフラに導入する必要がありました。本日のリリースにより、クラウド、アイデンティティ、ソフトウェアサプライチェーン、その他のソースにまたがる脅威を検知するために使用されるクラウドログを処理する際に、お客様はFalcoにエージェントレスでアクセスできます。

アイデンティティの脅威の検知: Sysdig Oktaの新しい検知機能により、セキュリティチームは、スパミングやアカウント乗っ取りによる多要素認証疲労攻撃など、アイデンティティ攻撃から保護することができます。Sysdigは、Oktaのイベントをリアルタイムのクラウドやコンテナのアクティビティと連携させることで、ユーザーから影響に至るまでの攻撃全体を詳細に把握します。

ソフトウェアサプライチェーンの検知: Sysdig の新しい GitHub 検知機能により、脅威の検知をソフトウェアのサプライチェーンに拡張できます。開発者とセキュリティチームは、シークレットがリポジトリにプッシュされた時などの重要なイベントについて、リアルタイムで警告を受けることができます。

強化されたドリフトコントロール: 元のコンテナに含まれていない実行ファイルを動的にブロックすることで、一般的なランタイム攻撃を防止します。

クラウドの調査とインシデントレスポンスをリアルタイムで加速する

ライブマッピング: Sysdigは、エンドポイントにおける検知と対応(EDR)のようなアプローチで、侵害が発生したときに関連するすべてのリアルタイムイベントを1つのビューに集約します。 Kubernetes Liveを使用すると、ライブのインフラストラクチャとワークロード、およびそれらの関係を動的に確認し、インシデント対応を迅速化することができます。

攻撃経路をコンテキスト付きで表示: Sysdig Process Treeは、ユーザーからプロセスまでの攻撃経路を明らかにすることで、脅威の迅速な特定と撲滅を可能にします。プロセス経路には、コンテナとホスト情報、悪意のあるユーザーの詳細、影響などが含まれます。

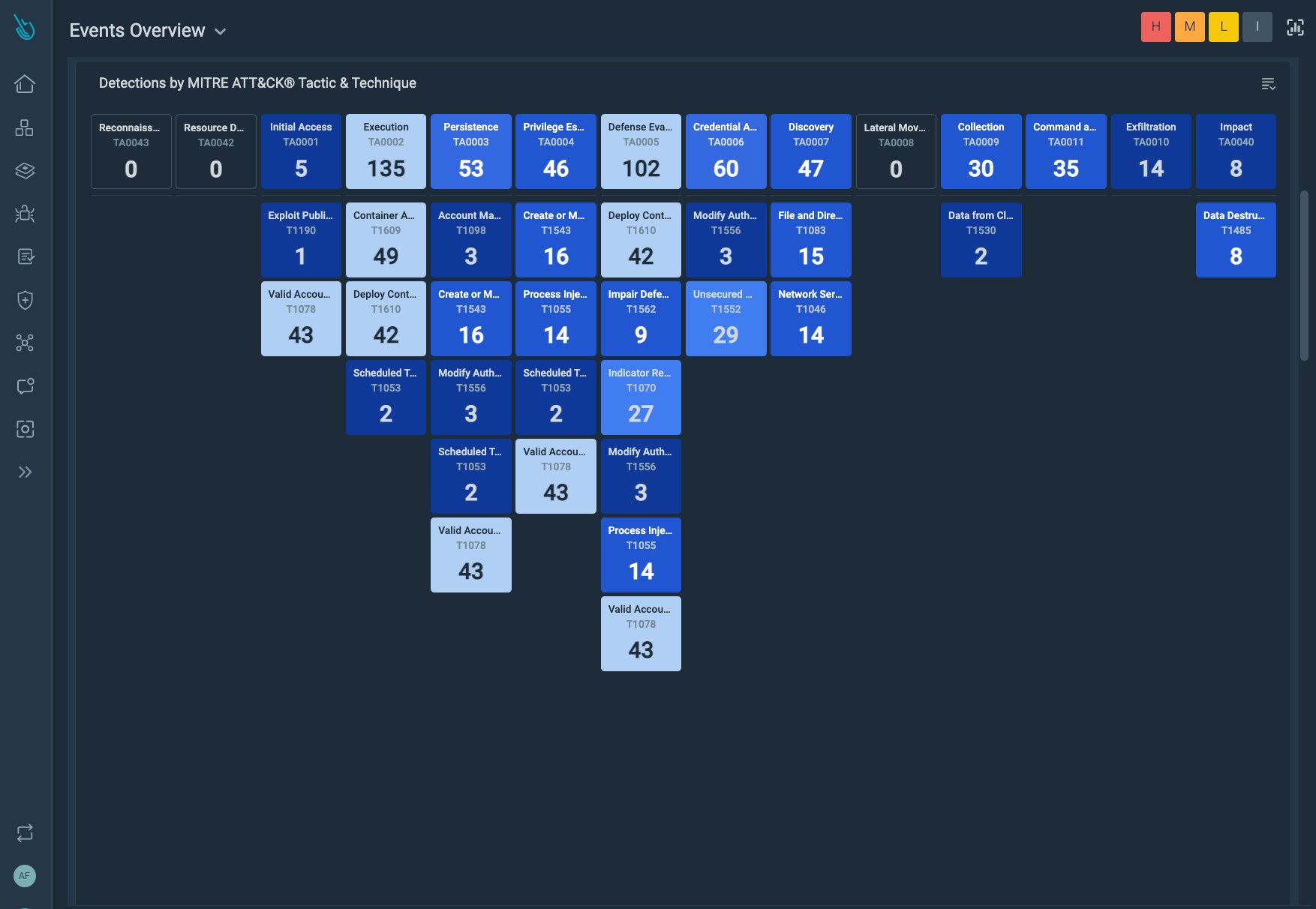

脅威ダッシュボードをキュレーション: ダッシュボードは、重要なセキュリティ問題を集中的に表示し、クラウド、コンテナ、Kubernetes、ホストにまたがるイベントにスポットライトを当てて、リアルタイムで脅威の優先順位付けを可能にします。また、Sysdigは、クラウドネイティブ環境のMITRE ATT&CK®️*フレームワークに対する動的マッピングを提供し、セキュリティチームは、任意の瞬間に何が起こっているかを正確に把握することができます。

注記:MITRE ATT&CK®は、実世界のオブザーバビリティに基づいた敵の戦術や技術に関するグローバルにアクセス可能な知識ベース(https://attack.mitre.org/)

【 Kubernetes Live 参考画面(Kubernetesのランタイムセキュリティを一元管理できる)】

図1:脅威ダッシュボード①:重要なセキュリティ問題を一元的に把握

上部の数値はGCPやHost、Kubernetesで監視している数

Events by Severityは一定の時間毎に検知したイベントの数をグラフ化(赤が重要度高でオレンジは重要度中)

Top Policiesでは各ポリシーに沿って検知した数

TopRulesでは個々のルールに沿って検知した数

図2:脅威ダッシュボード②:MITRE ATT&CK®️フレームワークに対する動的マッピング

MITRE ATT&CKの各戦術別に攻撃者が使った技術の数

数で色分けされている(ブルーが薄い方が数が多い)

図1のTop Rulesにある個々のルールがMITRE ATT&CK®️の戦術や技術にタグ付けされており、この図で視覚化されている

Sysdigユーザーの声

NoteableのCEOであるPierre Brunelleは、次のように述べています。「製品の性質上、Noteableはクリプトジャッキング攻撃のターゲットになっています。Sysdigは、クラウドの検知と対応に最も優れています。Sysdigは、異常な活動をリアルタイムで検知し、適切なコンテキストを表示するための複数の防御層を備えた完全なプラットフォームを提供する唯一のベンダーであり、考えられる影響を理解して迅速に対応できるようにします。」

「クラウドでは、すべてが迅速に行われます。攻撃を阻止するためには、時間が重要です。侵害は非常に大きな損害になりかねません。Sysdigは、何が起きているのか、クラウド内の正確なコンテナや場所、何が原因なのかを知ることで、クラウド攻撃をクラウド速度で迅速に検知し、対応することを可能にします。」

Sysdigについて

Sysdigは、企業のクラウド上のイノベーションにおける安全な加速を支援します。ランタイムインサイトを搭載したSysdigのクラウドセキュリティプラットフォームは、脅威をリアルタイムで阻止し、脆弱性を最大95%削減します。ランタイムに根ざした同社は、クラウド脅威検知のためのオープンソースソリューションであるFalcoを生み出しました。本番環境で何が実行されているかを知ることで、開発チームとセキュリティチームは、最も重要なリスクに集中することができます。シフトレフトからシールドライトまで、世界中の最も革新的な企業は、クラウドネイティブな環境をスピーディに予防、検知、対応するためにSysdigを活用しています。米国カリフォルニア州に本社を置き、日本ではヤフージャパン、メルカリ、NTTデータをはじめ有数の企業に採用されています。 日本法人はSysdig Japan合同会社(ウェブサイト:https://sysdig.jp/)

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像