ITセキュリティ専門家とビジネスリスク部門とのギャップは埋められるのか?

業務支援プラットフォームの大部分がWebベースのアプリケーションとなり、あらゆる情報がデジタルデータとして存在するようになると、ビジネスリスクが発生する可能性が高まります。一般的に企業では、事業環境や戦略、財務、労務、法務などの部門別、災害、過失をはじめとしたインシデント別にビジネスリスクを想定し、リスク管理者は限定された領域で個別最適化された活動に終始しています。

近年の顧客情報の流出を例にとると、発覚後直ちに経営層は、ネット上のサービス停止、業務委託先の業務実態把握、被害者への謝罪や慰謝料などわずかな時間で矢継ぎ早に判断を下すことが求められます。対応の核となるIT/セキュリティ担当者やリスク管理者は、複数の専任者と経営層にわかりやすく状況を説明しなければなりません。

ITセキュリティ(IT運用管理とセキュリティ運用管理)の専門家(セキュリティチーム)と、ビジネスリスクおよびGRCの専門家(リスク管理チーム)は、サイロ化することなく日頃から相互に連携し一気通貫のリスク対応体制を構築しているか?より効率的かつ効果的に管理できているか?RSAはこの疑問を明らかにするために調査を実施し、両チーム間に存在する隔たりとその理由を明らかにしました。

2018年の初頭に実施したアンケート調査の175 人の回答者は、金融サービス、公的部門、プロフェッショナル サービス、ヘルスケア、製造業を含む従業員1,000 人以上の北米の企業に勤務する、IT およびITセキュリティの専門家と、ビジネスリスクおよびGRCの専門家です。

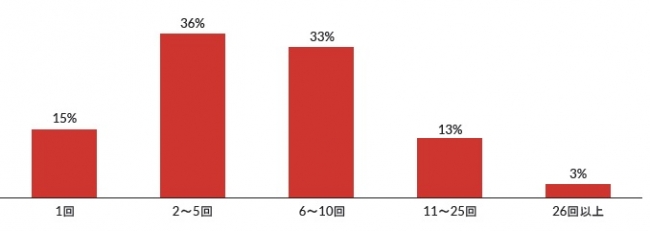

セキュリティ侵害の発生数

回答者の70%がセキュリティ侵害を経験しています。過去2年間に侵害を受けた組織の36%が侵害の件数を2回~5回、49%が6回以上と答えています。また66%の回答者が検知されるまで数ヵ月にわたり侵害発生に気づいていなかったと回答しています。

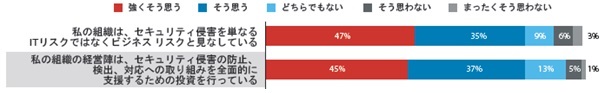

セキュリティ侵害に対する組織の認識

回答者が所属する組織の82%は、このようなセキュリティ侵害を単なるITリスクではなく、ビジネスリスクと見なしており、経営陣はセキュリティ侵害の防止検知、対応への取り組みに協力的と回答しています。それを裏付けるように、2018年のセキュリティ予算が増額されると91%が回答しています。

一方のチームが作成したデータを、もう一方のチームが使えない状態が明らかになりました。セキュリティチームが作成したデータを、リスク管理チームがリスク評価に使えないといった例です。

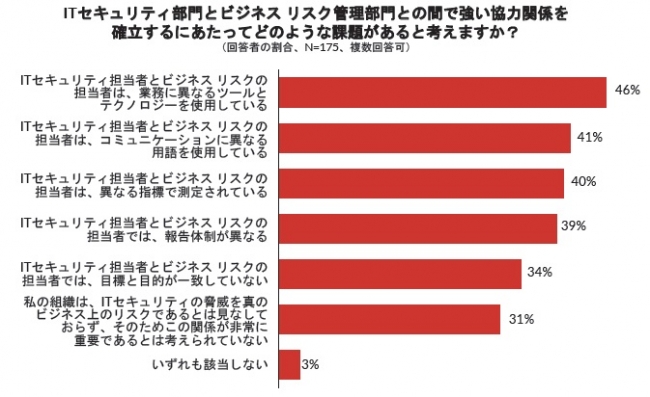

チーム間に横たわる隔たりの実態と原因

レポートは、セキュリティチームとリスク管理チームが協力関係を構築するための課題を指摘しています。

最も指摘が多いのは、使用するツールと技術の違いです(46%)。セキュリティチームはインフラに重点を置き、セキュリティ対策製品や外部情報を活用して検知した脅威を調査、分析して予防、対処します。 一方、リスク管理チームはリスクを特定し、組織の戦略、法令やガイドラインに則って管理策を実行し、ビジネスリスク管理ツール、GRCツール、様々なチェックシートを使ってリスクを組織的に管理します。

次に、用語の違いです(41%)。セキュリティチームはブロック、アラート、違反など実用的な言葉で表し、リスク管理部門は可能性、潜在的、影響など、推論に基づいた用語を多用する傾向があります。

指標(40%)と目標(34%)についても同様です。成功がどのような状態なのかを理解すること、また、共有の指標(インジケータ)に照らし合わせて測定することは、いかなるビジネスにおいても必要です。目標と指標が異なれば、報告の仕方に違いがあることもうなずけます。

リスク管理チームよりセキュリティチームの方が、ギャップを埋めてビジネスリスクについて検討するための措置を講じることに興味を持っていることが分かりました。

しかし、チームはそれぞれの殻をやぶり、組織全体によるデジタル リスク管理を支援するという共通の目標に向かって、より緊密に協力し始めている傾向があることもわかりました。

チームは相違を理解したうえで、相互のコミュニケーションを深め、連携していく必要があります。指標を共通化し、ツールを統合し、優先順位を決めて、企業がデジタルリスクをより効率的かつ効果的に管理できるよう取り組む必要があると言えるでしょう。

■参照資料

「困難と進歩」ホワイトペーパー

https://www.rsa.com/content/dam/ja/white-paper/pain-and-progress-rsa-cybersecurity-business-risk.pdf

近年の顧客情報の流出を例にとると、発覚後直ちに経営層は、ネット上のサービス停止、業務委託先の業務実態把握、被害者への謝罪や慰謝料などわずかな時間で矢継ぎ早に判断を下すことが求められます。対応の核となるIT/セキュリティ担当者やリスク管理者は、複数の専任者と経営層にわかりやすく状況を説明しなければなりません。

ITセキュリティ(IT運用管理とセキュリティ運用管理)の専門家(セキュリティチーム)と、ビジネスリスクおよびGRCの専門家(リスク管理チーム)は、サイロ化することなく日頃から相互に連携し一気通貫のリスク対応体制を構築しているか?より効率的かつ効果的に管理できているか?RSAはこの疑問を明らかにするために調査を実施し、両チーム間に存在する隔たりとその理由を明らかにしました。

2018年の初頭に実施したアンケート調査の175 人の回答者は、金融サービス、公的部門、プロフェッショナル サービス、ヘルスケア、製造業を含む従業員1,000 人以上の北米の企業に勤務する、IT およびITセキュリティの専門家と、ビジネスリスクおよびGRCの専門家です。

セキュリティ侵害の発生数

回答者の70%がセキュリティ侵害を経験しています。過去2年間に侵害を受けた組織の36%が侵害の件数を2回~5回、49%が6回以上と答えています。また66%の回答者が検知されるまで数ヵ月にわたり侵害発生に気づいていなかったと回答しています。

図:過去2年間に発生したセキュリティ侵害の回数は?(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=122)

図:過去2年間に発生したセキュリティ侵害の回数は?(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=122)

セキュリティ侵害に対する組織の認識

回答者が所属する組織の82%は、このようなセキュリティ侵害を単なるITリスクではなく、ビジネスリスクと見なしており、経営陣はセキュリティ侵害の防止検知、対応への取り組みに協力的と回答しています。それを裏付けるように、2018年のセキュリティ予算が増額されると91%が回答しています。

図:経営陣は協力的ですか?(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

図:経営陣は協力的ですか?(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

セキュリティ侵害が認められた場合、セキュリティチームは原因究明、リスク管理チームは事業継続に向けて活動を開始しますが、日頃から両者は必ずしも歩調を合わせて協調的に活動しているわけではないことが明らかになりました。回答者の73%は、両者は円滑なコミュニケーションが取れていない場合もあり、連携することが難しいと指摘しています。

一方のチームが作成したデータを、もう一方のチームが使えない状態が明らかになりました。セキュリティチームが作成したデータを、リスク管理チームがリスク評価に使えないといった例です。

図:用語の相違(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

図:用語の相違(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

チーム間に横たわる隔たりの実態と原因

レポートは、セキュリティチームとリスク管理チームが協力関係を構築するための課題を指摘しています。

最も指摘が多いのは、使用するツールと技術の違いです(46%)。セキュリティチームはインフラに重点を置き、セキュリティ対策製品や外部情報を活用して検知した脅威を調査、分析して予防、対処します。 一方、リスク管理チームはリスクを特定し、組織の戦略、法令やガイドラインに則って管理策を実行し、ビジネスリスク管理ツール、GRCツール、様々なチェックシートを使ってリスクを組織的に管理します。

次に、用語の違いです(41%)。セキュリティチームはブロック、アラート、違反など実用的な言葉で表し、リスク管理部門は可能性、潜在的、影響など、推論に基づいた用語を多用する傾向があります。

指標(40%)と目標(34%)についても同様です。成功がどのような状態なのかを理解すること、また、共有の指標(インジケータ)に照らし合わせて測定することは、いかなるビジネスにおいても必要です。目標と指標が異なれば、報告の仕方に違いがあることもうなずけます。

図:セキュリティ部門とリスク管理部門の関係を構築する上での主な課題(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

図:セキュリティ部門とリスク管理部門の関係を構築する上での主な課題(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月、n=175)

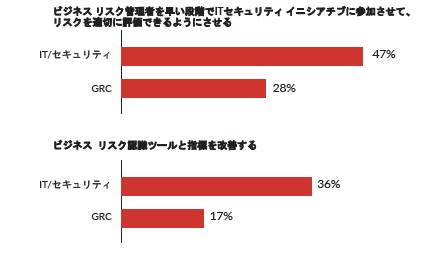

改善の方法例

チーム間の関係を改善する方法として、「早い段階でリスク管理者をIT セキュリティのイニシアチブに参加させることを優先的に考えている」については、セキュリティチームの47%が肯定していますが、GRC部門はわずか28% でした。ビジネスリスクの指標ツールと指標を改善することについても、セキュリティチームの36%が肯定していますが、対するGRC部門は17%のみでした。リスク管理チームよりセキュリティチームの方が、ギャップを埋めてビジネスリスクについて検討するための措置を講じることに興味を持っていることが分かりました。

図:改善策に関するセキュリティ部門とリスク管理部門の合意事項(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月)

図:改善策に関するセキュリティ部門とリスク管理部門の合意事項(出典:ESGの調査、サイバーセキュリティとビジネス リスクに関する調査、2018年3月)

まとめ

しかし、チームはそれぞれの殻をやぶり、組織全体によるデジタル リスク管理を支援するという共通の目標に向かって、より緊密に協力し始めている傾向があることもわかりました。

チームは相違を理解したうえで、相互のコミュニケーションを深め、連携していく必要があります。指標を共通化し、ツールを統合し、優先順位を決めて、企業がデジタルリスクをより効率的かつ効果的に管理できるよう取り組む必要があると言えるでしょう。

■参照資料

「困難と進歩」ホワイトペーパー

https://www.rsa.com/content/dam/ja/white-paper/pain-and-progress-rsa-cybersecurity-business-risk.pdf

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像