SANUS(上場監査クラウド)の多層的セキュリティに関して

SANUS(上場監査クラウド)を安心してご利用いただくため、弊社の多層的セキュリティの取り組みの一部を解説します。

株式会社Definer(本社:東京都千代田区、代表取締役:阪本健太郎)は、SANUS(上場監査クラウド)について、弊社の多層的セキュリティの取り組みの一部を解説します。

今回の情報公開は、セキュリティの堅牢性を示す内容であり、情報公開によってお客さまが安心してご利用いただけることを目指しております。

セキュリティ設計の全ての公開ではありませんが、重要なトピックを解説します。

今回の情報公開に伴い、セキュリティアーキテクチャを再度検証し直しました!

■ SANUSの全体像に関して

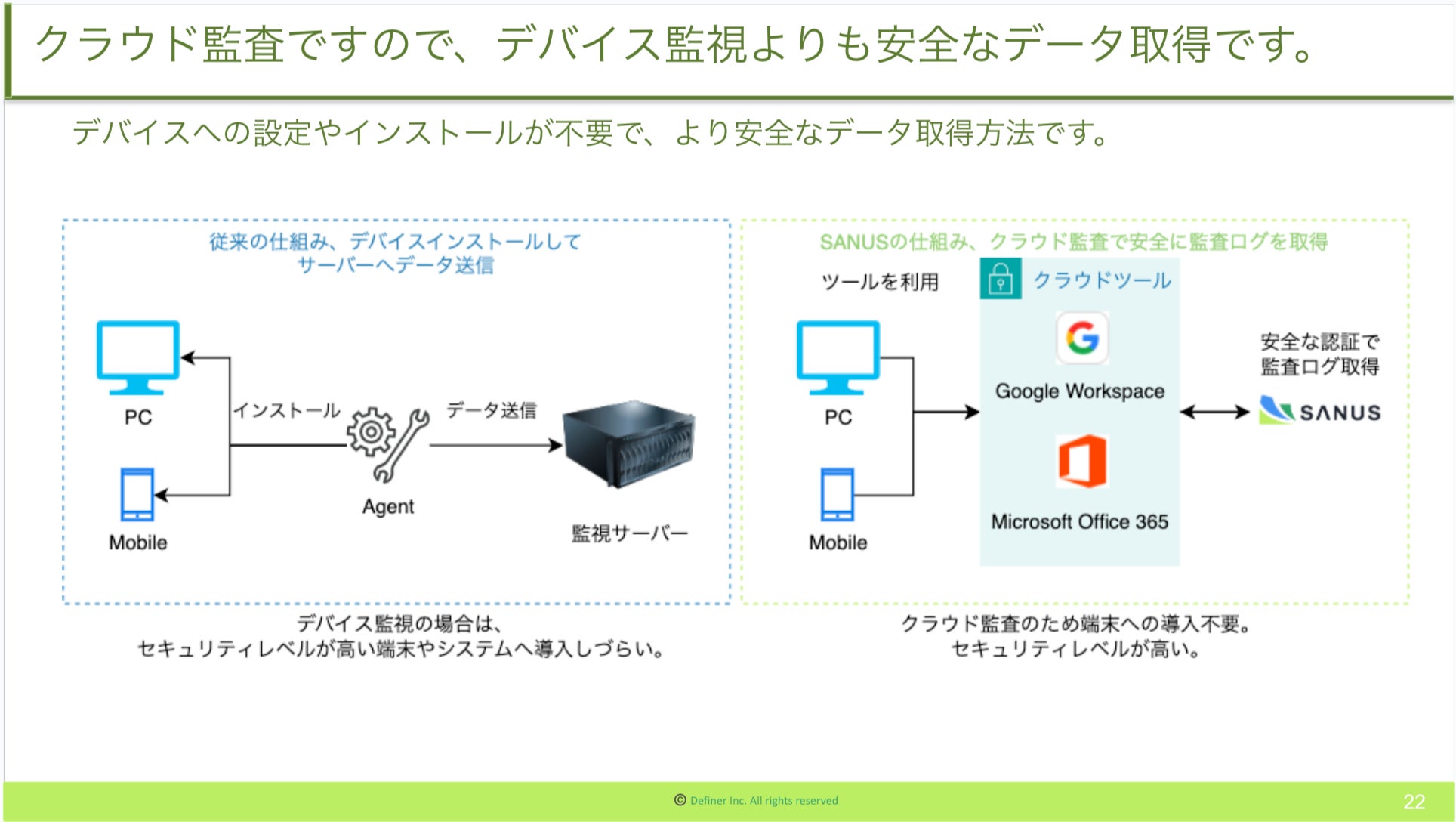

・データ取得の方法

クラウドで完結しており、セキュアな認証方式を採用。

クラウド監査ログで、限られた情報のみ取得して保存しています。

また、認証データも暗号化しているため、後述の多層的セキュリティと合わせて、認証情報・情報の流出リスクを徹底的に最小化し、そして徹底的に排除しています。

・デバイスへのインストール不要

デバイス監視ではなく、クラウド監査です。

クラウドツールのクラウド認証で、クラウド監査ログを取得しています。

・OAuth認証を適切に設計して実行

OAuth認証で、安全な認証方式を実現しています。また、OAuth認証のスコープは、監査ログを取得するためのREAD権限に留め、監査対象のツールの最小権限の読み取り履歴となっています。これにより、OAuth認証の挙動も正しい最小限の権限で実行しています。

認証に関連するクレデンシャル情報は、AWS Secret Managerや暗号化されたAWSのStorageで秘匿化し、さらに非公開の閉域で管理。AWSのRBACで、限られた権限を持つ、限られたインスタンスだけが、セキュアに接続しています。

・クレデンシャル情報は、SaaSからのREADやDownloadを不可に設定

クレデンシャル情報は、SaaS、アプリケーションからのREADやDownloadをできないように設計しています。

そして、クレデンシャル取得用のAPIエンドポイントもありません。

クレデンシャルは、閉域空間に暗号化して保存しAWSのRBACで、限られた権限を持つ、限られたインスタンスだけが、セキュアに接続しています。

■ AWSのセキュリティアーキテクチャ

・AWSのRBAC(Role Based Access Control)で、役割と権限を最小化し、クラウド内の権限を適切に管理

AWSのRBACを全面的に採用し、それぞれのインスタンスや実行処理で求められる最小の権限を適切に設計しています。これにより、過剰な権限を回避し、不正な挙動をやりにくくしています。

・RBAC✖️ゼロトラストセキュリティの思想で、クラウド外部、内部全ての通信を検証

ゼロトラストセキュリティの思想を全面的に採用しています。閉域空間であっても、セキュアなアクセス、セキュアな行動を最大限担保できるように設計しています。

例えば、セキュリティグループでポート制御をVPC内部でも実施して、閉域空間のアクセス制御も厳しく統制しています。

また、重要なテーマの一部として、エンドポイントセキュリティ、ネットワークセキュリティ、クラウドセキュリティ、セキュリティ監視・運用を実現し、24時間365日、セキュアな状況を実現しています。

セキュリティ監視に関しては、Amazon Inspector、Guard Duty、Security Hubを主に使用し、脅威・露出ともにCricitical、High、Medium、Low、全て0にすることを目標として、実施しています。

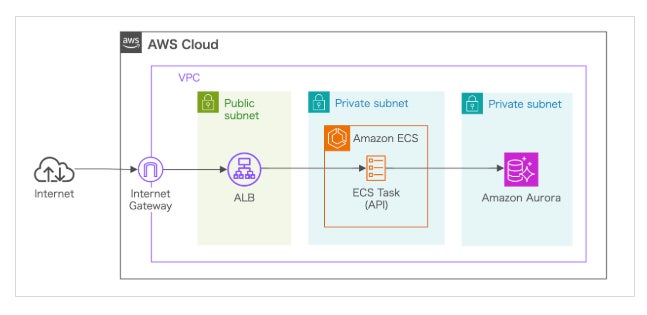

また、魔境サーバーを回避するため、Ec2は全社で不使用です。コンテナをECRとECSで管理し、コンテナスキャンを実施することで脆弱性に対する対策も行っております。

・AWSのSecret Managerで、秘匿情報をクラウドでセキュアに管理

パスワードなどのクレデンシャルを、Secret Managerで一元管理し、環境変数は排除しています。

また、Secret ManagerへのアクセスもRBACで権限を管理し、最小の権限でセキュアなアクセスを実現しています。

無駄な認証情報の更新を無くし、不要なリスクを排除して不慮の事故も回避しています。

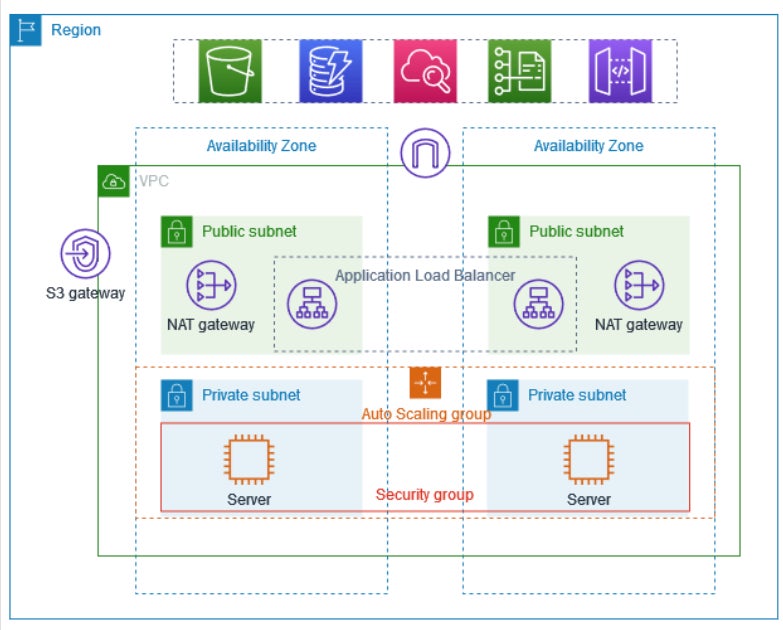

・AWS VPCのPublic Subnet、Private Subnetを明確に分離

Public SubnetにALBを配置して、Private Subnetのコンテナへロードバランシング。外部からの直接アクセスは不可能です。

AWS VPCのベストプラクティスを採用し、クラシックで、信頼できるネットワーク構成を実現。

Public SubnetとPrivate Subnetを分離し、サーバーやDBはPrivate Subnetに配置しています。

データやサーバへ、外部からの直接アクセスを不可能としています。

引用元:https://docs.aws.amazon.com/vpc/latest/userguide/vpc-example-private-subnets-nat.html

・Route 53+AWS WAF+ALB、そしてAWS Shieldで、ファイアウォールのルール設定によりOWASP Top10、DDoS攻撃、不正なリファラーなどの不正アクセスを自動でBLOCK

WAFのルールにより、OWASP TOP10や、DDoS攻撃、不正なリファラーからのアクセスを自動でブロックしています。

AWS Shieldも掛け合わせることで、L3、L4、L7層のプロトコルを防御しています。

引用元:https://aws.amazon.com/jp/builders-flash/202409/web-app-architecture-design-pattern/

■ 暗号化&ログイン周り

・DBの暗号化で、情報漏洩を防ぐ

データベースを暗号化することで、情報漏洩を防いでいます。

たとえ、正当な権限を持たない人物がアクセスしても、それを解読する鍵がない限り情報の読み取りを不可能としています。

・DB全体の暗号化に加えて、保持するデータそのものの暗号化で、さらに情報漏洩を防ぐ

さらに、情報の読み取りを成功したとしても、2段階目のデータ暗号化をしており、Secret Managerに保持している復号キーを使用しない限り、復号できない暗号を保持しております。

・ファイルストレージの暗号化で、情報漏洩を防ぐ

データセンターへの保存前に暗号化を行い、オブジェクトをダウンロードする際に解読するようにファイルストレージに要請しています。これにより、セキュアなデータ保持が可能となります。

・Google reCAPTCHAで、人間以外のアプリログインをブロック

Google reCAPTCHAを、ログイン画面、サインアップ画面、パスワード設定画面で採用しています。

一般公開されている全てのアプリ画面に対して、最新の bot 保護と不正防止プラットフォームで不正行為や悪用を防止しています。

先述のRoute 53 + WAF +ALBも掛け合わせることで、ロボット的なアクセスや不正アクセスを弾きます。

・フロントエンドバリデーションで、パスワードの20~40文字以上かつ、大文字、小文字、数字、記号の組み合わせを必須に指定し、最強に強要しています。

フロントエンドバリデーションを徹底し、パスワード入力においては、20~40文字以上かつ、大文字、小文字、数字、記号の組み合わせを必須としています。

これにより、パスワードそのものの難易度を上げ、前述のreCAPTCHA、WAFと組み合わせることでブルートフォース攻撃を限りなく不可能としています。

また、ログイン後に関しても、フロントエンドバリデーションを徹底し、特殊文字などの不正な入力でデータの不正取得をできないようにしています。

参考として、パスワード解析をブルートフォースで攻撃する場合の計算時間は、以下が一覧表となります。

弊社の基準の場合は、一番右端で、一番下より計算時間が長いです。参考としては、大文字、小文字、数字、記号組み合わせの10文字で80万3550年、15文字で1兆年計算がかかりますから、20文字~40文字以上ですと最低でも1兆年以上かかる計算です。

・バックエンドバリデーションで、フロントエンドからの入力情報の無力化も実施。不正文字列を無効化

仮に、フロントエンドやAPIエンドポイントから不正な文字列が入力された場合は、AWS WAFでブロックする、さらにAPI内部のバリデーションにより、DBへの接続前にそのセッションをエラーとして閉じます。

これにより、万が一、不正なデータ取得を意図した処理がAPI エンドポイントに対して行われても、バックエンドへの到達前でも除外し、さらに万が一、エンドに到達してもDB到達前に除外できます。

総合的かつ、多層的なセキュリティにより、我々は鉄壁のクラウドセキュリティでお客様のデータを保護しています。

■ 引用情報、あるいは参考情報

全体像

-

OAuth認証で、セキュアにデータ取得(クレデンシャルは、後述のSecret Managerや、暗号化されたストレージで管理し、AWSのRBACでセキュアに接続)

AWSのセキュリティアーキテクチャ

-

AWSのRBACで、役割と権限を最小化、クラウド内の権限をMECEに管理

-

RBACゼロトラストセキュリティで、クラウド外部、内部全ての通信を検証

-

AWSのSecret Managerで、秘匿情報をクラウドで、セキュアに管理している。当然、RBACで、Secret Managerへのアクセスも管理

-

(PCやサーバーには秘匿情報を一切保持しない)

-

-

AWS VPCのPublic SubnetにALBを配置して、Private SubnetにサーバーやDBを配置、外部からの直接アクセスを不可能にしています。

-

AWS WAFをALBの前に配置して、ファイアウォールのルール設定によりOWASP Top10、DDos、不正なリファラーなどの不正アクセスを自動で弾く

暗号化&ログイン

-

DBの暗号化で、情報漏洩を防ぐ

-

ファイルストレージの暗号化で、情報漏洩を防ぐ

-

Google reCAPTCHAで、人間以外のアプリログインをブロック

-

フロントエンドバリデーションで、パスワードを最強に強要

⬛︎会社概要

会社名称 :株式会社Definer (Definer Inc.)

資本金 :1億円

設立年月日:2021年6月

本社所在地:東京都千代田区九段南1丁目5番6号りそな九段ビル5F・KSフロア

代表 :代表取締役 阪本健太郎

事業内容 :

■ AIを含む先進的なIT技術を活用したITコンサルティング

■ AIを含む先進的なIT技術を活用したITプロダクトの開発及び提供

■ 前各号に付帯又は関連する一切の事業

URL :https://definer.jp/

顧問:高野 秀敏

事業戦略アドバイザー:吾郷 克洋

PdMアドバイザー:及川 卓也

GCPアドバイザー:名村 卓

XaaSアドバイザー:紣川 謙

法務アドバイザー:森 和考

ファイナンスアドバイザー:仙石 実

■取材のお問い合わせ先

企業名:株式会社Definer (Definer Inc.)

広報担当:秘書広報係

Email:assistant@definer-inc.com

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像