制御システム ハッキング!「OTペネトレーションテスト サービス」を提供開始

~フルリモート対応で本格的なサイバー攻撃のテストを提供します~

工場・プラントのサイバー攻撃対策は新たなフェーズへと移行。産業制御システム(OT:Operational Technology)を標的としたセキュリティの脅威が高まる中、「実際にサイバー攻撃を受けるとどうなるのか?」よりリアルなシミュレーションが求められています。そのようなニーズに対応するために、ジェイティ エンジニアリング株式会社(JTE)ではOTセキュリティの専門家による本格的なペネトレーションテストの提供を始めました。

https://www.jte.co.jp/icsc/

※フルリモートのテスト実施に対応

https://www.jte.co.jp/icsc/

※フルリモートのテスト実施に対応

- どこが攻撃の侵入口になりえるのか?

- 攻撃者が脆弱性をどのように利用するのか?

- 実際の攻撃に遭った場合の被害影響は?

- リアルなインシデントの発生を検証したい!

- あわせて効果的な対策を進めたい!

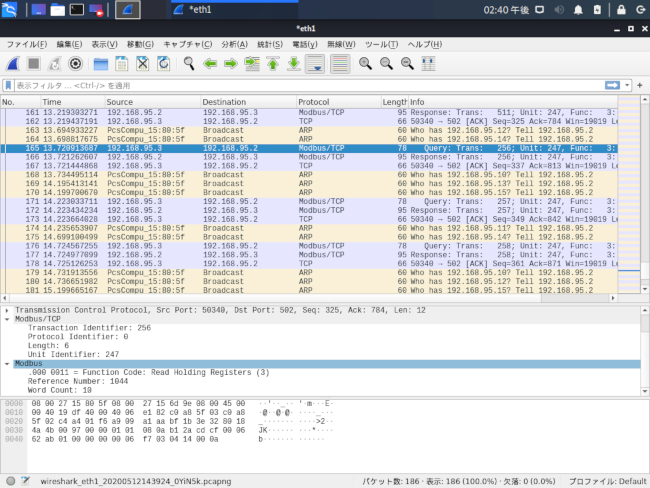

ペネトレーションテストとは、ネットワークに接続されているコンピュータシステムに対し、実際に既知の攻撃手法を用いて侵入を試みることです。「どこまで現状のセキュリティ対策で守れるのか」「サイバー攻撃でどのようにシステムが乗っ取られるのか」などをリアルに把握することができます。今まで可用性を重視する工場・プラントなどの産業制御システムでは、ペネトレーションテストは難しいと考えられていました。しかしながら近年サイバー攻撃の被害が本格化する中で、机上の空論によるセキュリティ対策だけでは有効性に疑義が生じています。JTEでは、OTセキュリティの専門知識を有するコンサルタントがホワイトハッカーとなり、産業制御システムに適した本格的なペネトレーションテストを提供します。

OTペネトレーションテストサービス

OTペネトレーションテストサービス

- 攻撃デモ動画

- 攻撃テストのステップ

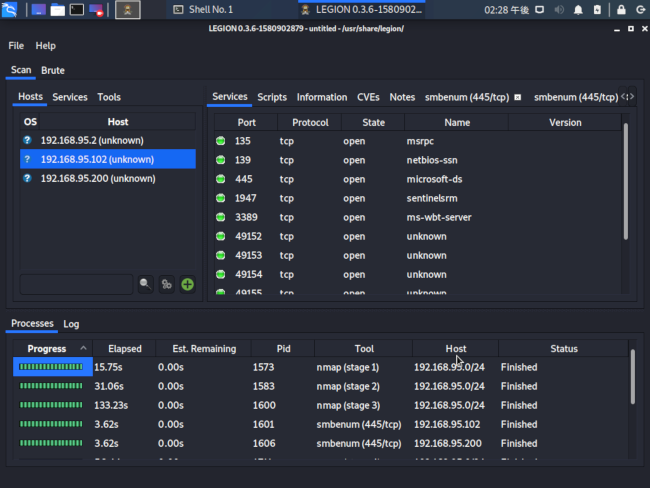

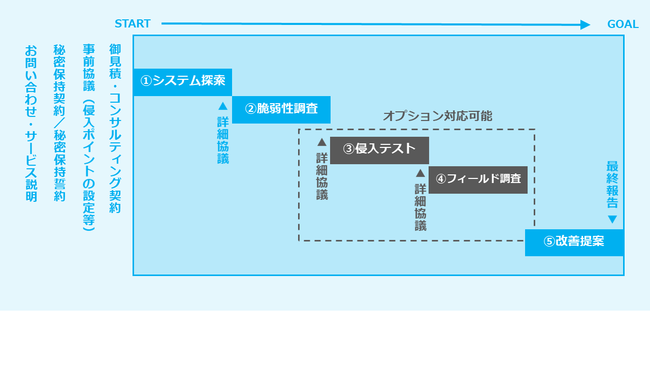

侵入ポイントからOTネットワークを探索します。攻撃者がどういった手法を使い、どの範囲までネットワーク・システム構成等の情報を知り得るのか。この情報をもとに、次のステップの進め方(攻撃シナリオ)を協議します。

システム探索

システム探索

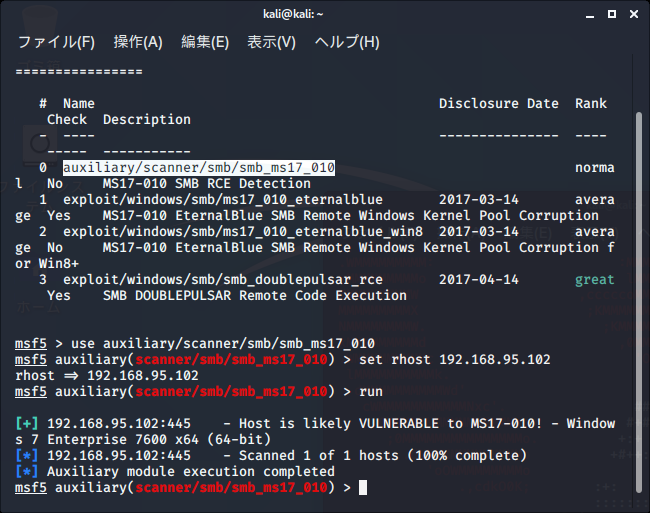

各システムのサービス(アプリケーションプログラム)を脆弱性スキャンします。どういった脆弱性があって、ど

ような攻撃を受ける可能性があるのか調べます。

静寂性調査

静寂性調査

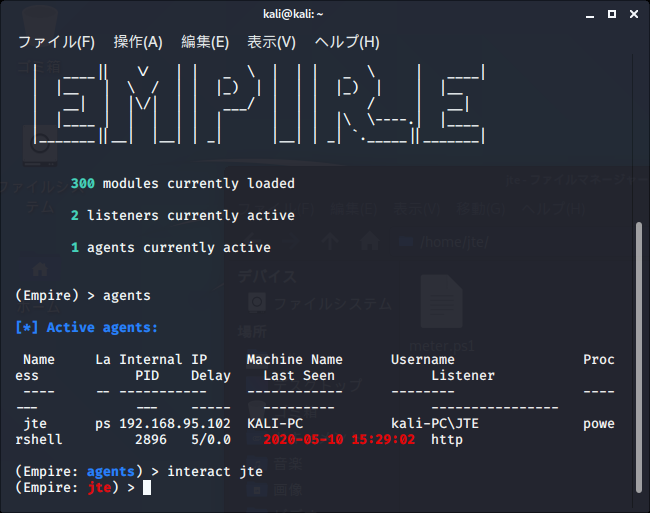

見つかった脆弱性を使ってシステムへ侵入します。実際に脆弱性を突かれるとどのような被害につながるのか、その影響の大きさが掴めます。

侵入テスト

侵入テスト

侵入が成功したシステムを踏み台にして、より深くフィールドネットワーク機器との通信をテストします。PLC等の各種コントローラへのアクセスが実際に可能かどうか試みます。

フィールド調査

フィールド調査

- テストサービスの流れ

スケジュール

スケジュール

- 専任コンサルタントの紹介

ICSホワイトハッカー

ICSホワイトハッカー

福田 敏博(ふくだ としひろ)

・ICSホワイトハッカー1965年、山口県宇部市生まれ。JT(日本たばこ産業株式会社)に入社し、たばこ工場における制御システムの設計・導入・運用・保守等に携わる。その後、ジェイティ エンジニアリング株式会社へ出向。システムエンジニア、プロジェクトマネージャとして、数多くの産業系システムの構築を手がける。

現在は、経営工学(マネジメント)・IT(情報技術)・OT(制御技術)を融合したコンサルティングに強みを持って活動中。産業サイバーセキュリティの分野では、第一人者として著名である。

技術士(経営工学)、中小企業診断士、情報処理安全確保支援士、公認システム監査人(CSA)、公認内部監査人(CIA)、米国PMI認定PMP、ITコーディネータなど、計30種以上の資格を所有。

- 会社概要

本社:東京都墨田区横川1丁目17番7号

設立:1987年(昭和62年)10月

資本金:2億円(日本たばこ産業株式会社全額出資)

ホームページ:https://www.jte.co.jp/

- 問い合わせ窓口

営業部 営業担当2チーム

Mail: si.jigyobu@jte.co.jp

URL: https://www.jte.co.jp/icsc/

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像