チェック・ポイント、世界規模で感染が拡大するランサムウェア「WannaCry」に対するフォレンジクス分析と亜種にも有効なキルスイッチ・ドメインを公開

ゲートウェイからエンドポイントまでの包括的セキュリティを提供するチェック・ポイント・ソフトウェア・テクノロジーズ株式会社(本社:東京都、代表取締役社長:ピーター・ハレット、以下チェック・ポイント)は、チェック・ポイントのIncident Responseチームがランサムウェア「WannaCry」の広範囲にわたる感染拡大の追跡調査を行い、詳細なフォレンジクス分析結果を含むWannaCryの活動分析、一般的な対策、チェック・ポイントによる保護機能の適用、および亜種にも有効なキルスイッチ・ドメインの登録を公開しました。

現在、WannaCryを利用した複数の攻撃キャンペーンが同時発生しており、国内においても複数の被害が確認されSMB(Microsoft Server Message Block)経由でネットワーク内部に感染被害が広がっています。

WannaCryが使用する複数の攻撃経路

1 SMB(Microsoft Server Message Block)を利用した直接的な感染拡大:同じ攻撃経路を使用する亜種や模倣版など複数のサンプルの存在が確認されています。チェック・ポイントが検証したすべてのサンプルは、SandBlastのアンチランサムウェアまたはThreat Emulationで検出およびブロック可能です。

2 電子メール内の不正なリンク

3 不正なPDFファイルの添付:不正なリンクを含むPDFファイル

4 不正なZipファイルの添付:パスワードで保護されたZipファイル。一連の感染活動を開始するPDFファイルが格納されています。

5 RDPサーバに対するブルート・フォース・アタックでのログイン:ログイン後、同サーバにランサムウェアが仕掛けられます。

WannaCryの活動分析

以降では、WannaCryに対する攻撃の分析、レポートを紹介します。また、ランサムウェア全般の詳細については、次のURLをご覧ください。(http://pages.checkpoint.com/wannacry-ransomware5.html)

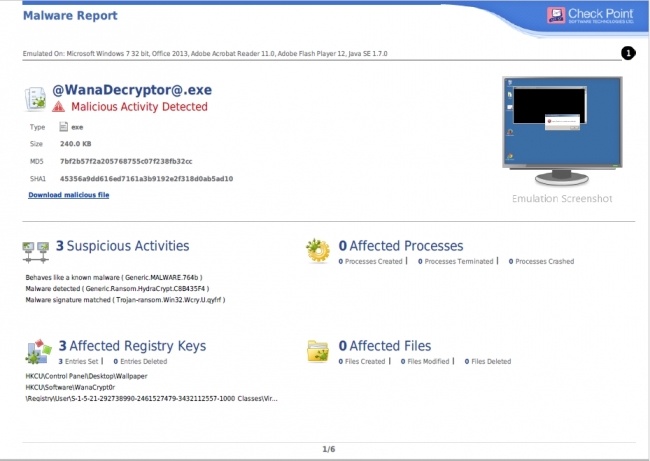

SandBlast Threat Emulationサンドボックスの検査レポートによる活動分析

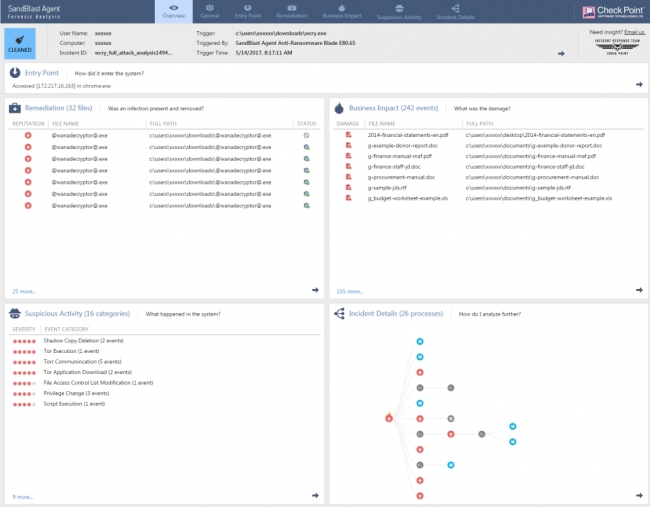

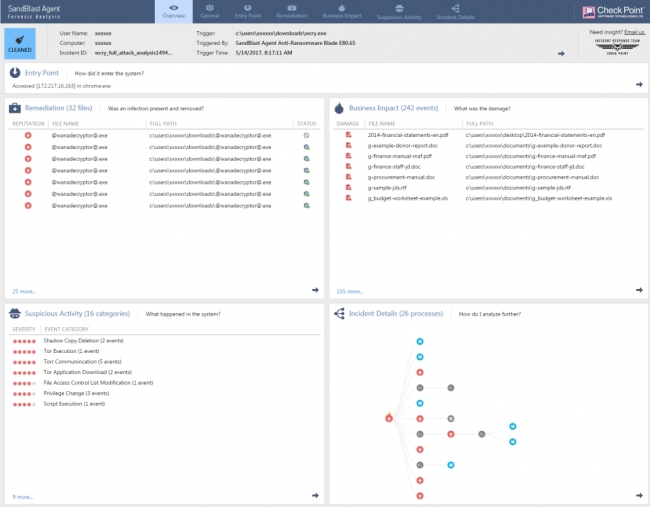

Check Point SandBlast Agentのフォレンジック機能による活動分析

詳細なオンライン・レポートはhttp://freports.us.checkpoint.com/wannacryptor2_1/index.htmlでご覧いただけます。

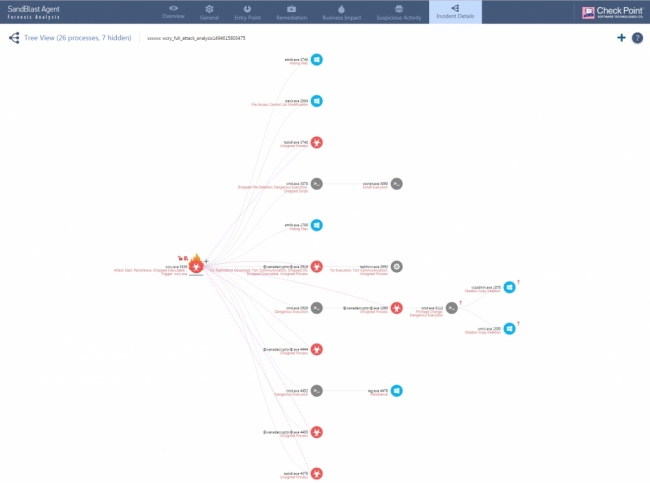

攻撃ツリー

Check Point Sandblast Agentのアンチランサムウェア機能に観察

ランサムウェアの暗号化とランサムウェア感染をブロックおよび復旧するSandblast Agent機能による復旧の動作を動画で紹介します。(https://youtu.be/0jb8zd7H634)

推奨される一般的な対策

● Microsoftのセキュリティ情報MS17-010「Microsoft Windows SMBサーバに対する緊急セキュリティ更新プログラム(4013389)」(https://technet.microsoft.com/ja-jp/library/security/ms17-010.aspx)で報告された脆弱性の修正パッチをWindowsマシンに適用する

● ネットワークで共有されていない場所にバックアップを保存する

● パスワードで保護された添付ファイルをメール・ゲートウェイでブロックする

チェック・ポイントでは、WannaCryに対する次の保護機能を提供しています。

● ネットワーク保護機能(SandBlast)

Threat ExtractionおよびThreat Emulation

アンチボット/アンチウイルス

● エンドポイント保護機能(SandBlast Agent)

アンチランサムウェア

Threat ExtractionおよびThreat Emulation

アンチボット/アンチウイルス

アンチマルウェア

● IPS保護機能(フラット・ネットワークでは使用不可)

Microsoft Windowsにおける、EternalBlueによるSMB経由でのリモート・コード実行

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0332.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0143)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0177.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0144)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0198.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0145)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0200.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0146)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0203.html

Microsoft WindowsにおけるSMB経由での情報漏洩(MS17-010: CVE-2017-0147)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0205.html

チェック・ポイントのIncident Responseチームは、WannaCryの動向を注視しつつ、お客様への支援を提供しています。

WannaCry攻撃キャンペーンの最新情報はチェック・ポイントのブログをご確認ください。

http://www.checkpoint.co.jp/threat-cloud/

http://blog.checkpoint.com/

チェック・ポイント プレスリリースURL

http://www.checkpoint.co.jp/press/2017/pressrelease_20170517.html

■チェック・ポイントについて WELCOME TO THE FUTURE OF CYBER SECURITY

チェック・ポイント・ソフトウェア・テクノロジーズ( www.checkpoint.com )は、あらゆる規模の組織に対応する世界トップクラスのセキュリティ・リーディング・カンパニーです。業界随一の検出率を誇る先進のセキュリティ対策により、お客様のネットワークをマルウェアなどの多岐にわたるサイバー攻撃から保護します。大規模ネットワークからモバイル・デバイスまでを保護する包括的なセキュリティ・アーキテクチャに加え、直感的で使いやすい総合的なセキュリティ管理ソリューションを提供しています。世界の10万以上の組織・企業がチェック・ポイントのセキュリティ製品を利用しています。

チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社( http://www.checkpoint.co.jp/ )は、1997年10月1日設立、東京都新宿区に拠点を置いています。

WannaCryが使用する複数の攻撃経路

1 SMB(Microsoft Server Message Block)を利用した直接的な感染拡大:同じ攻撃経路を使用する亜種や模倣版など複数のサンプルの存在が確認されています。チェック・ポイントが検証したすべてのサンプルは、SandBlastのアンチランサムウェアまたはThreat Emulationで検出およびブロック可能です。

2 電子メール内の不正なリンク

3 不正なPDFファイルの添付:不正なリンクを含むPDFファイル

4 不正なZipファイルの添付:パスワードで保護されたZipファイル。一連の感染活動を開始するPDFファイルが格納されています。

5 RDPサーバに対するブルート・フォース・アタックでのログイン:ログイン後、同サーバにランサムウェアが仕掛けられます。

WannaCryの活動分析

以降では、WannaCryに対する攻撃の分析、レポートを紹介します。また、ランサムウェア全般の詳細については、次のURLをご覧ください。(http://pages.checkpoint.com/wannacry-ransomware5.html)

SandBlast Threat Emulationサンドボックスの検査レポートによる活動分析

Check Point SandBlast Agentのフォレンジック機能による活動分析

詳細なオンライン・レポートはhttp://freports.us.checkpoint.com/wannacryptor2_1/index.htmlでご覧いただけます。

攻撃ツリー

Check Point Sandblast Agentのアンチランサムウェア機能に観察

ランサムウェアの暗号化とランサムウェア感染をブロックおよび復旧するSandblast Agent機能による復旧の動作を動画で紹介します。(https://youtu.be/0jb8zd7H634)

推奨される一般的な対策

● Microsoftのセキュリティ情報MS17-010「Microsoft Windows SMBサーバに対する緊急セキュリティ更新プログラム(4013389)」(https://technet.microsoft.com/ja-jp/library/security/ms17-010.aspx)で報告された脆弱性の修正パッチをWindowsマシンに適用する

● ネットワークで共有されていない場所にバックアップを保存する

● パスワードで保護された添付ファイルをメール・ゲートウェイでブロックする

チェック・ポイントでは、WannaCryに対する次の保護機能を提供しています。

● ネットワーク保護機能(SandBlast)

Threat ExtractionおよびThreat Emulation

アンチボット/アンチウイルス

● エンドポイント保護機能(SandBlast Agent)

アンチランサムウェア

Threat ExtractionおよびThreat Emulation

アンチボット/アンチウイルス

アンチマルウェア

● IPS保護機能(フラット・ネットワークでは使用不可)

Microsoft Windowsにおける、EternalBlueによるSMB経由でのリモート・コード実行

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0332.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0143)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0177.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0144)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0198.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0145)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0200.html

Microsoft WindowsにおけるSMB経由でのリモート・コード実行(MS17-010: CVE-2017-0146)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0203.html

Microsoft WindowsにおけるSMB経由での情報漏洩(MS17-010: CVE-2017-0147)

https://www.checkpoint.com/defense/advisories/public/2017/cpai-2017-0205.html

チェック・ポイントのIncident Responseチームは、WannaCryの動向を注視しつつ、お客様への支援を提供しています。

WannaCry攻撃キャンペーンの最新情報はチェック・ポイントのブログをご確認ください。

http://www.checkpoint.co.jp/threat-cloud/

http://blog.checkpoint.com/

チェック・ポイント プレスリリースURL

http://www.checkpoint.co.jp/press/2017/pressrelease_20170517.html

■チェック・ポイントについて WELCOME TO THE FUTURE OF CYBER SECURITY

チェック・ポイント・ソフトウェア・テクノロジーズ( www.checkpoint.com )は、あらゆる規模の組織に対応する世界トップクラスのセキュリティ・リーディング・カンパニーです。業界随一の検出率を誇る先進のセキュリティ対策により、お客様のネットワークをマルウェアなどの多岐にわたるサイバー攻撃から保護します。大規模ネットワークからモバイル・デバイスまでを保護する包括的なセキュリティ・アーキテクチャに加え、直感的で使いやすい総合的なセキュリティ管理ソリューションを提供しています。世界の10万以上の組織・企業がチェック・ポイントのセキュリティ製品を利用しています。

チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社( http://www.checkpoint.co.jp/ )は、1997年10月1日設立、東京都新宿区に拠点を置いています。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像