【Press Alert】アカマイ「Client Reputation」ゼロデイ攻撃に対する高い有効性がデータで実証される

Apache Struts2脆弱性の公開前にブロックし、顧客サイトを防御

昨年3月以降のApache Struts2の脆弱性(CVE-2017-5638)を狙った攻撃により、脆弱性対応の前に、国内でも複数の組織のウェブサイトから大規模な情報漏えいが発生した可能性が、被害に遭った各組織から公表されました。この脆弱性への対処で大きな課題となったのが、ゼロデイ攻撃対策です。公表された各組織の情報から、脆弱性公開直後(サイトによっては公開前)に、その脆弱性を突いた攻撃が開始されたことがわかっており、サーバーへの脆弱性対策パッチの適用や、サーバを保護するWAF (Web Application Firewall)の対応ルールが作成されるまでの間の攻撃対策が課題となっています。

今年8月末に公開されたApache Struts2の新たな脆弱性(CVE-2018-11776)でも同様に、情報公開後極めて短時間での攻撃開始が懸念されていましたが、今回、この新たな脆弱性を狙った攻撃(および攻撃元IPアドレスからの通信)を、脆弱性の公開前からアカマイのCRが自動でブロックしていたことがわかりました。

CRはアカマイと契約している世界中のウェブサイトへの攻撃に関するログなどをメタデータ化した約2ペタバイトの蓄積情報を基にしています。過去45日間に不審なアクセスを行った通信元IPに10段階のリスクスコアを与え、CRによる防御を契約中のサイトに1時間毎更新して提供することで、任意のリスクスコアを超えたIPからのアクセスがあった場合に、自動でアクセスのブロック、管理者へのアラートなどを行うアカマイWAF(Web Application Firewall)の拡張機能です。CRにより、検知精度の向上によるセキュリティ強化とともに、管理者の省力化が期待されます。

今回の分析では、新たな脆弱性攻撃を行う際、過去に使われた(あるいは利用中の)攻撃元を一定期間利用するケースのあることが改めて明らかになりました。また、このようなケースにおいて、すでに高い評価を頂いているアカマイのWAFルールによる防御に加え、アカマイの有する膨大なビッグデータの解析と、導出したインテリジェンスをほぼリアルタイムでお客様に提供するCRが、ゼロデイ攻撃に対し、非常に有効な対抗策になることを証明しました。

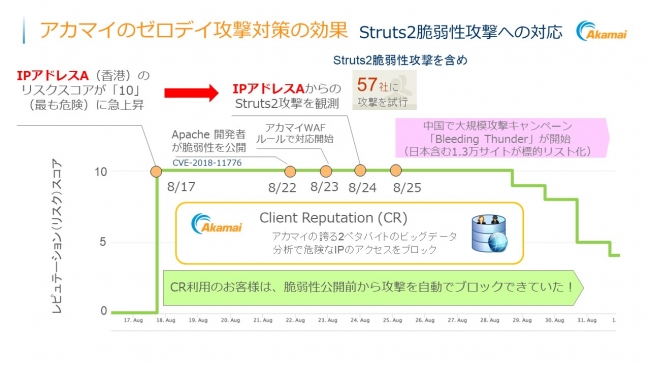

【脆弱性発表前後の攻撃元の挙動の例とアカマイによる対策の履歴】

2018年8月17日:香港のあるIPアドレスAがアカマイの顧客に対して既知の攻撃手法を用いた攻撃を実施。この攻撃の検知によって、CRはIPアドレスAを危険な通信元として認識し、リスクスコアを10(最も危険)に設定し情報を更新。この情報に基づきCRを利用しているサイトでは、通常設定の状態で、このIPからのアクセスのブロックを自動で開始。

2018年8月22日:Apache Software Foundationが新たな脆弱性情報(CVE-2018-11776)を公開。公開から24時間以内に、アカマイはこの脆弱性への攻撃を特定するWAFルールを作成し対応を開始。

2018年8月24日:IPアドレスAが新たに公開された本脆弱性を悪用した攻撃を実施したことを検知。攻撃を行ったIPアドレスA からのアクセスはCRによって継続的にブロックされていたため、WAFルールによる対応開始までの間も、IPアドレスAからの攻撃(およびアクセス)を自動でブロック。このIPアドレスからは、約一カ月の期間中に本脆弱性を悪用した攻撃をふくめ、世界で57のアカマイ顧客に対してWebアプリケーション攻撃を行っていたことが判明。

また、日本国内の金融業、製造業、運輸、メディアなどのアカマイ顧客に対しても本脆弱性を狙った攻撃を24日以降に観測していますが、これらの攻撃を行ったIPアドレスでも、脆弱性公開前にCRのスコアが10となっていた例が分析で明らかになっています。

なお、2018年8月25日頃から、中国でこの脆弱性を狙った大規模な攻撃キャンペーン「Bleeding Thunder」が開始され、約1万3千以上が脆弱性のあるウェブサイトとしてリストアップされ、日本を含む幅広い国々が標的となっている可能性がニュース等で報じられています。このことからも、ゼロデイ攻撃への対策が必須であることは明らかです。

本脆弱性を狙った攻撃が明らかになる以前に、Forrester社が発表した最新のWAFベンダー10社比較調査「Forrester Wave™:Web Application Firewalls, Q2 2018」において、アカマイは最高評価を得ており、なかでもゼロデイ対策では最高の評点を獲得していますが、本件はその評価を裏付ける形となりました。

・Apache Struts2の新たな脆弱性に対するアカマイCRの対応について詳しく述べたブログ

https://blogs.akamai.com/jp/2018/08/apache-struts2-cve-2018-11776.html

・IPAによる情報

https://www.ipa.go.jp/security/ciadr/vul/20180823-struts.html

・アカマイのClient Reputationについて

https://www.akamai.com/jp/ja/products/cloud-security/client-reputation.jsp

アカマイ について:

Akamai は世界中の企業に安全で快適なデジタル体験を提供しています。Akamai のインテリジェントなエッジプラットフォームは、企業のデータセンターからクラウドプロバイダーのデータセンターまで広範に網羅し、企業とそのビジネスを高速、スマート、そしてセキュアなものにします。マルチクラウドアーキテクチャの力を拡大させる、俊敏性に優れたソリューションを活用して競争優位を確立するため、世界中のトップブランドが Akamai を利用しています。Akamai は、意思決定、アプリケーション、体験を、ユーザーの最も近くで提供すると同時に、攻撃や脅威は遠ざけます。また、エッジセキュリティ、ウェブ/モバイルパフォーマンス、エンタープライズアクセス、ビデオデリバリーによって構成される Akamai のソリューションポートフォリオは、比類のないカスタマーサービスと分析、365日/24時間体制のモニタリングによって支えられています。世界中のトップブランドがAkamai を信頼する理由について、<www.akamai.com/jp/ja/>、<blogs.akamai.com/jp/>およびTwitterの@Akamai_jpでご紹介しています。

アカマイ・テクノロジーズ合同会社について:

アカマイ・テクノロジーズ合同会社は、1998年に設立された、アカマイ・テクノロジーズ・インク(本社:米国マサチューセッツ州ケンブリッジ、最高経営責任者:Tom Leighton)が100%出資する日本法人です。アカマイは、静的なコンテンツ配信だけでなく各種コンサート・スポーツ試合等の国内限定ストリーミング配信やWebアプリケーションなどの動的配信を多数実現し、日本国内では350社以上が当社サービスを利用しています。

※アカマイとアカマイ・ロゴは、アカマイ・テクノロジーズ・インクの商標または登録商標です

※その他、記載されている会社名ならびに製品名は、各社の商標または登録商標です

※本プレスリリースの内容は、個別の事例に基づくものであり、個々の状況により変動しうるものです

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像