データ削除ソフト「AcidRain(=酸性雨)」、ヨーロッパ大陸諸国を席巻

※本研究報告は台湾政府のCCoE(Cyber Security Center of Excellence)との共同研究によるものである。

データ消去マルウェアは、その名の通りデータを直接消去し、データ復旧の可能性をなくすことで、身代金の強要を主目的とするランサムウェアよりも不可逆的で被害組織へのダメージが大きいものだ。かつ、この報告書で分析したデータ消去マルウェア「AcidRain」は、ロシア・ウクライナ戦争中に出現したもので、明らかに戦争の破壊兵器と考えられ、その危険性と脅威は過小評価することはできない。

研究者の解説

ロシア・ウクライナ戦争では、サイバー攻撃が多発し、電力不足、情報漏えい、ネットワーク環境の麻痺など、深刻な被害が発生したことも確認されている。これまでに6つのデータ消去の事例が確認され、このような破壊力の高いデータ消去マルウェアは、ロシア・ウクライナ戦争において情報システムを混乱させるために頻繁に使用されている。時間が経過し、多くの調査やフォレンジックレポートが公開されるにつれ、今後破壊力の高いデータ消去マルウェアに関連する分析が進むと予想される。 そのため、関係当局はロシアやウクライナ関連のサイバー攻撃手法の発展や動向に細心の注意を払うことが重要である。

注目すべきは、この攻撃から、攻撃者がこの種の通信ネットワークシステムをどのように攻撃したかを見ることができるという点だ。通信インフラに対する攻撃の場合でも、まず従来のIT管理環境が攻撃され、さらにサプライチェーンを通じてマルウェアが仕掛けられ、MIPS命令セットを搭載した衛星ネットワーク・モデム・システムを麻痺させることが行われている。

1, 概要

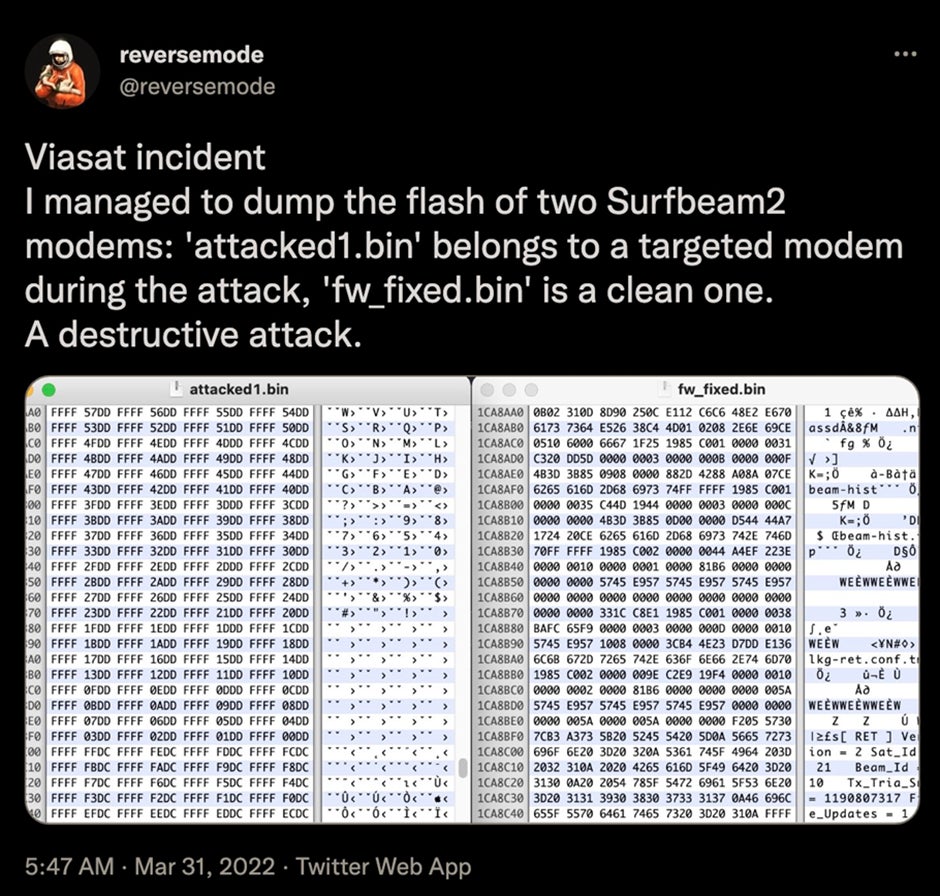

「AcidRain」の存在を最初に把握したのは、アメリカのセキュリティ企業SentinelOneの研究チーム「SentinelLabs」である。 当初、研究者たちは、ドイツで5,800基の風力発電機が稼働しなくなったことをきっかけに、Viasat社のKA-SATルータに注目した。 当時、Viasat社からは技術的な指標や事故対応に関する報告などはなかった。そして、SentinelLabsの研究チームは、攻撃者がKA-SATの管理機構を使ってモデムやルータ用に設計したデータ消去マルウェアを埋め込み、サプライチェーン攻撃によって今回の被害をもたらしたという仮説を立て、検証を行った。

米国の通信会社Viasatは、SentinelOneの調査結果に賛同している。

米国の通信会社Viasatは、SentinelOneの調査結果に賛同している。

2, 技術分析

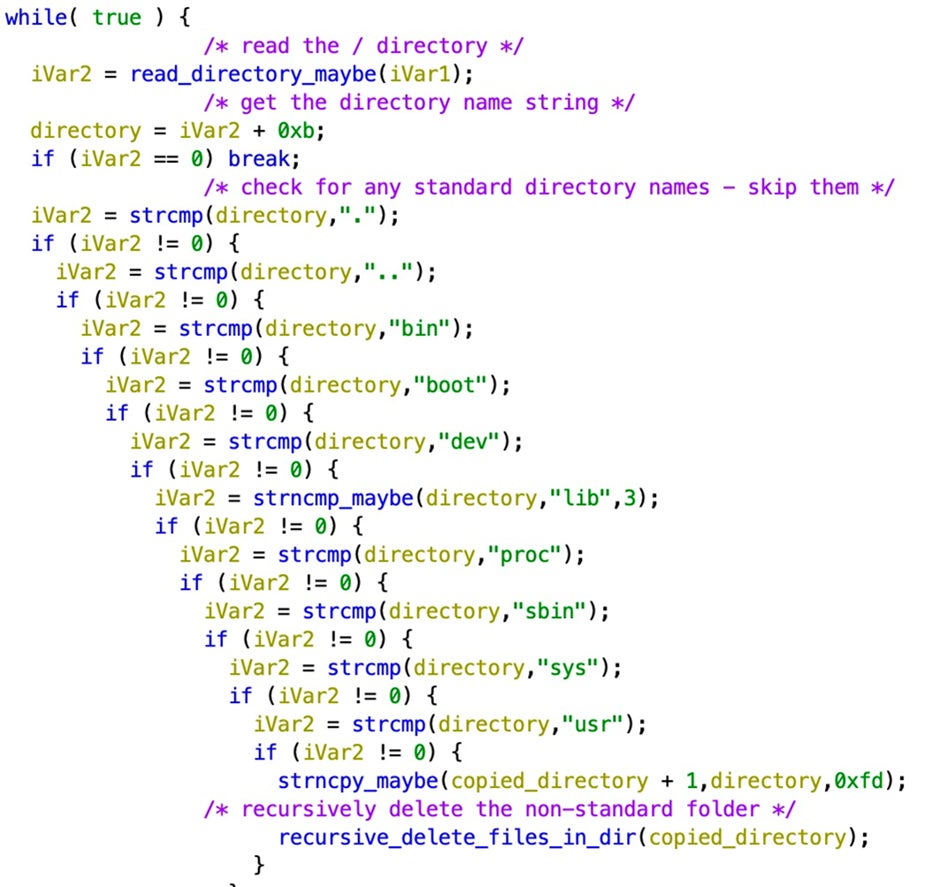

SentinelLabs社によってAcid Rainと名付けられたこのデータ消去マルウェアは、様々なストレージデバイスからファイルを抹消することができるMIPSのELFファイルである。 機能は比較的単純で、特定のディレクトリを除き、手当たり次第のファイルをターゲットにしている。これは、攻撃者がマルウェアを設計する際にターゲットとなるファームウェアの詳細を熟知していなかったか、あるいはそのツールを汎用的且つ再利用可能なものにしたかったからだと思われる。

このデータ消去ソフトは、二つの方法で削除処理を行った。一つ目は、最大0x40,000(262,144)バイトのデータを上書きする方法で、二つ目はIOCTLSコールの「MEMGETINFO」「MEMUNLOCK」「MEMERASE」「MEMWRITEOOB」を使う方法である。

一つ目の方法では、まずメモリ上の一連の4バイトの配列が初期化される。 配列の内容は、0xffffffffから始まり、インデックスごとにデクリメントされる。 その後、計算された配列の値でファームウェアファイルの内容を上書きする。

各種消去処理の結果ファームウェアファイルが破損され、消去処理の完了後デバイスは再起動される。その結果、システムは正常に起動することが不可能となる。

SentinelLabsの研究者は、今回新たに発見されたマルウェアに加えて、「VPNFilter」と呼ばれるマルウェアが、Quality Network Appliance Provider(QNAP)が販売するSOHOルータやストレージ機器を標的にしていたこと、このマルウェアの背後にいるハッカーグループがAPT28と特定されていることも明らかにした。 最も重要なことは、このマルウェアの拡張子の1つである「dstr」が「Acid Rain」と55%の類似性を持っていることだが、VirusTotalデータベースの他のサンプルにはそのような類似性は見られておらず断定することは難しい。

また、どちらのマルウェアもMIPSのELFファイルであり、共有するコードのほとんどは静的C標準ライブラリ(libc)のものと思われる。 コンパイラを共有している可能性も否定できない。このことは、両者が同じセクションヘッダー文字列テーブルを共有していることからもわかる。

いずれもIOCTLSの「MEMGETINFO」「MEMUNLOCK」「MEMERASE」を使用して、MTD(Memory Technology Device)ファイルを消去する。

3, 予防措施

データ消去マルウェアは破壊的な効果があることで知られており、このレポートで分析した「Acid Rain」は、二国間で物理的な戦争が起こった場合に戦争兵器として使用されると言える。 SentinelLabsの研究者は、このデータ消去マルウェアに対する対策をまだ提示していない。 関係当局は、このソフトウェアの調査・分析を早急に行うべきである。

4, 參考資料

SentinelLABS. "AcidRain | A Modem Wiper Rains Down on Europe" Accessed April 8, 2022.

https://www.sentinelone.com/labs/acidrain-a-modem-wiper-rains-down-on-europe/

IOCs情報

| IoC Value | IoC Type | Comment |

| 9b4dfaca873961174ba935fddaf696145afe7bbf5734509f95feb54f3584fd9a | HASH | SHA256 |

| 86906b140b019fdedaaba73948d0c8f96a6b1b42 | HASH | SHA1 |

| ecbe1b1e30a1f4bffaf1d374014c877f | HASH | MD5 |

| 47f521bd6be19f823bfd3a72d851d6f3440a6c4cc3d940190bdc9b6dd53a83d6 | HASH | SHA256 (dstr) |

| 261d012caa96d3e3b059a98388f743fb8d39fbd5 | HASH | SHA1 (dstr) |

| 20ea405d79b4de1b90de54a442952a45 | HASH | MD5 (dstr) |

株式会社CyCraft Japanについて

~Everything Starts From CyCraft~

株式会社CyCraftは、台湾を拠点として日本、シンガポール、米国に子会社を持つ世界有数のAI情報セキュリティ技術企業で、革新的なAI技術による情報セキュリティの自動化、EDR、CTI、TIGの統合、次世代AI情報セキュリティセンターの構築サービスを提供しています。アジアの政府機関、フォーチュン・グローバル500選出企業、主要銀⾏および⾦融機関で採用されています。2021年には、ガートナー社の「Greater China AI New StartUps」やIDC社の「Intelligence-led Cybersecurity」において代表事例に選定されています。

エンドポイントからネットワークまで、調査から遮断まで、自社構築から委託管理まで、CyCraft AIRは企業のセキュリティに必要な全ての面をカバーし、「脅威を思い通りにさせない」という目標を達成しています。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像