RSA Quarterly Fraud Report Vol.108

本ニュースレターは、AFCCが定期的に公開しているインテリジェンスレポートからフィッシングやオンライン犯罪情報、統計情報をまとめたものです。犯罪者による金銭などの経済的な利得を目的とした攻撃、消費者を標的とした攻撃に関するデータと、RSA® Fraud & Risk Intelligenceチームによる分析を掲載しています。多様な業種、規模の消費者にサービスを提供している企業が効果的なデジタルリスクマネジメントを実現するために役立つサイバー犯罪環境のスナップショットです。(2019年第1四半期版: 2019年6月14日発行)

◆特集をより詳しく解説したレポートは、 https://www.rsa.com/ja-jp/company/news/20190614 をご参照ください。

- 犯罪の攻撃傾向: 2019年第1四半期

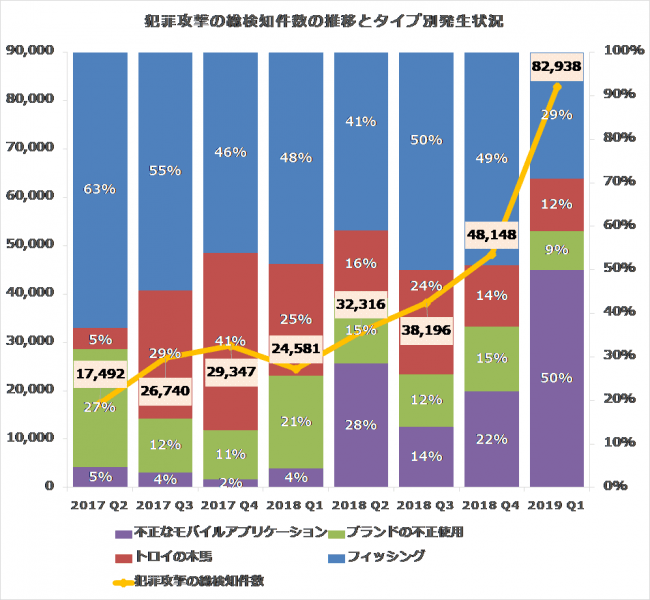

2019年第1四半期、RSAは全世界で82,938件の不正行為を検出しました。各攻撃手法について、前年対比で以下の傾向を確認しています。

・ 不正なモバイルアプリによる攻撃の総件数は41,313件で、前四半期から290%増加しました。全体の50%を占めています。

・ フィッシング攻撃の総件数は24,052件で、前四半期の23,593件からおおむね横ばいでした。

・ トロイの木馬を使った攻撃は9,953件と、前四半期の6,741件から48%増加しています。

フィッシングの攻撃対象となった国

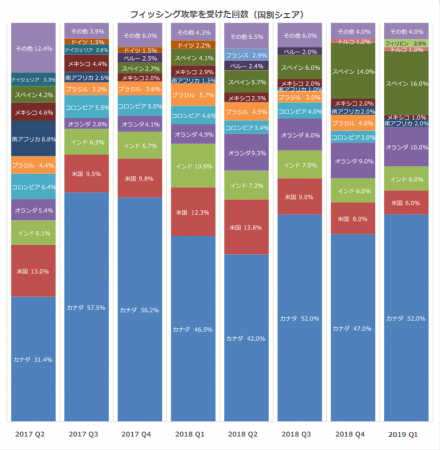

カナダ、スペイン、オランダが、引き続き上位3位を維持し、この3ヵ国だけで全体の78%を占めました。全体の2%のシェアを占めたフィリピンがブラジルに代わってリストに加わっています。

スペインは、多くの有名金融機関で同時に新しいデジタル決済サービスを導入した影響で、非常に多くのフィッシング攻撃で標的にされています。このことは、サイバー犯罪者たちが、新たなデジタル化の動きを攻撃の機会に活用しようとしていることを示唆しています。

フィッシング攻撃がホストされた国々

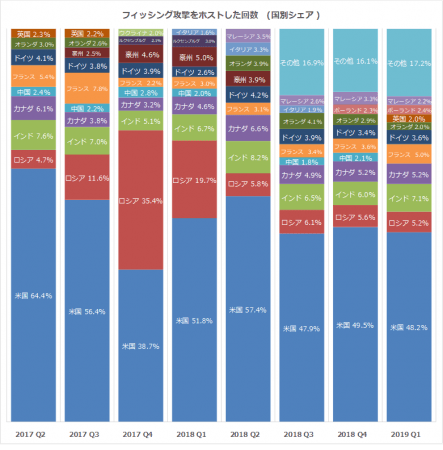

中国が圏外に消え、代わりに全攻撃の2%ほどをホストした英国が復帰しました。

- 消費者を狙った犯罪の傾向:2019年第1四半期

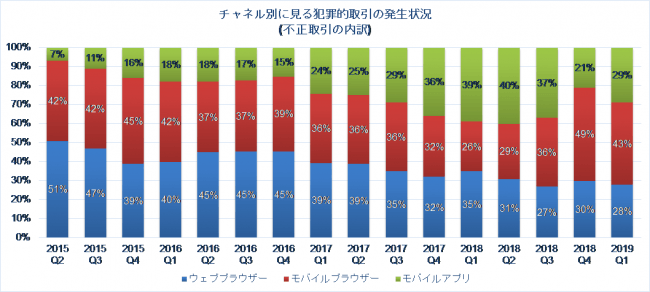

取引方法

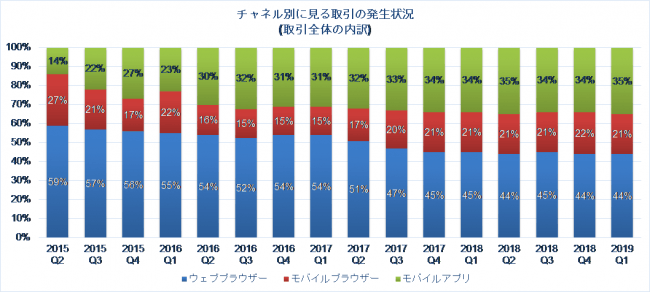

モバイルブラウザーとモバイルアプリからの取引は、RSAが観測した取引全体の56%を占めました。これは、前四半期と比べて変化はありません。この3年の間にモバイルチャネル(*)の占める取引量は顕著な増加を示していますが、モバイルバンキングの採用は横ばいになり始めています。

*モバイルブラウザーとモバイルアプリケーションを合わせた数字

不正取引の方法

金融取引の総数は25%減少し、そのうち72%がモバイルチャネル(*)を使っていると報告されています。モバイルアプリからの不正が21%から29%に増加した一方で、モバイルブラウザーからの不正は49%から43%に減少しています。モバイルチャネルを使った不正金融取引の平均額は1,058ドルでした。

*モバイルブラウザーとモバイルアプリケーションを合わせた数字

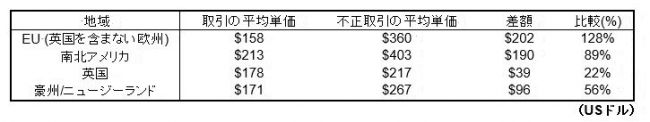

クレジットカードを使った正規の取引と不正な取引の比較(eコマース・地域別)

盗んだクレジットカード情報は、転売・換金のしやすい高額な商品の購入に使われるため、不正な取引の1件あたりの平均値は、おおむね正規の取引よりも高額になる傾向があり、地域による違いはありません。地域間の比較は、消費水準の違いも示唆しています。

出典: RSA Fraud & Risk Intelligence Service, 2019年1月 - 3月

顕著な差異が観察されたのは前四半期に引き続き、南北アメリカとEUでした。

南北アメリカ(主に北アメリカ)では、正しい取引の平均単価と不正取引の平均単価の差異は190ドルでした。これは、本来の取引の平均額213ドルに対して不正な取引額がおおむね2倍にあたることを意味しています。

差異が最も大きいのはEUで、不正な取引の平均単価は、正しい取引の平均単価158ドルの約2.3倍にもなっています。また、不正な取引の平均単価が前四半期比で変化が大きかったのは豪州で、387ドルから267ドルへと31%減少しています。

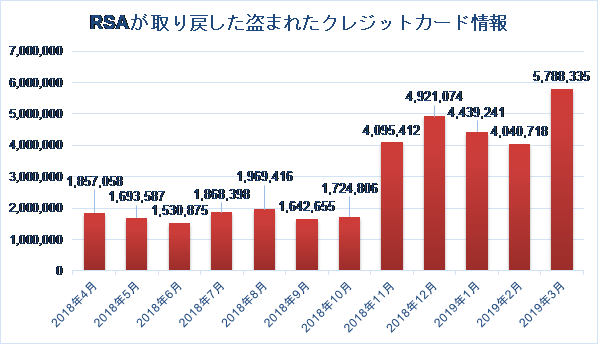

盗まれたクレジットカード情報とRSAが取り戻した情報

出典: RSA Fraud & Risk Intelligence Service, 2018年4月 - 2019年3月

分析

RSAはオンライン犯罪ストアなどの信頼に足る情報源から、重複無しで1,420万件を超える漏えいしたカードの情報及びカードのプレビューを確認しました。これは、2018年第4四半期にRSAが取り戻したカード情報件数(10,741,292件)より32.8%増加しています。

取り戻すことができたカード情報の件数が増加した理由としては、大規模なカード情報の漏えいが頻発し、闇市場に流通するクレジットカード情報が大幅に増えていることが挙げられます。

- 特集:アカウント乗っ取りをサポートするアカウントチェッカー開発スタジオが登場

アカウントチェッカーは、アカウント乗っ取り攻撃で窃取または不正に購入したユーザー名とパスワードの組み合わせをテストし、その有効性をチェックする犯罪者用自動ツールで、かなり以前から存在しています。アカウント乗っ取りは、最近ではFaaS(Fraud As a Service)も登場しており、大量のパスワード窃取が行われるなど急速な進化を続けています。犯罪者の間で長く人気のあるツール「Sentry MBA」や「SNIPR」は、ユーザー名やパスワードの推測を高速で実行できますが、初期設定を変更できないため、使えるのは大規模な特定サイトに限定されていました。

しかし、RSAは最近、独自のアカウントチェッカーを開発できるオンラインスタジオを確認しました。このオンラインスタジオでは、狙ったウェブサイトで使えるような新しいチェッカーを開発できます。また、チェッカーで得た売上を開発者とサイト所有者で分け合う仕組みもあり、チェッカーの開発が両者の新たな収入源になります。犯罪者にとっては、従来はアカウント乗っ取り攻撃ができなかったサイトを攻撃する、新たな機会をもたらしています。

アカウントチェッカーとは

ほとんどのアカウントチェッカーは比較的、単純です。信用情報のリストを予め決まった形式で入力データとして受け取り、有効性を確認する作業を繰り返します。より進歩したものではチェック活動を隠蔽するためにSOCKS5プロキシのリストも受け取ります。ほとんどのチェッカーは、「ログインの試行」と「ログインに成功したかどうかを判断するためサイトからの反応の読み取り」に、CURLライブラリ(リモートサーバーとのやり取りに関する人気のあるコードライブラリ)を使います。成功した場合、その信用情報に紐付いたクレジットカード、請求先住所、注文履歴などの情報も読み取ることができるチェッカーもあります。

過去何年もの間、犯罪者はクレジットカード犯罪を重視していました。盗難クレジットカードと「ゲストチェックアウト(一回きりの利用を想定した、アカウントを作らずに決済する方法)」オプションを使って不正にネット購入を行っていました。そのため、盗んだカードの有効性をチェックするクレジットカードチェッカー(カード番号や有効期限などを検証する)も存在していました。

当時からアカウントチェッカーは存在していたものの比較的目立たず、数少ない存在だったので、フィッシング詐欺などの攻撃対象となるようなeBayやPayPalといった超大規模オンラインサービスにフォーカスしていました。

しかし近年、より多くの犯罪者がアカウント乗っ取りに注目し始めたことをRSAは察知していました。地下市場におけるこのような需要の変化には、いくつかの理由があります。

まず、金融機関が開発した先進的なセキュリティ対策が巨大な障壁となり、犯罪者を他の攻撃方法に駆り立てたことです。

現在は、多くの犯罪者がアカウント乗っ取りを行っています。他人のアカウントを盗み、その人のクレジットカードで決済します。多くのアカウントが、さらなる詐欺行為のインフラとして使われています。例えば、デートサイトで侵害されたアカウントが恋愛詐欺に使われ、ドメイン登録会社やホスティング事業者から漏えいしたアカウントはフィッシングサイトの設置に使われます。

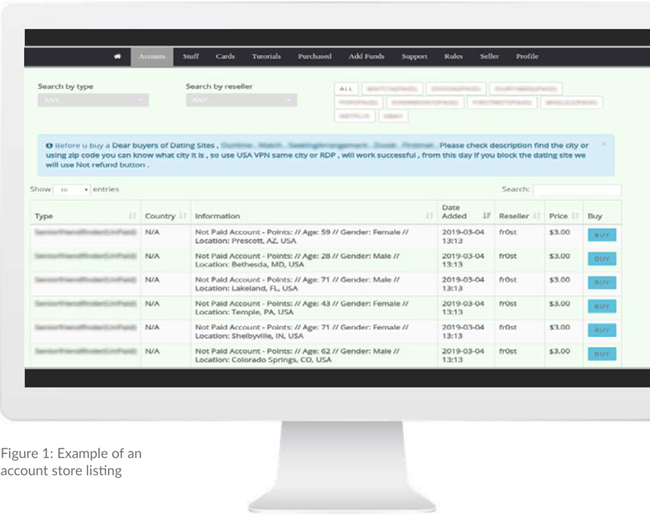

クレジットカード犯罪からアカウント乗っ取りという犯罪手法の変化は、盗んだアカウントを販売する「アカウントストア」人気の高まりをもたらしました。「クレジットカードストア」同様に「アカウントストア」のサイトも完全に自動化されており、犯罪者はアカウントを購入できます。

図1 アカウントストアの例

アカウントチェッカー開発スタジオ

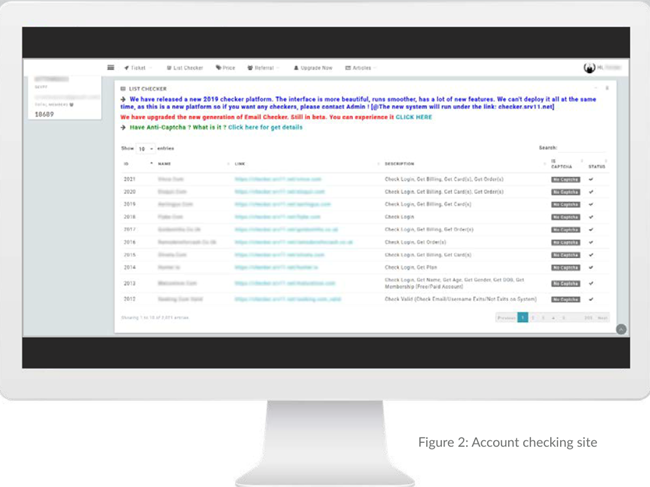

現在、チェッカーとそれがチェックできるサイトが数百もリストされています(アカウントチェッカーサイトと呼ばれる)。これらのチェッカーは初期設定の範囲でしか利用できないのは前述のとおりです。しかしRSAが先ごろ発見したアカウントチェッカーサイトでは、既存のチェッカーでチェックできないウェブサイトに適用するためのアカウントチェッカー開発用スタジオが含まれていました。

アカウントチェッカースタジオで開発されたチェッカーが創出した収入は、チェッカー開発者とサイト所有者にも供与されるので、開発者にはインセンティブとなり、サイト所有者にとってはチェック可能なウェブサイトの充実につながります。

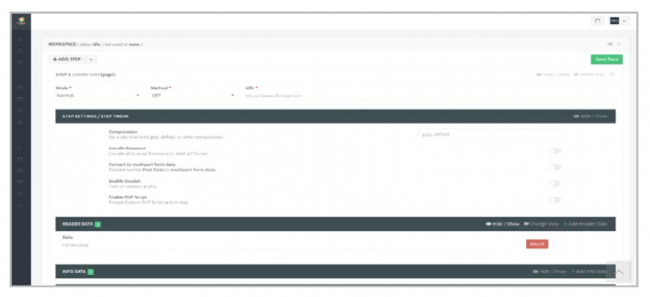

スタジオには、新しいチェッカー設計用に異なる手順のアカウントチェックを定義したユーザーインターフェイスが用意されています。各ステップは、対象のウェブサイトと通信している間、ブラウザから送られるPOSTとGETのページリクエストから構成されています。信用情報をチェックする先のウェブサイトがログインの際に何らかの手順を要求するような場合に、それぞれのステップで送信する特定のヘッダーを用意することもできます。さらに、ユーザー(チェッカーの利用者である犯罪者)から専用チェッカーの開発リクエストを受け付け、完成時にクレジット表記も可能です。

ステップの定義が終わるとチェッカーは使用可能です。アカウント情報が有効だった場合はTRUEを、無効だった場合はFALSEを返します。

スタジオには、開発したチェッカーの性能を追跡できる専用ダッシュボードがあり、開発者は何人のユーザーを暴露したか、どれだけのチェックが実際に実行されたか、アカウントチェックで得られた収入がいくらか、といった情報を見ることができます。

図2 アカウントチェッキングサイト

図3 ページリクエストの定義

まとめ

今回報告したアカウントチェッカー開発スタジオは、幅広い犯罪コミュニティにアカウントチェッカー開発の機会を開放しています。結果として、専用チェッカーを適用できるウェブサイトが急激に増加し続けています。現在RSAは、500以上のチェッカーを確認しており、サイトがより有名になることでさらに増加すると見込んでいます。したがって企業は、規模や業種にかかわらず、自動化されたクレデンシャルスタッフィング(信用情報の入力)とアカウント乗っ取り攻撃が増加すると見込んでおくべきでしょう。

従来からある対策ツールでは、自動化された攻撃を発見できる設計や構成もなされていないので、検出は困難です。アカウントチェッカーは、ページリクエストの特定の組み合わせに沿うスクリプトに基づいてるので、アクティビティログの分析時に特定可能なパターンを生成します。このパターンは、同じチェッカーによって行われるログインの企図を遮断するのに役立ちます。さらに、多くのチェッカーがプロキシサーバーを使っており、これらのパターンは単にIPアドレスのみによるものではなく、むしろ特定のヘッダーやログインプロセスの過程で生じる固有の特徴に基づくものです。

ふるまい分析技術を適用すると、正規の利用者なのか、不特定のゲスト利用者なのかがわかります。ふるまい分析は、ウェブアプリやモバイルアプリのいずれでも横断的に異常なパターンのふるまい、例えば、普段と異なるページ遷移や数分間に数千回のログインを企図するロボット的な活動などを特定できます。

ユーザー名とパスワードの組み合わせは、もはや消費者の認証方法として十分と言えません。多要素による柔軟な認証やアダプティブ認証、デバイスやユーザーのふるまいなどを利用して不正の兆候を監視するトランザクションのリスク分析は、アカウント乗っ取りの猛攻を防止する決定的な防御層です。

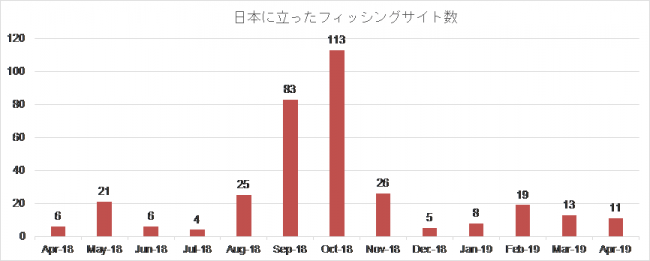

- 日本でホストされたフィッシングサイト

日本でホストされたフィッシングサイト数は、2018年8月以降急増しましたが、11月からまた減少期に入り、この5ヶ月は低水準で推移しています。

出典: RSA Fraud & Risk Intelligence Service, 2018年4月 - 2019年4月

フィッシング対策協議会に報告された国内のフィッシング攻撃件数の変化は、日本でホストされているフィッシングサイトの減少とは対照的で、2018年10月の1,100件で底を打ち、そこから4月の2,388件までおよそ半年で倍増しています。2019年に入ってから4月までの累計8,553件は(過去最高を記録した)昨年の同期と比べて55%も上回るペースとなっています。

同協会から注意喚起が出ている個別の攻撃は、以下のブランドを騙るものです。

· Amazon、三井住友カード、PayPal、VJAグループ(Vpass)、ゆうちょ銀行、LINE、メルカリ、MyEtherWallet、NTTグループカード

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像