RSA Quarterly Fraud Report Vol.112

フィッシングという言葉が1996年に出現して以来、手口は進化し続けており、被害総額と被害者数は上昇の一途をたどっています。RSAは2003年よりオンライン犯罪対策サービス「RSA FraudAction」を提供しており(国内提供は2006年から)、トロイの木馬などマルウェア攻撃を検知し、フィッシングサイトを閉鎖しています。FraudActionの中核であるAFCC(Anti-Fraud Command Center:不正対策指令センター)は、今年で設立16年目を迎え、フロード・アナリストが24時間365日体制で数カ国語を駆使してマルウェア解析、犯罪手口の解明に従事しています。

本ニュースレターは、AFCCが定期的に公開しているインテリジェンスレポートからフィッシングやオンライン犯罪情報、統計情報をまとめたものです。犯罪者による金銭などの経済的な利得を目的とした攻撃、消費者を標的とした攻撃に関するデータと、RSA® Fraud & Risk Intelligenceチームによる分析を掲載しています。多様な業種、規模の消費者にサービスを提供している企業が効果的なデジタルリスクマネジメントを実現するために役立つサイバー犯罪環境のスナップショットです。(2020年第1四半期版: 2020年7月31日発行)

◆特集をより詳しく解説したレポートは、 https://www.rsa.com/ja-jp/company/news/20200731-1 をご参照ください。

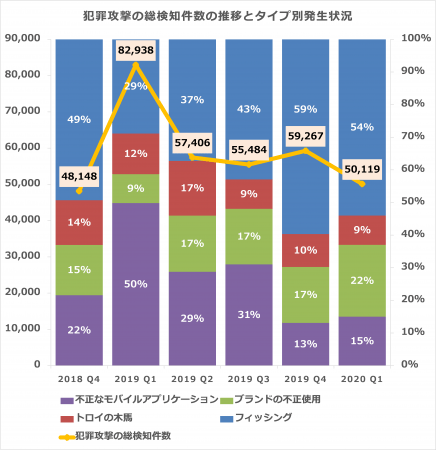

2020年第1四半期、RSAは全世界で50,119件の不正行為を検出しました。

攻撃手法別で最も大きな比率を占めたのはフィッシング攻撃で、全体の54%を占めています。その次はブランドの不正使用で、22%を占めました(これは前四半期比5ポイント増にあたります)。

ブランドの不正使用の増加の背景には、正規のウェブサイトに似せた偽装ドメインを使って誘導するタイプの犯罪の増加傾向があります。この傾向は、今回の特集で取り上げている新型コロナウイルス関連詐欺にも見受けられます。

フィッシングの攻撃対象となった国

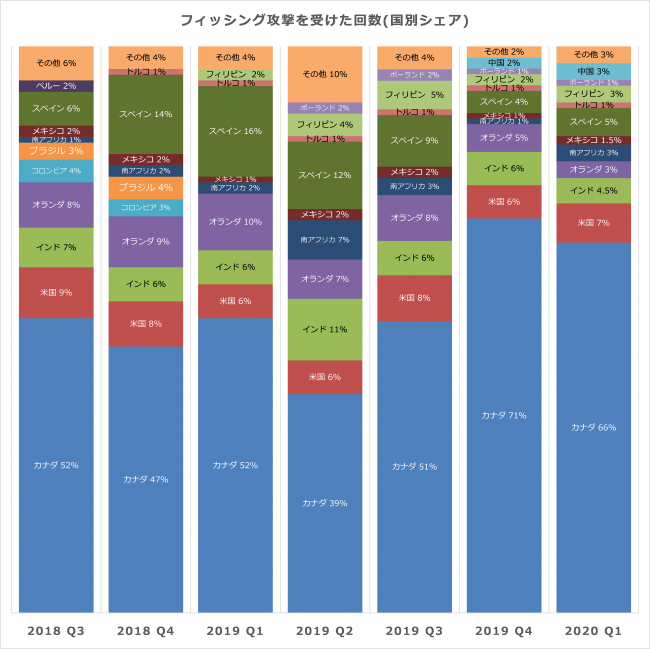

最も多くフィッシング攻撃の標的となった(攻撃の際に騙られた)ブランドは、今期もカナダのブランドでした。カナダは、2年連続で10件のフィッシング攻撃のうち7件の標的となり、過去4四半期のすべての四半期で最大の標的国になりました。

米国は、今回も2位でした。中国(67.5%増)、南アフリカ(72%増)、フィリピン(30%増)以外の上位10か国では、前四半期に比べて攻撃件数が減少しています。

フィッシング攻撃がホストされた国々

米国は引き続き、フィッシング攻撃の最大のホスティング国でした。今四半期フィッシング攻撃をホスティングしたISPの約60%は、米国の事業者でした。

ここで紹介する内容は、現在の消費者を取り巻く犯罪的環境の枠組みを包括的に捉え、金融とeコマースという二つの領域を横断的に注視して、オンライン犯罪にかかわる幅広い指標を追跡するもので、オンライン犯罪の傾向の特定を目指しています。

不正取引の発生状況

取引方法

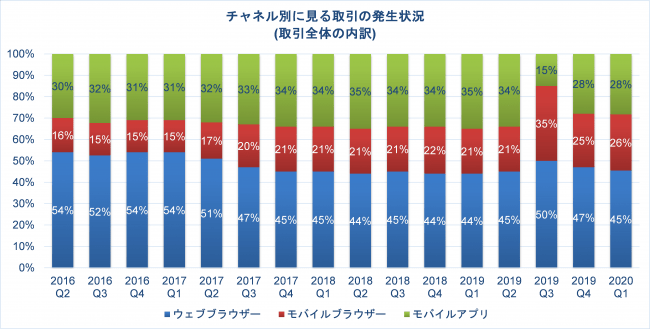

モバイルブラウザーとモバイルアプリからの取引は、RSAが観測した取引全体の54%を占めています。前四半期と比べてほとんど変化は見られません。攻撃は少数の大規模な事業者を舞台に行われており、その件数の絶対的な多さのために不正行為の検知が困難になっています。

不正取引の方法

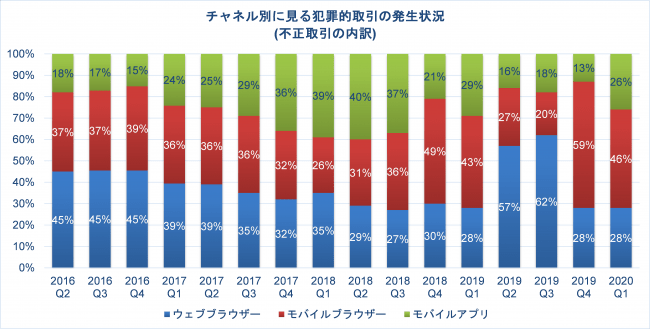

ウェブチャネルとモバイルチャネル*からのオンライン詐欺の全体的な件数は、前四半期に比べて基本的に変わっていませんが、モバイルチャネルの中での比率は大きく変化しました。第1四半期の注目ポイントは、モバイルアプリから発生する不正取引の量が急増したことです。

2019年第4四半期の13%から2020年第1四半期の26%に倍増しました。モバイルブラウザー発の不正取引の比率は59%から46%へ13ポイント減少、ウェブブラウザー発の不正取引の比率は28%と変わりませんでした。不正取引の温床は、モバイルブラウザーからモバイルアプリに移行したとはいえず、全体的にウェブからモバイルに移行しているという状況です。

*モバイルブラウザーとモバイルアプリケーションを合わせた数字

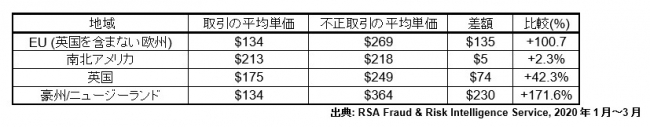

クレジットカードを使った正規の取引と不正な取引の比較(eコマース・地域別)

平均不正取引金額が最も高額だったのは、豪州/ニュージーランドの364ドルで、これは二番手のEUの平均単価269ドルに比べておよそ26%も高くなっています。豪州/ニュージーランドは、取引全体の平均単価と不正取引の平均単価の差額も最も大きく、その差は3倍近くに及んでいます(前四半期に比べて差は小さくなっていますが、それでも他のどの地域よりも大きなものです)。

また、すべての地域で、平均取引単価は、この四半期でほとんど変化していません。また、不正取引単価はEUで上昇、南北アメリカと豪州/ニュージーランドでは下降し、英国では横ばいでした。

盗まれたクレジットカード情報とRSAが取り戻した情報

分析

RSAは、前四半期比で19%減となる、重複無しで500万件を超える漏えいしたカードの情報及びカードのプレビューを取り戻しました。窃取されたカードは、窃取者によって「CVV2」もしくは「ダンプ」に分類されます。この種類の不正取得されたカード情報は、「カーディング」、すなわち実店舗やウェブサイト(ECサイト)などで商品を購入(その後現金化)する不正行為に使われます。

RSA FraudAction™サービスは、オンライン取引やeコマースを狙ったサイバー攻撃によって窃取されたカードデータである「CVV2」に関するデータを回復します。

今回の特集では、RSAがこれまでに確認してきた新型コロナウイルスをきっかけに生じたさまざまなタイプの詐欺と、消費者や医療機関に対する影響、こうした危機を利用して悪事を働く者に対してどのように対抗すべきかを掘り下げます。

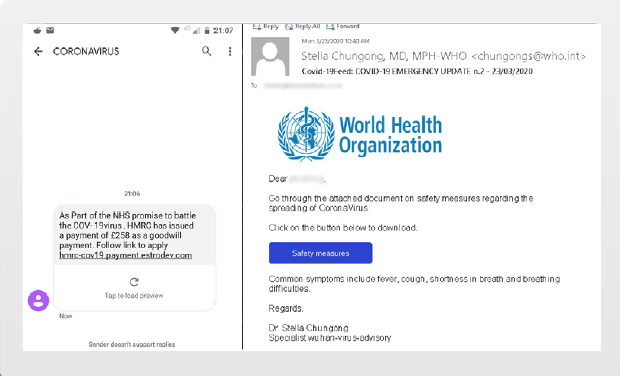

フィッシング、ブランドの不正使用など、すべてがいまや新型コロナウイルス絡みに

データを窃取しようとするサイバー攻撃自身が新型コロナウイルスの影響を受けているわけではありませんが、新型コロナウイルス影響下には多くのヒントがあるようです。米国連邦取引委員会[1]は、消費者に対して、義援金や助成金の給付をちらつかせて金融機関の利用者を食い物にしようとしたフィッシング攻撃や、ウイルス感染防止法に関する情報共有を装って健康に不安を感じる人々を狙ったフィッシング攻撃について注意を喚起しています。こちらに挙げたのは、RSAが検知した新型コロナウイルス関連詐欺の例で、いずれも信頼できる情報源からのメールを装っています。

RSA FraudAction Report「The Cybercrime Landscape Amid COVID-19」[2]では、これらの例以外にも、地下フォーラムにおけるサイバー犯罪者たちのやり取りやソーシャルメディアにおけるあけすけな現場の様子を含めた、さまざまな悪辣な活動の具体例を詳しく紹介しています。

犯罪者は自身の行動をイベントの変化に迅速に適応させることが知られており、よく知られた攻撃方法であっても新しいバリエーションに常に注意を払う必要があることを忘れてはいけません。例えば、感染病の接触者追跡が主要なニューストピックになると、消費者の感染に対する恐怖心を突いたフィッシングなどの詐欺がすぐに実行されました。

米国連邦取引委員会から最近出た消費者向け通知[3]は、新型コロナウイルス陽性被験者との接触履歴を持つ人を対象と謳うテキストメッセージに関するもので、内容も-ご想像の通り-「詳しくはこちら」とリンクをクリックするよう求めるものだといいます。

[1] Cristina Miranda, “Scammers are using COVID-19 messages to scam people,” U.S. Federal Trade Commission, Consumer Information, April 10, 2020

https://www.consumer.ftc.gov/blog/2020/04/scammers-are-using-covid-19-messages-scam-people

[2] RSA Link, RSA FraudAction Report: The Cybercrime Landscape amid COVID-19, April 7, 2020

https://community.rsa.com/docs/DOC-111828

[3] Colleen Tressler, “COVID-19 contact tracing text message scams,” U.S. Federal Trade Commission, Consumer Information, May 19, 2020

https://www.consumer.ftc.gov/blog/2020/05/covid-19-contact-tracing-text-message-scams

医療検査機関などの医療機関が標的に

新型コロナウイルス関連犯罪の標的となるのは、消費者に限りません。今般のパンデミックでは、医療及び製薬関連機関を標的にはしないという公開宣言[4]がサイバー犯罪集団から出たわずか数日後に、コロナウイルスワクチンの検査準備を進めている製薬会社が、まさに宣言をした一団の中の犯罪者たちからランサムウェア攻撃を仕掛けられました。この攻撃者は、数千人分の患者の記録[5]にアクセスし、それを”人質”にしようと試みました。幸い、この企業は身代金を払うことなくデータを復元することができました(ただし、情報の一部はオンライン上にリークされたままになっています)。

この攻撃から数週間のうちに、インターポールは、病院を狙ったランサムウェアの脅威についてグローバルな警報[6]を出しました。以下に示す例では、オンラインの「リークフォーラム」が、不正アクセスされた診療所のカルテ情報に対するアクセス権をサイバー犯罪者に提供しています。RSA FraudActionは、この一件で明らかになった患者の医療情報だけでなく、価値の高い個人情報、社会保障番号、銀行の口座情報なども追跡しました。

https://www.forbes.com/sites/daveywinder/2020/03/19/coronavirus-pandemic-self-preservation-not-altruism-behind-no-more-healthcare-cyber-attacks-during-covid-19-crisis-promise/#127852ae252b

[5] Nathan Eddy, “WHO, coronavirus testing lab hit by hackers as opportunistic attacks ramp up,” Healthcare IT News, March 24, 2020

https://www.healthcareitnews.com/news/who-coronavirus-testing-lab-hit-hackers-opportunistic-attacks-ramp

[6] “Cybercriminals targeting critical healthcare institutions with ransomware,” Interpol, April 4, 2020

https://www.interpol.int/en/News-and-Events/News/2020/Cybercriminals-targeting-critical-healthcare-institutions-with-ransomware

新型コロナウイルス詐欺への対抗策

被害者にならないためのカギは「意識と準備」です。このことは、攻撃が個人を狙ったものか法人を狙ったものかで変わることははありません。WHOや連邦取引委員会、インターポールなどのような組織は、さまざまなタイプの詐欺や攻撃の発生状況や対抗策について公式サイトで情報を発信しています。

消費者が詐欺の被害に遭わないようにするためには、詐欺メールやソーシャルメディアの投稿、メッセージなどに対する注意深さを忘れないことや、内容(問題があると警告している、金銭などの提供を申し出る、など)や要求(リンクをクリックするよう求める、など)の両面における見逃してはならない明らかな兆候が何かを知ることが重要です。

医療機関を含む法人組織に対しては、リスクの緩和に努める組織が採用すべき指針と同じものが適用できます。

多くの組織がより広範囲な領域でリスクを考慮しています。例えば、接触による感染拡大防止のため、手続きや取引きなどを、来訪を伴う店頭ではなく、デジタルチャネル上で済ませることを推奨しています。しかし、このことにより必然的にデジタルリスクは増大します。

こうしたことから、今こそ、オムニチャネル上の不正防止戦略の分析、クロスチャネルの脆弱評価、不正防止対策の戦略と整合性確認を進めるのが賢明です。

金銭的利得を得るために、生命を脅かすパンデミックを好機として活かそうとするサイバー犯罪の考え方は不愉快で、常に変化する特性とグローバルなリーチを持っているがゆえに実に戦いにくいのです。しかし、公共機関、民間機関のいずれも対策に懸命に取り組んでおり、個人や組織にとって情報と意識で武装すれば、被害に遭わないためにできることはたくさんあるのです。

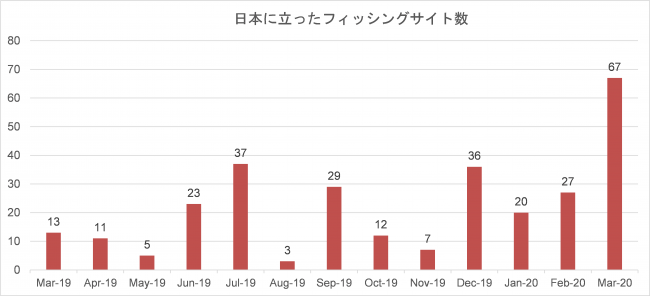

フィッシング対策協議会に報告された国内のフィッシング攻撃件数は、2019年1月の1,713件から2020年6月の16,811件まで、ほぼ右肩上がりで増え続けています。その結果、2020年の上期の総攻撃件数66,655件は、圧倒的な記録更新となった昨年の年間累計報告件数(2018年の約2万件の2.7倍以上になる約5.5万件)をすでに上回っています。

Amazon、楽天、LINE、携帯電話会社やクレジットカード会社を騙るフィッシングメールは繰り返し大量配信されているといいます。また目に付くところでは、宅配便の不在通知を装ったフィッシングやビットコイン事業者を騙ったフィッシング攻撃が現れています。

本ニュースレターは、AFCCが定期的に公開しているインテリジェンスレポートからフィッシングやオンライン犯罪情報、統計情報をまとめたものです。犯罪者による金銭などの経済的な利得を目的とした攻撃、消費者を標的とした攻撃に関するデータと、RSA® Fraud & Risk Intelligenceチームによる分析を掲載しています。多様な業種、規模の消費者にサービスを提供している企業が効果的なデジタルリスクマネジメントを実現するために役立つサイバー犯罪環境のスナップショットです。(2020年第1四半期版: 2020年7月31日発行)

◆特集をより詳しく解説したレポートは、 https://www.rsa.com/ja-jp/company/news/20200731-1 をご参照ください。

- 犯罪の攻撃傾向: 2020年第1四半期

2020年第1四半期、RSAは全世界で50,119件の不正行為を検出しました。

攻撃手法別で最も大きな比率を占めたのはフィッシング攻撃で、全体の54%を占めています。その次はブランドの不正使用で、22%を占めました(これは前四半期比5ポイント増にあたります)。

ブランドの不正使用の増加の背景には、正規のウェブサイトに似せた偽装ドメインを使って誘導するタイプの犯罪の増加傾向があります。この傾向は、今回の特集で取り上げている新型コロナウイルス関連詐欺にも見受けられます。

フィッシングの攻撃対象となった国

最も多くフィッシング攻撃の標的となった(攻撃の際に騙られた)ブランドは、今期もカナダのブランドでした。カナダは、2年連続で10件のフィッシング攻撃のうち7件の標的となり、過去4四半期のすべての四半期で最大の標的国になりました。

米国は、今回も2位でした。中国(67.5%増)、南アフリカ(72%増)、フィリピン(30%増)以外の上位10か国では、前四半期に比べて攻撃件数が減少しています。

フィッシング攻撃がホストされた国々

米国は引き続き、フィッシング攻撃の最大のホスティング国でした。今四半期フィッシング攻撃をホスティングしたISPの約60%は、米国の事業者でした。

- 消費者を狙った犯罪の傾向:2020年第1四半期

ここで紹介する内容は、現在の消費者を取り巻く犯罪的環境の枠組みを包括的に捉え、金融とeコマースという二つの領域を横断的に注視して、オンライン犯罪にかかわる幅広い指標を追跡するもので、オンライン犯罪の傾向の特定を目指しています。

不正取引の発生状況

取引方法

モバイルブラウザーとモバイルアプリからの取引は、RSAが観測した取引全体の54%を占めています。前四半期と比べてほとんど変化は見られません。攻撃は少数の大規模な事業者を舞台に行われており、その件数の絶対的な多さのために不正行為の検知が困難になっています。

不正取引の方法

ウェブチャネルとモバイルチャネル*からのオンライン詐欺の全体的な件数は、前四半期に比べて基本的に変わっていませんが、モバイルチャネルの中での比率は大きく変化しました。第1四半期の注目ポイントは、モバイルアプリから発生する不正取引の量が急増したことです。

2019年第4四半期の13%から2020年第1四半期の26%に倍増しました。モバイルブラウザー発の不正取引の比率は59%から46%へ13ポイント減少、ウェブブラウザー発の不正取引の比率は28%と変わりませんでした。不正取引の温床は、モバイルブラウザーからモバイルアプリに移行したとはいえず、全体的にウェブからモバイルに移行しているという状況です。

*モバイルブラウザーとモバイルアプリケーションを合わせた数字

クレジットカードを使った正規の取引と不正な取引の比較(eコマース・地域別)

平均不正取引金額が最も高額だったのは、豪州/ニュージーランドの364ドルで、これは二番手のEUの平均単価269ドルに比べておよそ26%も高くなっています。豪州/ニュージーランドは、取引全体の平均単価と不正取引の平均単価の差額も最も大きく、その差は3倍近くに及んでいます(前四半期に比べて差は小さくなっていますが、それでも他のどの地域よりも大きなものです)。

また、すべての地域で、平均取引単価は、この四半期でほとんど変化していません。また、不正取引単価はEUで上昇、南北アメリカと豪州/ニュージーランドでは下降し、英国では横ばいでした。

盗まれたクレジットカード情報とRSAが取り戻した情報

分析

RSAは、前四半期比で19%減となる、重複無しで500万件を超える漏えいしたカードの情報及びカードのプレビューを取り戻しました。窃取されたカードは、窃取者によって「CVV2」もしくは「ダンプ」に分類されます。この種類の不正取得されたカード情報は、「カーディング」、すなわち実店舗やウェブサイト(ECサイト)などで商品を購入(その後現金化)する不正行為に使われます。

RSA FraudAction™サービスは、オンライン取引やeコマースを狙ったサイバー攻撃によって窃取されたカードデータである「CVV2」に関するデータを回復します。

- 特集:新型コロナウイルス詐欺の急増

今回の特集では、RSAがこれまでに確認してきた新型コロナウイルスをきっかけに生じたさまざまなタイプの詐欺と、消費者や医療機関に対する影響、こうした危機を利用して悪事を働く者に対してどのように対抗すべきかを掘り下げます。

フィッシング、ブランドの不正使用など、すべてがいまや新型コロナウイルス絡みに

データを窃取しようとするサイバー攻撃自身が新型コロナウイルスの影響を受けているわけではありませんが、新型コロナウイルス影響下には多くのヒントがあるようです。米国連邦取引委員会[1]は、消費者に対して、義援金や助成金の給付をちらつかせて金融機関の利用者を食い物にしようとしたフィッシング攻撃や、ウイルス感染防止法に関する情報共有を装って健康に不安を感じる人々を狙ったフィッシング攻撃について注意を喚起しています。こちらに挙げたのは、RSAが検知した新型コロナウイルス関連詐欺の例で、いずれも信頼できる情報源からのメールを装っています。

RSA FraudAction Report「The Cybercrime Landscape Amid COVID-19」[2]では、これらの例以外にも、地下フォーラムにおけるサイバー犯罪者たちのやり取りやソーシャルメディアにおけるあけすけな現場の様子を含めた、さまざまな悪辣な活動の具体例を詳しく紹介しています。

犯罪者は自身の行動をイベントの変化に迅速に適応させることが知られており、よく知られた攻撃方法であっても新しいバリエーションに常に注意を払う必要があることを忘れてはいけません。例えば、感染病の接触者追跡が主要なニューストピックになると、消費者の感染に対する恐怖心を突いたフィッシングなどの詐欺がすぐに実行されました。

米国連邦取引委員会から最近出た消費者向け通知[3]は、新型コロナウイルス陽性被験者との接触履歴を持つ人を対象と謳うテキストメッセージに関するもので、内容も-ご想像の通り-「詳しくはこちら」とリンクをクリックするよう求めるものだといいます。

[1] Cristina Miranda, “Scammers are using COVID-19 messages to scam people,” U.S. Federal Trade Commission, Consumer Information, April 10, 2020

https://www.consumer.ftc.gov/blog/2020/04/scammers-are-using-covid-19-messages-scam-people

[2] RSA Link, RSA FraudAction Report: The Cybercrime Landscape amid COVID-19, April 7, 2020

https://community.rsa.com/docs/DOC-111828

[3] Colleen Tressler, “COVID-19 contact tracing text message scams,” U.S. Federal Trade Commission, Consumer Information, May 19, 2020

https://www.consumer.ftc.gov/blog/2020/05/covid-19-contact-tracing-text-message-scams

医療検査機関などの医療機関が標的に

新型コロナウイルス関連犯罪の標的となるのは、消費者に限りません。今般のパンデミックでは、医療及び製薬関連機関を標的にはしないという公開宣言[4]がサイバー犯罪集団から出たわずか数日後に、コロナウイルスワクチンの検査準備を進めている製薬会社が、まさに宣言をした一団の中の犯罪者たちからランサムウェア攻撃を仕掛けられました。この攻撃者は、数千人分の患者の記録[5]にアクセスし、それを”人質”にしようと試みました。幸い、この企業は身代金を払うことなくデータを復元することができました(ただし、情報の一部はオンライン上にリークされたままになっています)。

この攻撃から数週間のうちに、インターポールは、病院を狙ったランサムウェアの脅威についてグローバルな警報[6]を出しました。以下に示す例では、オンラインの「リークフォーラム」が、不正アクセスされた診療所のカルテ情報に対するアクセス権をサイバー犯罪者に提供しています。RSA FraudActionは、この一件で明らかになった患者の医療情報だけでなく、価値の高い個人情報、社会保障番号、銀行の口座情報なども追跡しました。

https://www.forbes.com/sites/daveywinder/2020/03/19/coronavirus-pandemic-self-preservation-not-altruism-behind-no-more-healthcare-cyber-attacks-during-covid-19-crisis-promise/#127852ae252b

[5] Nathan Eddy, “WHO, coronavirus testing lab hit by hackers as opportunistic attacks ramp up,” Healthcare IT News, March 24, 2020

https://www.healthcareitnews.com/news/who-coronavirus-testing-lab-hit-hackers-opportunistic-attacks-ramp

[6] “Cybercriminals targeting critical healthcare institutions with ransomware,” Interpol, April 4, 2020

https://www.interpol.int/en/News-and-Events/News/2020/Cybercriminals-targeting-critical-healthcare-institutions-with-ransomware

新型コロナウイルス詐欺への対抗策

被害者にならないためのカギは「意識と準備」です。このことは、攻撃が個人を狙ったものか法人を狙ったものかで変わることははありません。WHOや連邦取引委員会、インターポールなどのような組織は、さまざまなタイプの詐欺や攻撃の発生状況や対抗策について公式サイトで情報を発信しています。

消費者が詐欺の被害に遭わないようにするためには、詐欺メールやソーシャルメディアの投稿、メッセージなどに対する注意深さを忘れないことや、内容(問題があると警告している、金銭などの提供を申し出る、など)や要求(リンクをクリックするよう求める、など)の両面における見逃してはならない明らかな兆候が何かを知ることが重要です。

医療機関を含む法人組織に対しては、リスクの緩和に努める組織が採用すべき指針と同じものが適用できます。

- 強力なスパムフィルターを備えた安全なメールシステムは、従業員が標的にならないようにするために必要不可欠

- ソフトウェアパッチの定期更新を含め、すべてのハードウェアとソフトウェアを最新状態に保つことは、サイバー攻撃に対抗する上で決定的に重要

- ランサムウェアは重要情報を”人質”にすることに依存した攻撃なので、重要情報を定期的にバックアップし、異なる場所に保管しておくことは有用

多くの組織がより広範囲な領域でリスクを考慮しています。例えば、接触による感染拡大防止のため、手続きや取引きなどを、来訪を伴う店頭ではなく、デジタルチャネル上で済ませることを推奨しています。しかし、このことにより必然的にデジタルリスクは増大します。

こうしたことから、今こそ、オムニチャネル上の不正防止戦略の分析、クロスチャネルの脆弱評価、不正防止対策の戦略と整合性確認を進めるのが賢明です。

金銭的利得を得るために、生命を脅かすパンデミックを好機として活かそうとするサイバー犯罪の考え方は不愉快で、常に変化する特性とグローバルなリーチを持っているがゆえに実に戦いにくいのです。しかし、公共機関、民間機関のいずれも対策に懸命に取り組んでおり、個人や組織にとって情報と意識で武装すれば、被害に遭わないためにできることはたくさんあるのです。

- 日本でホストされたフィッシングサイト

フィッシング対策協議会に報告された国内のフィッシング攻撃件数は、2019年1月の1,713件から2020年6月の16,811件まで、ほぼ右肩上がりで増え続けています。その結果、2020年の上期の総攻撃件数66,655件は、圧倒的な記録更新となった昨年の年間累計報告件数(2018年の約2万件の2.7倍以上になる約5.5万件)をすでに上回っています。

Amazon、楽天、LINE、携帯電話会社やクレジットカード会社を騙るフィッシングメールは繰り返し大量配信されているといいます。また目に付くところでは、宅配便の不在通知を装ったフィッシングやビットコイン事業者を騙ったフィッシング攻撃が現れています。

すべての画像