「サイバー攻撃トレンド2020年中間レポート」を発表

上半期は新型コロナウイルスへの関心の高さを悪用したネットワーク、クラウド、モバイルへのサイバー犯罪・政治的攻撃が急増

包括的なサイバーセキュリティプラットフォーマーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント、https://www.checkpoint.com/jp/)は本日、「サイバー攻撃トレンド2020年中間レポート」を発表しました。本レポートでは、新型コロナウイルスのパンデミックなどの話題に便乗して、サイバー犯罪者や政治・国家主導の攻撃者が各国政府、産業界、医療、サービスプロバイダー、重要インフラ、消費者などあらゆるセクターの企業・組織を標的としていることが報告されています。

新型コロナウイルス関連のフィッシングやマルウェア攻撃の数は、2020年2月に週5,000件未満で推移していましたが、4月下旬には週20万件超まで急増しました。また、5月と6月は、各国がロックダウンの緩和を開始したことから、コロナ関連以外のサイバー攻撃も増加し、6月末には全世界であらゆる種類のサイバー攻撃が3月から4月までと比べて34%増加しました。

本レポートで明らかになった主な動向は以下の通りです。

チェック・ポイント製品部門の脅威情報およびリサーチ担当ディレクターを務めるマヤ・ホロウィッツ(Maya Horowitz)は次のように述べています。「世界がパンデミックになったことにより、今年の上半期、攻撃者は新型コロナウイルスをめぐる人々の恐怖心を最大限に利用し、これまでの攻撃モデルを変化させ、加速させました。また、高い脆弱性や攻撃ベクトルが新たに出現し、あらゆるセクターの組織のセキュリティを脅かしています。組織のセキュリティ担当者は、急速に進化する脅威を警戒し、2020年後半は可能な限り最高レベルの保護対策を確保していかなければなりません。」

2020年上半期のマルウェア総合ランキング

2020年上半期のクリプトマイナーのランキング

2020年上半期のモバイルマルウェアのランキング

2020年上半期のバンキングマルウェアのランキング

「サイバー攻撃トレンド2020年中間レポート」の調査結果は、チェック・ポイントが提供するThreatCloud脅威インテリジェンスから抽出した2020年1月から6月のデータに基づいており、攻撃者が企業の攻撃に使用している主な手口を取り上げています。レポート全文(英語)はこちら(https://pages.checkpoint.com/cyber-attack-2020-trends.html)で確認できます。

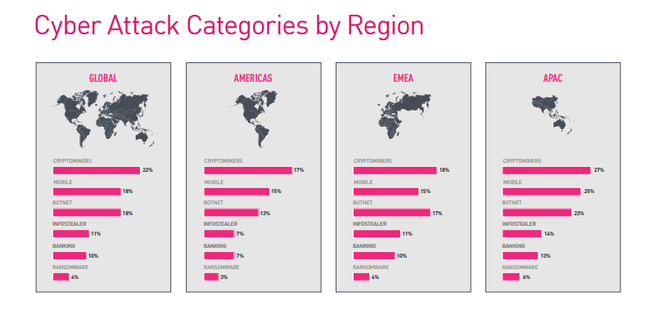

参考:地域別サイバー攻撃被害の種別割合

本リリースは、米国カリフォルニア州で2020年7月22日(現地時間)に配信されたものの抄訳です。英語のリリース全文はこちら(https://www.checkpoint.com/press/2020/check-point-research-covid-19-pandemic-drives-criminal-and-political-cyber-attacks-across-networks-cloud-and-mobile-in-h1-2020/)をご確認ください。

チェック・ポイントをフォロー

Twitter: https://twitter.com/checkpointjapan

Facebook: https://www.facebook.com/checkpointjapan

Blog: https://blog.checkpoint.com

YouTube: https://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/checkpointjapan

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバー セキュリティ ソリューションを提供する大手プロバイダーです。業界随一の検出率を誇る先進のソリューションにより、お客様のネットワークを、マルウェアやランサムウェアなどの多岐にわたる第5世代のサイバー攻撃から保護します。企業のクラウドやネットワークのほかモバイル デバイスに保存されている情報を、今日の第5世代のサイバー攻撃を含めてあらゆる脅威から保護するため、第5世代の脅威に対応するマルチレベルのセキュリティ アーキテクチャを備え、直感的で操作性に優れた総合的かつ一元的なセキュリティ管理システムを展開しています。世界の10万以上の組織・企業がチェック・ポイント・ソフトウェア・テクノロジーズのセキュリティ製品を利用しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

新型コロナウイルス関連のフィッシングやマルウェア攻撃の数は、2020年2月に週5,000件未満で推移していましたが、4月下旬には週20万件超まで急増しました。また、5月と6月は、各国がロックダウンの緩和を開始したことから、コロナ関連以外のサイバー攻撃も増加し、6月末には全世界であらゆる種類のサイバー攻撃が3月から4月までと比べて34%増加しました。

本レポートで明らかになった主な動向は以下の通りです。

- サイバー戦争の激化:上半期には、各国が他国のパンデミックに関する情報を盗むことや、パンデミック対応の妨害を目論んだため、国家主導のサイバー攻撃が激しさと深刻さを増しました。サイバー攻撃が500%の増加が見られた(https://www.who.int/news-room/detail/23-04-2020-who-reports-fivefold-increase-in-cyber-attacks-urges-vigilance)と報告しているWHOなどの医療機関や、人道に関する組織にまで及んでいます。

- 二重の脅迫による攻撃:2020年は、データを暗号化する前に攻撃者が大量のデータを持ち出すといった新しい形のランサムウェア攻撃が流行しています。要求された金額の支払いを断るとデータを流出させると脅迫することで、被害者が攻撃者の要求に応じるという傾向が強くなっています。

- モバイルへの攻撃:攻撃者は、セキュリティを回避し公式アプリストアに有害アプリを配置する技術を向上させるなど、モバイルデバイスを感染の新たな手口にしています。最近の革新的な攻撃としては、大手国際企業のモバイルデバイス管理(MDM)システムを利用して、その管理下にあるモバイルデバイスの75%以上にマルウェアが拡散されるという事例(https://research.checkpoint.com/2020/mobile-as-attack-vector-using-mdm/)もありました。

- クラウドへの流出:パンデミック期間にパブリッククラウドへの急速な移行が行われたことにより、機密性の高いクラウドのワークロードやデータを標的とした攻撃が増加しています。マルウェア攻撃に使用する悪意のあるペイロード(https://research.checkpoint.com/2020/threat-actors-migrating-to-the-cloud/)を保存するために、攻撃者自身もクラウドインフラを利用しています。今年1月、チェック・ポイントのリサーチャーがMicrosoft Azureにおける重大な脆弱性(https://blog.checkpoint.com/2020/01/30/check-point-research-partners-with-microsoft-azure-to-create-a-safer-better-secured-cloud-infrastructure/)を発見しました。この脆弱性は、ハッカーがAzureテナントのデータやアプリを侵害することを可能にするもので、パブリッククラウドが本質的にセキュリティ上安全なわけではないということが明らかになりました。

チェック・ポイント製品部門の脅威情報およびリサーチ担当ディレクターを務めるマヤ・ホロウィッツ(Maya Horowitz)は次のように述べています。「世界がパンデミックになったことにより、今年の上半期、攻撃者は新型コロナウイルスをめぐる人々の恐怖心を最大限に利用し、これまでの攻撃モデルを変化させ、加速させました。また、高い脆弱性や攻撃ベクトルが新たに出現し、あらゆるセクターの組織のセキュリティを脅かしています。組織のセキュリティ担当者は、急速に進化する脅威を警戒し、2020年後半は可能な限り最高レベルの保護対策を確保していかなければなりません。」

2020年上半期のマルウェア総合ランキング

- Emotet(世界の企業・組織の9%に影響):Emotetは自己増殖機能を有した、高度なモジュラー型トロイの木馬です。元々はバンキング型トロイの木馬の1つでしたが、最近ではさまざまなマルウェアや攻撃キャンペーンの拡散源となっています。複数の永続化メカニズムと検出回避技術を使用しています。また、添付ファイルやリンクを含むフィッシングスパムメールを介して拡散されることもあります。

- XMRig(世界の企業・組織の8%に影響):XMRigは、暗号通貨「Monero」の採掘に使用されるオープンソースのCPUマイニングソフトウェアです。このソフトウェアをマルウェアに組み込み、被害者のデバイス上で不正に採掘を行うというケースが典型的です。

- Agent Tesla(世界の企業・組織の7%に影響):Agent Teslaは、キーロガーやパスワード窃取の機能を持つ高度なリモートアクセス型トロイの木馬(RAT)で、2014年から出現しています。被害者のキーボード入力やシステムのクリップボードを監視して情報を収集し、スクリーンショットを記録したり、PCなどのデバイスにインストールされているソフトウェア(Google Chrome、Mozilla Firefox、Microsoft Outlookのメールクライアントなど)の認証情報を流出させたりします。AgentTeslaは、オンラインマーケットやハッキングフォーラムで販売されています。

2020年上半期のクリプトマイナーのランキング

- XMRig (世界全体のクリプトマイニング活動の46%を占める):XMRigは、暗号通貨「Monero」のマイニングに使用されるオープンソースのCPUマイニングソフトウェアで、2017年5月に初めて確認されました。攻撃者はこのオープンソースソフトウェアを悪用し、マルウェアに組み込んで被害者のデバイス上で不正にマイニングを行います。

- JSEcoin (世界全体のクリプトマイニング活動の28%を占める):ユーザーが特定のウェブページにアクセスした時に、「Monero」のオンラインマイニングを不正に実行するように設計されたWebベースのクリプトマイナーです。埋め込まれたJavaScriptは、通貨マイニング時のエンドユーザーマシンの計算リソースを大量に使用するため、システムのパフォーマンスに影響を与えます。JSEcoinは、2020年4月に活動を停止しました。

- WannaMine (世界全体のクリプトマイニング活動の6%を占める):WannaMineは、EternalBlueエクスプロイトを拡散する、「Monero」の高度なクリプトマイナーワームです。Windows Management Instrumentation (WMI)の永続的なイベントサブスクリプションを活用して、拡散メカニズムと永続化技術を実装しています。

2020年上半期のモバイルマルウェアのランキング

- xHelper (モバイルマルウェア攻撃の24%を占める):xHelperは、不正なポップアップ広告や通知スパムを表示するAndroid向けマルウェアです。再インストール機能があり、一度インストールされると削除するのは非常に困難なマルウェアです。2019年3月に登場し、感染台数は45,000台以上となっています。

- PreAMo (モバイルマルウェア攻撃の19%を占める):PreAMoは、2019年4月に初めて報告されたAndroid向けクリッカー型マルウェアです。ユーザーになりすまし、知らないうちに広告をクリックすることで収益を生み出します。Google Play上で発見され、6種類の不正アプリが9000万回以上ダウンロードされました。

- Necro (モバイルマルウェア攻撃の14%を占める):Necroは、Android向けのドロッパー型トロイの木馬です。他のマルウェアのダウンロードや、侵襲的な広告の表示、有料サブスクリプションの不正請求などを行います。

2020年上半期のバンキングマルウェアのランキング

- Dridex (バンキングマルウェアの27%占める):Dridexは、Windows PCを標的にするバンキング型トロイの木馬です。スパムキャンペーンやエクスプロイトキットを介して拡散し、Weblnjectsを利用して銀行の認証情報を傍受し、攻撃者が管理するサーバーにリダイレクトします。リモートサーバーにコンタクトし、感染したシステムに関する情報の送信や、遠隔操作用の別のモジュールのダウンロード・実行もできます。

- Trickbot (バンキングマルウェアの20%占める):Trickbotは、Windowsプラットフォームを標的にしたモジュール式のバンキング型トロイの木馬で、主にスパムキャンペーンやEmotetなどのマルウェアファミリーを経由して拡散します。

- Ramnit (バンキングマルウェアの15%を占める):Ramnitは、 2010年に登場したモジュラー式のバンキング型トロイの木馬です。ウェブセッションの情報を盗み、銀行口座や企業のネットワーク、SNSのアカウントなど、被害者が利用するあらゆるサービスのアカウント情報を攻撃者が盗めるようにします。

「サイバー攻撃トレンド2020年中間レポート」の調査結果は、チェック・ポイントが提供するThreatCloud脅威インテリジェンスから抽出した2020年1月から6月のデータに基づいており、攻撃者が企業の攻撃に使用している主な手口を取り上げています。レポート全文(英語)はこちら(https://pages.checkpoint.com/cyber-attack-2020-trends.html)で確認できます。

参考:地域別サイバー攻撃被害の種別割合

本リリースは、米国カリフォルニア州で2020年7月22日(現地時間)に配信されたものの抄訳です。英語のリリース全文はこちら(https://www.checkpoint.com/press/2020/check-point-research-covid-19-pandemic-drives-criminal-and-political-cyber-attacks-across-networks-cloud-and-mobile-in-h1-2020/)をご確認ください。

チェック・ポイントをフォロー

Twitter: https://twitter.com/checkpointjapan

Facebook: https://www.facebook.com/checkpointjapan

Blog: https://blog.checkpoint.com

YouTube: https://www.youtube.com/user/CPGlobal

LinkedIn: https://www.linkedin.com/company/checkpointjapan

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバー セキュリティ ソリューションを提供する大手プロバイダーです。業界随一の検出率を誇る先進のソリューションにより、お客様のネットワークを、マルウェアやランサムウェアなどの多岐にわたる第5世代のサイバー攻撃から保護します。企業のクラウドやネットワークのほかモバイル デバイスに保存されている情報を、今日の第5世代のサイバー攻撃を含めてあらゆる脅威から保護するため、第5世代の脅威に対応するマルチレベルのセキュリティ アーキテクチャを備え、直感的で操作性に優れた総合的かつ一元的なセキュリティ管理システムを展開しています。世界の10万以上の組織・企業がチェック・ポイント・ソフトウェア・テクノロジーズのセキュリティ製品を利用しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像

- 種類

- 調査レポート

- ビジネスカテゴリ

- アプリケーション・セキュリティ

- ダウンロード