Microsoftによる4件のゼロデイ脆弱性の公表を受けて、チェック・ポイント・リサーチがエクスプロイト試行に関する最新の調査結果を発表

世界中の組織に対する、脆弱性を利用した攻撃が10倍に増加

包括的なサイバーセキュリティプラットフォーマーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント、https://www.checkpoint.com/jp/)の脅威インテリジェンス調査部門であるチェック・ポイント・リサーチ(Check Point Research)はMicrosoft Exchange Serverで4件の脆弱性が明らかになったことを受け、世界中の組織に対するエクスプロイト試行に関する最新の調査結果を発表しました。

2021年3月3日(日本時間)に、Microsoft社がMicrosoft Exchange Serverの脆弱性を公表(https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/)してから、ハッカーとセキュリティ専門家の間で競争が始まっています。Microsoft Exchange Serverのリモートコード実行の脆弱性を悪用したエクスプロイト作成のため活動しているハッカーに対抗しようと、世界中でセキュリティの専門家による大規模な予防的措置が講じられています。一旦Microsoft Exchange Serverを乗っ取ると、攻撃者はインターネットのネットワーク経由により、遠隔でアクセスできるようになります。Microsoft Exchange Serverの多くにインターネットからのアクセス機能があり(特にOutlook Web Access機能)、広範なネットワークに統合されているため、何百万もの組織にとって重大なセキュリティ上のリスクとなります。

チェック・ポイント・リサーチが調査した主な結果は次の通りです。

● 攻撃の試行数

● ゼロデイ攻撃増加までの経緯

2021年3月3日、Microsoftは世界中で最も普及しているメールサーバ、Microsoft Exchange Server製品の緊急パッチをリリースしました。電子メールの送受信やカレンダーの招待状など、OutlookでアクセスするほぼすべてがMicrosoft Exchange Serverを経由しています。

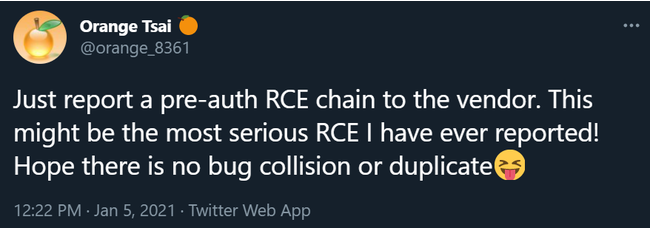

2021年1月、台湾のセキュリティ企業のDEVCOREのチェンダ・サイ(Cheng-Da Tsai)氏〔Twitterアカウント名:オレンジ・サイ(Orange Tsai)〕が、Microsoft Exchange Server に2件の脆弱性を発見しました。これを受けてMicrosoftがすぐに調査をすすめたところ、Microsoft Exchange Serverに新たに5件の重大な脆弱性が見つかりました。これらの脆弱性により、攻撃者は認証や個人の電子メールアカウントへアクセスを要さずMicrosoft Exchange Serverからメールを読むことができました。また、こうした脆弱性が続くと、攻撃者はメールサーバそのものを完全に乗っ取れるリスクを抱えていました。

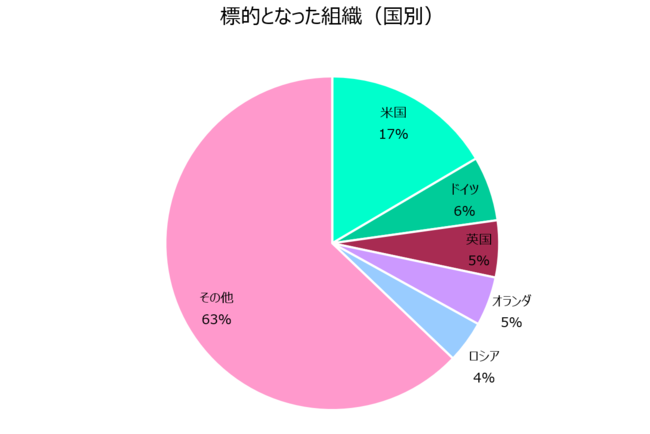

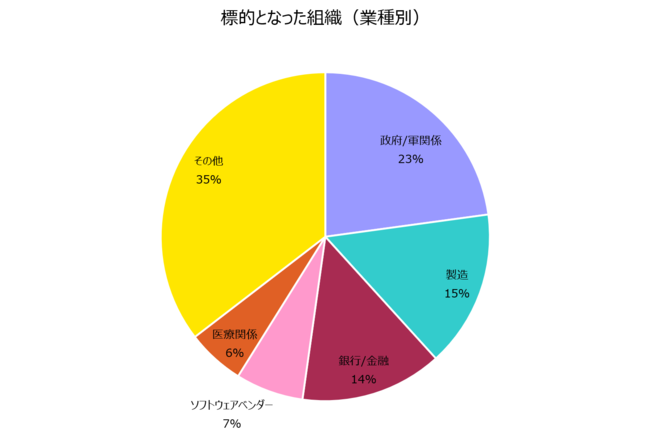

● 危険な組織

Microsoft Exchange Serverの最新のパッチを使用しないまま、もしくはチェック・ポイントなどサードパーティのソフトウェアで保護せずMicrosoft Exchange Serverをオンラインに接続している場合、サーバは完全に侵害されていると考えるべきでしょう。サーバが侵害されていると、不正な攻撃者に企業メールが抽出され、高い権限で組織内に悪意のあるコードが実行可能となります。

● 技術的な詳細

・ CVE-2021-26855は、Microsoft Exchangeのサーバサイドリクエストフォージェリ(SSRF)の脆弱性で、攻撃者が任意のHTTPリクエストを送信するとMicrosoft Exchange Serverとして認証されます。

・ CVE-2021-26857は、Unified Messaging Serviceの一つの文字列やバイト列に変換されたデータを、もとの複合的なデータ構造やオブジェクトの実行状態などに復元する、安全でないデシリアライゼーションの脆弱性です。安全でないデシリアライゼーションとは、信頼できないユーザが制御できるデータがプログラムによってデシリアライズされることです。この脆弱性を悪用すれば、HAFNIUM(ハフニウム)はMicrosoft Exchange Server上でSYSTEMとしてコードを実行できるようなります。そのためには管理者の許可を取るか、他の脆弱性を悪用する必要があります。

・ CVE-2021-26858は、Microsoft Exchange Serverでの認証後の任意のファイル書き込みの脆弱性です。Microsoft Exchange Serverで認証できれば、HAFNIUMはこの脆弱性を利用してサーバ上のパスに書き込みを行うことができます。CVE-2021-26855 SSRF脆弱性を悪用、あるいは正規の管理者の認証情報を侵害することで認証可能です。

・ CVE-2021-27065は、Microsoft Exchange Serverでの認証後の任意のファイル書き込みの脆弱性です。Microsoft Exchange Serverで認証できれば、HAFNIUMはこの脆弱性を利用してサーバ上のパスに書き込みを行うことができます。認証は、CVE-2021-26855 SSRF脆弱性を悪用、あるいは正規の管理者の認証情報を侵害することで可能です。

● 今後の攻撃予防推奨方法

・ パッチ:Microsoft Exchange Serverを今すぐ更新し、マイクロソフトから入手できる最新のパッチを適用します。この更新は自動では実施されないため、手動で行う必要があります。

・ 脅威防御対策:チェック・ポイントは、マイクロソフトから報告された脆弱性に対して次の通り脅威防御対策を実施し、包括的なセキュリティを提供します。

IPS(https://www.checkpoint.com/products/intrusion-prevention-system-ips/):

o CVE-2021-26855 - CPAI-2021-0099

o CVE-2021-26857 - CPAI-2021-0107

o CVE-2021-26858 - CPAI-2021-0107

o CVE-2021-27065 - CPAI-2021-0099

・ 脅威エミュレーション

o Trojan.WinsCVE-2021-27065.A

・ ウイルス対策

o HAFNIUM.TC. XXX

o Trojan.Win32.Hafnium.TC.XXX

チェック・ポイントのSandBlast Agent(https://www.youtube.com/watch?v=Ymcxy9C4Rno)

o Behavioral.Win.SuspExchange.A

o Behavioral.Win.SuspExchange.B

o Behavioral.Win.SuspExchange.C

o Behavioral.Win.SuspExchange.D

情報公開後、チェック・ポイント・リサーチは攻撃者の身元、動機、最近発生した大規模なハッキングのさまざまな状況に関する質問を受けてきました。

今回の攻撃は「Sunburst」と同様、特に一般的なプラットフォームがフロントドアとして使用され、ネットワーク内にひそかに侵入し、長期にわたり滞在するためのフロントドアとして使用されました。唯一の救いは、高度な技術を備え資金も十分にある脅威アクターでなければ、フロントドアを利用して世界の何万もの組織に侵入できる可能性はないということです。こうした攻撃の目的や、サイバー犯罪者がネットワーク内で実行しようとしていたことはまだ不明です。リスクにさらされた組織はMicrosoft Exchange Serverに対して予防的措置を講じるだけでなく、ネットワークに生きた脅威がないか十分確認し、調査する必要があります。

※ 本リリースは、米国カリフォルニア州で2021年3月15日(現地時間)に発表されたものの抄訳です。英語の全文はこちら(https://blog.checkpoint.com/2021/03/11/exploits-on-organizations-worldwide/)をご確認ください。

本調査について

チェック・ポイント・リサーチが2021年3月12日から3月15日まで実施し、15日時点で脆弱性を悪用しようとする攻撃数は7,200件に達しました。

チェック・ポイントの調査結果をフォロー

ブログ・・・ https://research.checkpoint.com/

ツイッター・・・ https://twitter.com/_cpresearch_

Check Point Researchについて

Check Point Researchは、チェック・ポイントのソフトウェアのお客様や脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。ThreatCloudに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを追跡しながら、自社製品に搭載される保護機能の開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながらサイバーセキュリティ対策に取り組んでいます。

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバー セキュリティ ソリューションを提供する大手プロバイダーです。業界随一の検出率を誇る先進のソリューションにより、お客様のネットワークを、マルウェアやランサムウェアなどの多岐にわたる第5世代のサイバー攻撃から保護します。企業のクラウドやネットワークのほかモバイル デバイスに保存されている情報を、今日の第5世代のサイバー攻撃を含めてあらゆる脅威から保護するため、第5世代の脅威に対応するマルチレベルのセキュリティ アーキテクチャを備え、直感的で操作性に優れた総合的かつ一元的なセキュリティ管理システムを展開しています。世界の10万以上の組織・企業がチェック・ポイント・ソフトウェア・テクノロジーズのセキュリティ製品を利用しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

2021年3月3日(日本時間)に、Microsoft社がMicrosoft Exchange Serverの脆弱性を公表(https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/)してから、ハッカーとセキュリティ専門家の間で競争が始まっています。Microsoft Exchange Serverのリモートコード実行の脆弱性を悪用したエクスプロイト作成のため活動しているハッカーに対抗しようと、世界中でセキュリティの専門家による大規模な予防的措置が講じられています。一旦Microsoft Exchange Serverを乗っ取ると、攻撃者はインターネットのネットワーク経由により、遠隔でアクセスできるようになります。Microsoft Exchange Serverの多くにインターネットからのアクセス機能があり(特にOutlook Web Access機能)、広範なネットワークに統合されているため、何百万もの組織にとって重大なセキュリティ上のリスクとなります。

チェック・ポイント・リサーチが調査した主な結果は次の通りです。

● 攻撃の試行数

● ゼロデイ攻撃増加までの経緯

2021年3月3日、Microsoftは世界中で最も普及しているメールサーバ、Microsoft Exchange Server製品の緊急パッチをリリースしました。電子メールの送受信やカレンダーの招待状など、OutlookでアクセスするほぼすべてがMicrosoft Exchange Serverを経由しています。

2021年1月、台湾のセキュリティ企業のDEVCOREのチェンダ・サイ(Cheng-Da Tsai)氏〔Twitterアカウント名:オレンジ・サイ(Orange Tsai)〕が、Microsoft Exchange Server に2件の脆弱性を発見しました。これを受けてMicrosoftがすぐに調査をすすめたところ、Microsoft Exchange Serverに新たに5件の重大な脆弱性が見つかりました。これらの脆弱性により、攻撃者は認証や個人の電子メールアカウントへアクセスを要さずMicrosoft Exchange Serverからメールを読むことができました。また、こうした脆弱性が続くと、攻撃者はメールサーバそのものを完全に乗っ取れるリスクを抱えていました。

● 危険な組織

Microsoft Exchange Serverの最新のパッチを使用しないまま、もしくはチェック・ポイントなどサードパーティのソフトウェアで保護せずMicrosoft Exchange Serverをオンラインに接続している場合、サーバは完全に侵害されていると考えるべきでしょう。サーバが侵害されていると、不正な攻撃者に企業メールが抽出され、高い権限で組織内に悪意のあるコードが実行可能となります。

● 技術的な詳細

・ CVE-2021-26855は、Microsoft Exchangeのサーバサイドリクエストフォージェリ(SSRF)の脆弱性で、攻撃者が任意のHTTPリクエストを送信するとMicrosoft Exchange Serverとして認証されます。

・ CVE-2021-26857は、Unified Messaging Serviceの一つの文字列やバイト列に変換されたデータを、もとの複合的なデータ構造やオブジェクトの実行状態などに復元する、安全でないデシリアライゼーションの脆弱性です。安全でないデシリアライゼーションとは、信頼できないユーザが制御できるデータがプログラムによってデシリアライズされることです。この脆弱性を悪用すれば、HAFNIUM(ハフニウム)はMicrosoft Exchange Server上でSYSTEMとしてコードを実行できるようなります。そのためには管理者の許可を取るか、他の脆弱性を悪用する必要があります。

・ CVE-2021-26858は、Microsoft Exchange Serverでの認証後の任意のファイル書き込みの脆弱性です。Microsoft Exchange Serverで認証できれば、HAFNIUMはこの脆弱性を利用してサーバ上のパスに書き込みを行うことができます。CVE-2021-26855 SSRF脆弱性を悪用、あるいは正規の管理者の認証情報を侵害することで認証可能です。

・ CVE-2021-27065は、Microsoft Exchange Serverでの認証後の任意のファイル書き込みの脆弱性です。Microsoft Exchange Serverで認証できれば、HAFNIUMはこの脆弱性を利用してサーバ上のパスに書き込みを行うことができます。認証は、CVE-2021-26855 SSRF脆弱性を悪用、あるいは正規の管理者の認証情報を侵害することで可能です。

● 今後の攻撃予防推奨方法

・ パッチ:Microsoft Exchange Serverを今すぐ更新し、マイクロソフトから入手できる最新のパッチを適用します。この更新は自動では実施されないため、手動で行う必要があります。

・ 脅威防御対策:チェック・ポイントは、マイクロソフトから報告された脆弱性に対して次の通り脅威防御対策を実施し、包括的なセキュリティを提供します。

IPS(https://www.checkpoint.com/products/intrusion-prevention-system-ips/):

o CVE-2021-26855 - CPAI-2021-0099

o CVE-2021-26857 - CPAI-2021-0107

o CVE-2021-26858 - CPAI-2021-0107

o CVE-2021-27065 - CPAI-2021-0099

・ 脅威エミュレーション

o Trojan.WinsCVE-2021-27065.A

・ ウイルス対策

o HAFNIUM.TC. XXX

o Trojan.Win32.Hafnium.TC.XXX

チェック・ポイントのSandBlast Agent(https://www.youtube.com/watch?v=Ymcxy9C4Rno)

o Behavioral.Win.SuspExchange.A

o Behavioral.Win.SuspExchange.B

o Behavioral.Win.SuspExchange.C

o Behavioral.Win.SuspExchange.D

情報公開後、チェック・ポイント・リサーチは攻撃者の身元、動機、最近発生した大規模なハッキングのさまざまな状況に関する質問を受けてきました。

今回の攻撃は「Sunburst」と同様、特に一般的なプラットフォームがフロントドアとして使用され、ネットワーク内にひそかに侵入し、長期にわたり滞在するためのフロントドアとして使用されました。唯一の救いは、高度な技術を備え資金も十分にある脅威アクターでなければ、フロントドアを利用して世界の何万もの組織に侵入できる可能性はないということです。こうした攻撃の目的や、サイバー犯罪者がネットワーク内で実行しようとしていたことはまだ不明です。リスクにさらされた組織はMicrosoft Exchange Serverに対して予防的措置を講じるだけでなく、ネットワークに生きた脅威がないか十分確認し、調査する必要があります。

※ 本リリースは、米国カリフォルニア州で2021年3月15日(現地時間)に発表されたものの抄訳です。英語の全文はこちら(https://blog.checkpoint.com/2021/03/11/exploits-on-organizations-worldwide/)をご確認ください。

本調査について

チェック・ポイント・リサーチが2021年3月12日から3月15日まで実施し、15日時点で脆弱性を悪用しようとする攻撃数は7,200件に達しました。

チェック・ポイントの調査結果をフォロー

ブログ・・・ https://research.checkpoint.com/

ツイッター・・・ https://twitter.com/_cpresearch_

Check Point Researchについて

Check Point Researchは、チェック・ポイントのソフトウェアのお客様や脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。ThreatCloudに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを追跡しながら、自社製品に搭載される保護機能の開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながらサイバーセキュリティ対策に取り組んでいます。

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバー セキュリティ ソリューションを提供する大手プロバイダーです。業界随一の検出率を誇る先進のソリューションにより、お客様のネットワークを、マルウェアやランサムウェアなどの多岐にわたる第5世代のサイバー攻撃から保護します。企業のクラウドやネットワークのほかモバイル デバイスに保存されている情報を、今日の第5世代のサイバー攻撃を含めてあらゆる脅威から保護するため、第5世代の脅威に対応するマルチレベルのセキュリティ アーキテクチャを備え、直感的で操作性に優れた総合的かつ一元的なセキュリティ管理システムを展開しています。世界の10万以上の組織・企業がチェック・ポイント・ソフトウェア・テクノロジーズのセキュリティ製品を利用しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像

- 種類

- 調査レポート

- ビジネスカテゴリ

- アプリケーション・セキュリティ

- ダウンロード