ソースポッド、国内地方自治体の漏洩アカウント数実態調査結果を公表

~ 4,000件以上のアカウント漏洩を確認~

また、こうしたアカウント漏洩対策として、ソースポッドでは法人・組織を対象に無償調査を受け付ける「SPC Leak Detection・無償アカウント漏洩調査特設サイト」をご用意しております。

■レポートサマリ

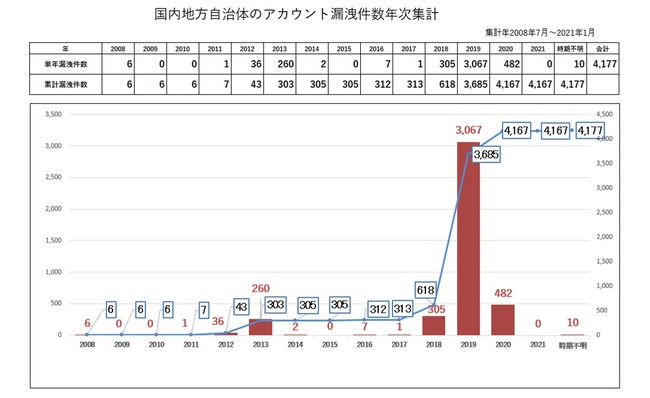

2008年7月から2021年1月末までの集計において、国内地方自治体が所有するドメインアカウント累計漏洩件数は4,177件。内、2019年の漏洩流出件数3,067件が突出。

7都道府県ドメインでのアカウント漏洩を確認。また、地方自治体所有ドメインにおいても86市区町村でアカウント漏洩を確認。捕捉しきれていないドメインもあり、実被害はそれ以上と推測。

2019年の突出した漏洩件数は、超巨大な漏洩情報群Collection#1 の流出が関係していると推測される。

情報漏洩数は近年拡大傾向にあり、地方自治体の管轄下にあるサイトでの不正アクセスも、恒常的に発生している傾向が認められる。

情報漏洩を防ぐための対策は進んでいると思われるが、情報漏洩後のフォローアップ体制は未だ課題が存在する。これは日本の産業全体に共通する課題である。

従来、法人・組織における不正アクセスの防止は、法人・組織内システム、法人・組織が契約している外部サービスを対象として検討することが一般的でした。しかしながら、最近では法人・組織が発行したメールアドレスで、別途アカウントを登録したEC、SNS、サブスクリプション等の外部サービスにまで不正ログインされ、法人・組織では防止することが困難な状況となり、情報漏えいや金銭トラブル、ブランド棄損等の被害が急増しています。

ソースポッドでは、このような不正アクセスが発生するセキュリティリスクを可視化し、皆様に現状把握と喫緊の対策の必要性を喚起することで、情報社会全体の安全性向上を目的として、定期的にOSINTによる法人・組織が管理するメールアドレスをIDとしたアカウント情報の漏洩調査を行い、「SP Intelligence Report」として公表しています。

また、こうしたアカウント漏洩対策として、ソースポッドでは法人・組織を対象に無償調査を受け付ける「SPC Leak Detection・無償アカウント漏洩調査特設サイト」をご用意しております。

以下 、SP Intelligence Reportより引用。

1.調査方法

OSINT (Open Source INTelligence)データをもとに、以下の条件で漏洩件数を年別に集計。

①抽出対象

日本国内の地方自治体が保有するドメインアカウント

②前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・組織アカウントの定義は、以下の通りとする。

a. lg.jpドメイン(サブドメイン含む)

b. 47都道府県名.jp(サブドメイン含む)

c. 地方自治体独自で取得したドメイン(サブドメイン含む)

※ただし弊社が捕捉しているドメインに限る。

※go.jpドメインは含んでいない。

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2021年1月末までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と漏洩数のみとする。

※漏洩年月・数以外の情報は取得できない、独自のチェックシステムを利用している。

・漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩と判別されたアカウントが、実際に使用されるアカウントと同一または実在しているかは不明だが、同時期かつ同場所で漏洩している全く同様のアカウントは、重複を排除している。

2.調査結果

2008年7月から2021年1月末までの累計漏洩件数は4,177件。調査対象期間の中では、2019年の漏洩流出件数3,067件が突出している。2番目に2020年の482件が続き、2018年の305件、2013年の260件がさらに続く。上記のことから、アカウント流出の拡大傾向が読み取れる。

最大の流出件数となった2019年のインターネットセキュリティ状況としては、2021年2月に発表した国内損保業界情報漏洩レポート*1)同様、2018年の年末にダークウェブ上に流出し、そして、2019年の年初にハッカーフォーラムで情報発信されその存在が知られた、Collection#1 による影響が関係している。総容量87ギガバイト、12,000のファイルから成る7億7300万件のメールアドレス、2,100万件のユニークなパスワード、27億件の有効なメールアドレスとパスワードの組み合わせという、膨大な個人情報がインターネットに流出した本件は、世界中のサイバーセキュリティ業界を震撼させる大事件となった。

個別に見ると、各都道府県が情報を発信する主体であるlg.jpドメインにおいて、47都道府県中、7都道府県ドメインでアカウント漏洩が確認された。これは漏洩件数全体の約15%となる。さらに各都道府県配下の市区町村が所有するドメイン、および各市町村が管理している二次ドメイン(例:町おこし事業を推進するために取得され、別途運用を行っているドメインなど)では、弊社で捕捉した1,724ドメインのうち、86市区町村のドメインでアカウント漏洩が確認された。

地方自治体では、様々な施策に応じて柔軟にドメインを取得・停止していることが想像される。この二次ドメインに関しては、DNS所有者情報だけでは判定することができず、また、既に役目を終え失効したドメインや、地方自治体サイトからリンクが貼られていないWebサイト、関連団体の管轄として運用されているWebサイトなどについては、検知対象として抜け落ちているドメインの可能性があるため、実被害数はこの数値以上であることが推測できる。

地方自治体の管理するアカウントの漏洩と並行して、地方自治体が運用する機密情報・個人情報にまつわるセキュリティインシデントも多数報告されている。主要なインシデントの傾向としては、以下の通り。

・意図せぬ相手へのe-メールの共有

・Emotetなどのマルウェアによるセキュリティホールを通じた不正アクセス

・利用しているSaaSシステムの設定ミスによる、関係者以外が機密情報へアクセスできる状態

・利用していたSaaSサービスへの不正アクセスによる、エンドユーザーの情報流出

このうち、上述のアカウント漏洩が要因の1つとなるインシデントの抽出結果は以下の通り。

・2013年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 9件

・2014年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 5件

・2015年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 2件

・2016年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 13件

・2017年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 12件

・2018年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 11件

・2018年5月 某市園芸振興センターの会員情報が流出、ダークウェブへの流出も併せて確認 1件

・2019年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 4件

・2020年に起きた地方自治体管轄サイトでの不正アクセスおよび改ざん 9件

また、アカウント漏洩そのもののインシデントは、以下の通り。

・2019年12月 地方自治体に納入されていた、ファイルサーバーのHDDが転売。内部のデータ復元により情報漏洩

・2020年11月 Peatix社での不正アクセスに伴う、5地方自治体の情報漏洩

3.考察

地方自治体では、公益性の高い事業を広範な利用者に対して運用していくために、様々なWebサイトが運用されているが、これらの内部に格納されている個人情報は、居住地が近く、年齢属性などが多岐にわたった、特徴的なデータ群を構成していることが推測できる。実際、2019年と2020年の突出したアカウント漏洩件数、および過去10年間の地方自治体関連サイトへの不正アクセス件数からは、多要素認証を含めた、従来のサイバーセキュリティ施策で採用されてきた情報漏洩防止手段だけでは、年々進化する攻撃に対応しきることが、非常に難しいと判断できる。前節で集計したセキュリティインシデントにおいても、自治体関連サイトへの不正アクセスが報告されており、標的になりやすい傾向が見受けられる。アカウント漏洩に対して適切な対策を行わない場合、さらに被害が拡大することが予測される。

また、甚大な被害をもたらした、日本年金機構における不正アクセスによる情報流出事案の反省から、総務省が「地方公共団体における情報セキュリティポリシーに関するガイドライン」において“三層の対策によるセキュリティの強化”を提唱、主導し、三層のセキュリティ対策は、2017年度までに対応完了している。しかし、利便性の観点から見直しの機運が高まっており、地方自治体の業務端末を、LGWANとインターネットに同時に繋ぐ運用方法の検討も行われている。

このような方針下では、漏洩したアカウント情報を放置しておくことは、IPアドレス偽装やその他の手段と組み合わせたサイバー攻撃によって、正面玄関からの侵入を許すことにも繋がる。そのため、情報漏洩を防ぐための意識醸成、予防保全措置といった防壁の設置と合わせて、それでも流出した場合の、フェイルセーフシステムの構築が必要であると言える。具体的には、悪意を持ったハッカーの手に秘匿情報が渡る状態をリアルタイムに察知し、それらが悪用される前に無価値化処理を行うことが必須であると言える。

4.対策

年々進化する攻撃に対し考えられる対策としては、漏洩防止体制と合わせて、情報が漏洩したケースを想定したフォローアップ体制の準備が非常に重要となるため、以下が推奨される。

対策1:漏洩アカウントの検知、把握、無価値化をワンストップで行う仕組みと体制の構築

①アカウント漏洩の集中監視

漏洩アカウント数の大小を問わず、重要なのは漏洩の事実をいち早く把握することであるため、アカウント漏洩を即時検知する監視体制を整える。

②アカウント漏洩の把握

①の監視により検知された漏洩状況を、アカウント利用者と管理者双方へ即座に連絡し、問題の把握を行えるようにする。従来の漏洩監視ツールでは、アカウント利用者が自身のアカウントの漏洩状況しか把握することができず、組織全体での把握スピードが遅れやすく、対応が後手に回ってしまうため別途対策が必要となる。

③漏洩したアカウントのパスワードを早急に変更

アラート通知を受けた管理者及び漏洩対象者は、いつ、どこで、どのパスワードが漏洩したのかを確認し、当該アカウントが不正利用される前にパスワードを変更する。ただし、パスワードを変更する際にも、既に漏洩しているパスワードを再利用しないよう注意を払う必要があり、再設定パスワードの管理が必要。

※ソースポッドでは、上記の対策1ができるSPC Leak Detectionを、教育機関向けに機能が限定された無償のAcademic Editionと、一般企業でも2ヶ月間限定で機能が限定された評価版をご用意しています。詳細は株式会社ソースポッドまでお問い合わせください。

対策2:多要素認証の仕組みを導入する

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能となる。ただし、最近ではフィッシングSMSリンクを用いた中間者攻撃や、Modlishka・NecroBrowserを組み合わせて用い、正規サイトの保護手段を回避する手口がいくつも出てきているため、多要素認証導入後も、アカウント漏洩状況の把握を継続的に実施することが推奨される。

対策3:利用者のアカウント管理に関するリテラシー教育を行う

昨今の情勢から、利用者自身にアカウント管理のリテラシーが求められているため、アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等の教育を利用者に行う。

*1) 国内損害保険会社向けOSINTによる不正アクセスに利用される漏洩アカウント数の実態調査を実施|株式会社ソースポッドのプレスリリース (prtimes.jp)

https://prtimes.jp/main/html/rd/p/000000112.000000809.html

以上

----

■株式会社ソースポッドについて

ソースポッドは2006年の創業以来、一貫して法人向けメールシステムに特化した事業を展開し、クラウドによるメール無害化対策「SPC Mailホールド」やメール誤送信対策「SPC Mailエスティー」等のメールセキュリティサービスの提供・運用・管理に10年以上携わってまいりました。今では中央官庁や地方自治体、大手金融機関をはじめとする企業、大学などの教育機関といった多くのお客様にサービスを提供しております。また、サイバーセキュリティサービスとして、OSINTによる漏洩情報検知サービス「SPC Leak Detection」と、【本当に効果のある】標的型メール訓練サービス「SPC 標的型メール訓練」を提供しております。

https://www.source-pod.co.jp/

■「SP Intelligence Report」について

OSINTによる漏洩情報に関する調査レポート「SP Intelligence Report」の詳細については、下記を参照ください。

https://www.source-pod.co.jp/report/2021033001.html

■「SPC Leak Detection・無償アカウント漏洩調査特設サイト」について

OSINTによる漏洩情報検知サービス「SPC Leak Detection」の詳細、および無償アカウント漏洩調査特設サイトについては、下記を参照ください。

https://www.source-pod.co.jp/lp/ld/

■本リリースに関するお問い合わせ先

株式会社ソースポッド

営業部 サービス営業チーム

下記フォームよりお問い合わせください。

https://www.source-pod.co.jp/lp/ld/

すべての画像