【2018年度サイバー攻撃白書 3Qレポートの攻撃分析発表】 「攻撃遮断くん」で検知した攻撃ログの約60%が、脆弱性スキャンを目的としたアクセスであると判明 3ヶ月で1300万件もの攻撃を観測

株式会社サイバーセキュリティクラウド(本社:東京都渋谷区、代表取締役:大野 暉、以下「サイバーセキュリティクラウド」)は、2018年のサイバー攻撃の実情についてまとめた、「2018年度 サイバー攻撃白書~3QVer.~」を発表いたします。

「2018年度 サイバー攻撃白書」とは、Webサイトへのサイバー攻撃を可視化・遮断するクラウド型WAFの「攻撃遮断くん」で観測した攻撃ログを集約し、分析・算出した調査レポートです。

本レポートを公開していくことで、各業界の企業に対してサイバーセキュリティに関する意識喚起を行ってまいります。

■「2018年度 サイバー攻撃白書」概要

-調査対象期間 :2018年7月1日(日)~2018年9月30日(日)

-調査対象 :「攻撃遮断くん」をご利用中のユーザーアカウント

-調査方法 :「攻撃遮断くん」で観測した攻撃ログの分析

■2018年3Q(7月~9月)での攻撃状況

2018年3Q(7月~9月)

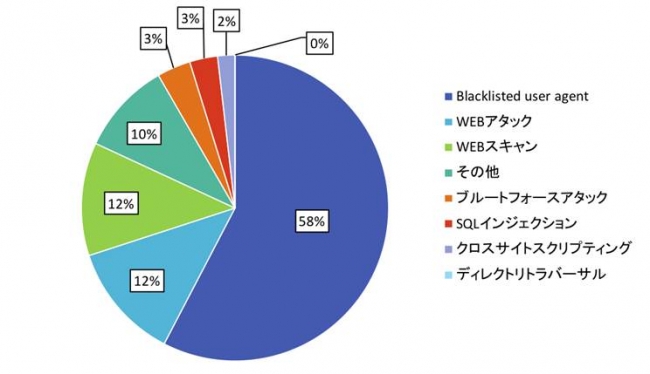

また、無作為に既知の脆弱性を試行する「WEBアタック」や、攻撃可能なWebページを探す「Web スキャン」も昨年に引き続き多い状況となります。

併せて、2018年9月には、3Qを通して最高攻撃数となる8,668,717件を記録しています。

■Blacklisted user agentについて

全体の約60%を占める「Blacklisted user agent」とは脆弱性スキャンツールを利用したBotによる攻撃を検知したものです。

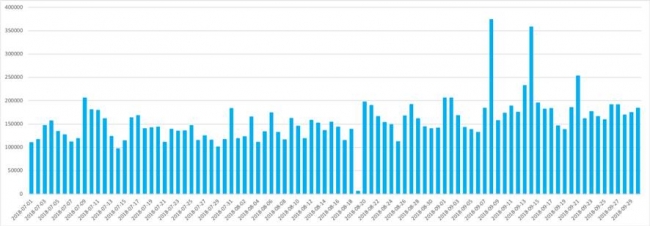

以下のグラフは2018年3Q中に検知された「Blacklisted user agent」による攻撃の検知を日別でグラフ化したものです。クラウド型WAF「攻撃遮断くん」では、一日あたり100,000〜150,000件前後の攻撃が検知されており、最も高い数値で374,300件という数字が検知されています。

「Blacklisted user agent」として検知するスキャンツールの1つである「ZmEu」は2012年9月ごろに開発されたツールではありますが、依然攻撃の手段として利用されています。このツールはphpMyAdminの脆弱性をスキャンします。Webサーバの安全を確保するためにも、最新のバージョンへアップデートする必要があります。

日別の「Blacklisted user agent」検知

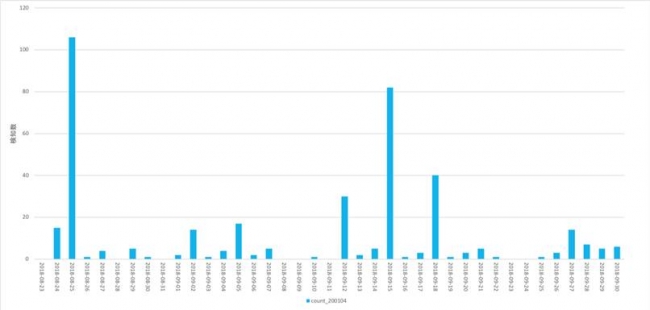

Apache Software Foundationから2018年8月22日にApache Struts2の脆弱性(CVE-2018-11776)が発表されました。クラウド型WAF「攻撃遮断くん」はこの脆弱性に対する攻撃を既存のシグネチャで検知できる状況ではありましたが、精度向上のために専用のシグネチャも作成し、アップデートを実施しております。下記グラフは、専用シグネチャを適用してから計測された検知ログです。8月24日以降検知数が大幅に高まり、その後も攻撃が検知されていることがわかります。

脆弱性が発表された直後だけでなく、一定期間経過後も注意が必要なことがわかります。

3QでのApache Struts2脆弱性(CVE-2018-11776)への攻撃検知

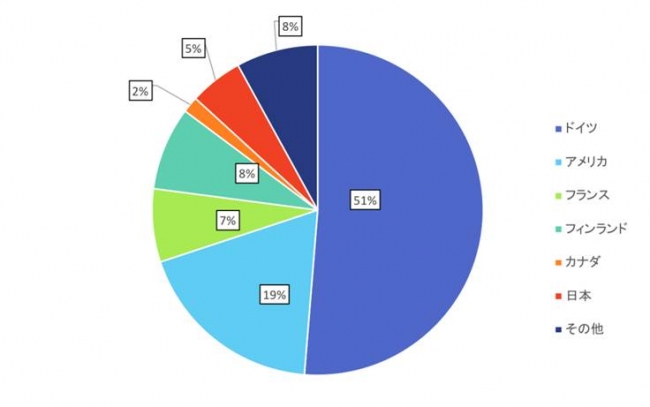

■国別での攻撃状況

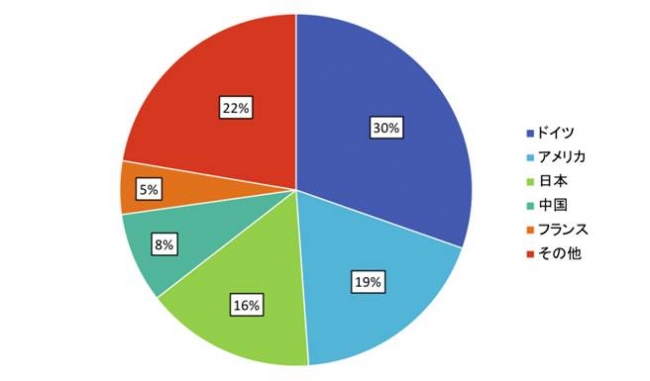

2018年3Q(7月~9月)に検知した攻撃の攻撃元IPアドレスを国別に集計したのが、下記のグラフです。

クラウド型WAF「攻撃遮断くん」導入サービスにおける、攻撃元の国別Top 10 の1位はドイツとなりました。

それぞれの順位とパーセンテージは、1位:ドイツ(30%)、2位:アメリカ(19%)、3位:日本(16%)、4位:中国(8%)、5位:フランス(5%)となっております。

国別での攻撃状況

5つの国のなかでも3ヶ月を通してドイツから突出して攻撃があることがわかります。

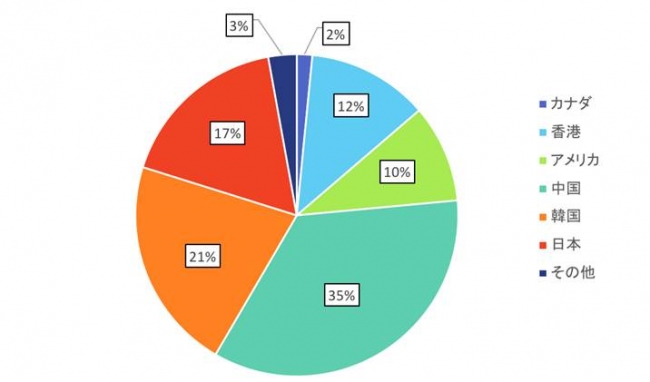

8月23日の「Apache Sturts2脆弱性(CVE-2018-11776)」発表後の攻撃元IPを国別で集計したグラフでは、中国からの攻撃が最も多く来ていていることが読み取れます。

3Qの国別の「Blacklisted user agent」攻撃検知

3Qでの国別の「Apache Struts2脆弱性(CVE-2018-11776)」への攻撃検知

■攻撃概要

1.Blacklisted user agent

脆弱性スキャンツールを利用したBotによる攻撃です。

「ZmEu」「Nikto」「Morfeus」などといったスキャンツールが該当します。

2.WEBアタック

WEBアタックはDos攻撃に近い攻撃やOSコマンドインジェクションを行う攻撃です。

3.WEBスキャン

WEBスキャンは攻撃の対象を探索する動作や、無作為に行われる単純な攻撃で脆弱性を探す攻撃予兆です。

4.ブルートフォースアタック

ブルートフォースアタックは暗号解読やパスワードを割り出すために総当たりで攻撃するものです。

5.SQLインジェクション

SQLインジェクションはwebアプリケーションの脆弱性を利用し、アプリケーションが想定してないSQL文を実行させることで、DBを不正に操作する攻撃です。

6.クロスサイトスクリプティング

クロスサイトスクリプティングは攻撃者が作成したスクリプトを脆弱性のあるWEBサイトを利用し閲覧者に実行させる攻撃です。

7.ディレクトリトラバーサル

ディレクトリトラバーサルはWEBサーバ上のファイルに不正アクセスする攻撃です。

8.その他

各種OSやミドルウェアなどの脆弱性を突いた攻撃をその他としております。

通常、WAFの範囲外とされるものなども含みます。

WebサイトないしWebアプリケーションを経由しない攻撃です。

■専門家コメント(総括)

株式会社サイバーセキュリティクラウド 取締役CTO 渡辺 洋司

こういったStruts や PHP で開発されているWebアプリケーションの脆弱性を狙う攻撃は多く存在し、大きな被害に繋がることが予想されます。この4半期では、インターネットにオープンになっているWebアプリケーションに脆弱性が存在しないかスキャンする行為がクラウド型WAF「攻撃遮断くん」でも最も多く検知されています。個人情報を持たないWebサイトであったとしても、知らない間に乗っ取られ潜伏し、攻撃のタイミングで踏み台として利用されてしまうといったリスクも考えられます。また、単なるスキャンなら防御しなくても安心というわけではありません、重要な情報が簡単に露出してしまう場合も十分あり得るスキャン内容となっています。利用しているシステムを最新のバージョンにアップデートすることも重要であり、万が一のことも考えWAFをはじめとしたセキュリティ対策の実施を検討することが必要です。

■「攻撃遮断くん」について

https://www.shadan-kun.com/

官公庁や金融機関をはじめ、大企業からベンチャー企業まで業種や規模を問わず様々な企業で採用され、2013年12月のサービス提供開始から約3年半で累計導入社数・累計導入サイト数 国内第1位※1を記録しています。

※ 攻撃遮断くんの名称、ロゴは、日本国における株式会社サイバーセキュリティクラウドの登録商標または商標です。

※1出典:「クラウド型WAFサービス」に関する市場調査(2017年8月25日現在)<ESP総研調べ>(2017年8月調査)

■株式会社サイバーセキュリティクラウドについて

会社名:株式会社サイバーセキュリティクラウド

所在地:〒150-0011 東京都渋谷区東3-9-19 VORT恵比寿maxim3階

代表者:代表取締役 大野 暉

設立:2010年(平成22年)8月

URL:https://www.cscloud.co.jp/

「世界中の人々が安心安全に使えるサイバー空間を創造する」この理念を掲げ、サイバーセキュリティクラウドでは、自社で一貫してWebセキュリティサービスの開発・運用・保守・販売を行っています。

これまで技術者が必須であったWebセキュリティの領域において、いち早くクラウド化することで「早く、簡単に、より安全」なWebセキュリティ対策を実現、運用負荷の劇的な改善を可能としたことが、高く評価されています。2018年10月には業界の収益(売上高)に基づく成長率のランキング、「デロイト トウシュ トーマツ リミテッド 2018年 日本テクノロジー Fast 50」において、過去3決算期の収益(売上高)に基づく成長率495.72%を記録し、10位を受賞いたしました。これからも、全ての企業様が安心安全に利用できるサービスを開発し、情報革命の推進に貢献するために私たちは挑戦し続けます。

「2018年度 サイバー攻撃白書」とは、Webサイトへのサイバー攻撃を可視化・遮断するクラウド型WAFの「攻撃遮断くん」で観測した攻撃ログを集約し、分析・算出した調査レポートです。

本レポートを公開していくことで、各業界の企業に対してサイバーセキュリティに関する意識喚起を行ってまいります。

■「2018年度 サイバー攻撃白書」概要

-調査対象期間 :2018年7月1日(日)~2018年9月30日(日)

-調査対象 :「攻撃遮断くん」をご利用中のユーザーアカウント

-調査方法 :「攻撃遮断くん」で観測した攻撃ログの分析

■2018年3Q(7月~9月)での攻撃状況

2018年3Q(7月~9月)

また、無作為に既知の脆弱性を試行する「WEBアタック」や、攻撃可能なWebページを探す「Web スキャン」も昨年に引き続き多い状況となります。

併せて、2018年9月には、3Qを通して最高攻撃数となる8,668,717件を記録しています。

■Blacklisted user agentについて

全体の約60%を占める「Blacklisted user agent」とは脆弱性スキャンツールを利用したBotによる攻撃を検知したものです。

以下のグラフは2018年3Q中に検知された「Blacklisted user agent」による攻撃の検知を日別でグラフ化したものです。クラウド型WAF「攻撃遮断くん」では、一日あたり100,000〜150,000件前後の攻撃が検知されており、最も高い数値で374,300件という数字が検知されています。

「Blacklisted user agent」として検知するスキャンツールの1つである「ZmEu」は2012年9月ごろに開発されたツールではありますが、依然攻撃の手段として利用されています。このツールはphpMyAdminの脆弱性をスキャンします。Webサーバの安全を確保するためにも、最新のバージョンへアップデートする必要があります。

日別の「Blacklisted user agent」検知

Apache Software Foundationから2018年8月22日にApache Struts2の脆弱性(CVE-2018-11776)が発表されました。クラウド型WAF「攻撃遮断くん」はこの脆弱性に対する攻撃を既存のシグネチャで検知できる状況ではありましたが、精度向上のために専用のシグネチャも作成し、アップデートを実施しております。下記グラフは、専用シグネチャを適用してから計測された検知ログです。8月24日以降検知数が大幅に高まり、その後も攻撃が検知されていることがわかります。

脆弱性が発表された直後だけでなく、一定期間経過後も注意が必要なことがわかります。

3QでのApache Struts2脆弱性(CVE-2018-11776)への攻撃検知

■国別での攻撃状況

2018年3Q(7月~9月)に検知した攻撃の攻撃元IPアドレスを国別に集計したのが、下記のグラフです。

クラウド型WAF「攻撃遮断くん」導入サービスにおける、攻撃元の国別Top 10 の1位はドイツとなりました。

それぞれの順位とパーセンテージは、1位:ドイツ(30%)、2位:アメリカ(19%)、3位:日本(16%)、4位:中国(8%)、5位:フランス(5%)となっております。

国別での攻撃状況

5つの国のなかでも3ヶ月を通してドイツから突出して攻撃があることがわかります。

8月23日の「Apache Sturts2脆弱性(CVE-2018-11776)」発表後の攻撃元IPを国別で集計したグラフでは、中国からの攻撃が最も多く来ていていることが読み取れます。

3Qの国別の「Blacklisted user agent」攻撃検知

3Qでの国別の「Apache Struts2脆弱性(CVE-2018-11776)」への攻撃検知

■攻撃概要

1.Blacklisted user agent

脆弱性スキャンツールを利用したBotによる攻撃です。

「ZmEu」「Nikto」「Morfeus」などといったスキャンツールが該当します。

2.WEBアタック

WEBアタックはDos攻撃に近い攻撃やOSコマンドインジェクションを行う攻撃です。

3.WEBスキャン

WEBスキャンは攻撃の対象を探索する動作や、無作為に行われる単純な攻撃で脆弱性を探す攻撃予兆です。

4.ブルートフォースアタック

ブルートフォースアタックは暗号解読やパスワードを割り出すために総当たりで攻撃するものです。

5.SQLインジェクション

SQLインジェクションはwebアプリケーションの脆弱性を利用し、アプリケーションが想定してないSQL文を実行させることで、DBを不正に操作する攻撃です。

6.クロスサイトスクリプティング

クロスサイトスクリプティングは攻撃者が作成したスクリプトを脆弱性のあるWEBサイトを利用し閲覧者に実行させる攻撃です。

7.ディレクトリトラバーサル

ディレクトリトラバーサルはWEBサーバ上のファイルに不正アクセスする攻撃です。

8.その他

各種OSやミドルウェアなどの脆弱性を突いた攻撃をその他としております。

通常、WAFの範囲外とされるものなども含みます。

WebサイトないしWebアプリケーションを経由しない攻撃です。

■専門家コメント(総括)

株式会社サイバーセキュリティクラウド 取締役CTO 渡辺 洋司

こういったStruts や PHP で開発されているWebアプリケーションの脆弱性を狙う攻撃は多く存在し、大きな被害に繋がることが予想されます。この4半期では、インターネットにオープンになっているWebアプリケーションに脆弱性が存在しないかスキャンする行為がクラウド型WAF「攻撃遮断くん」でも最も多く検知されています。個人情報を持たないWebサイトであったとしても、知らない間に乗っ取られ潜伏し、攻撃のタイミングで踏み台として利用されてしまうといったリスクも考えられます。また、単なるスキャンなら防御しなくても安心というわけではありません、重要な情報が簡単に露出してしまう場合も十分あり得るスキャン内容となっています。利用しているシステムを最新のバージョンにアップデートすることも重要であり、万が一のことも考えWAFをはじめとしたセキュリティ対策の実施を検討することが必要です。

■「攻撃遮断くん」について

https://www.shadan-kun.com/

官公庁や金融機関をはじめ、大企業からベンチャー企業まで業種や規模を問わず様々な企業で採用され、2013年12月のサービス提供開始から約3年半で累計導入社数・累計導入サイト数 国内第1位※1を記録しています。

※ 攻撃遮断くんの名称、ロゴは、日本国における株式会社サイバーセキュリティクラウドの登録商標または商標です。

※1出典:「クラウド型WAFサービス」に関する市場調査(2017年8月25日現在)<ESP総研調べ>(2017年8月調査)

■株式会社サイバーセキュリティクラウドについて

会社名:株式会社サイバーセキュリティクラウド

所在地:〒150-0011 東京都渋谷区東3-9-19 VORT恵比寿maxim3階

代表者:代表取締役 大野 暉

設立:2010年(平成22年)8月

URL:https://www.cscloud.co.jp/

「世界中の人々が安心安全に使えるサイバー空間を創造する」この理念を掲げ、サイバーセキュリティクラウドでは、自社で一貫してWebセキュリティサービスの開発・運用・保守・販売を行っています。

これまで技術者が必須であったWebセキュリティの領域において、いち早くクラウド化することで「早く、簡単に、より安全」なWebセキュリティ対策を実現、運用負荷の劇的な改善を可能としたことが、高く評価されています。2018年10月には業界の収益(売上高)に基づく成長率のランキング、「デロイト トウシュ トーマツ リミテッド 2018年 日本テクノロジー Fast 50」において、過去3決算期の収益(売上高)に基づく成長率495.72%を記録し、10位を受賞いたしました。これからも、全ての企業様が安心安全に利用できるサービスを開発し、情報革命の推進に貢献するために私たちは挑戦し続けます。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像