チェック・ポイント・リサーチ、サイバー犯罪者によるChatGPTの悪用事例を報告

悪用事例のサンプルを公開し、ChatGPTのサイバー犯罪への悪用が既に始まっており、AIによる悪質なコード生成がサイバー犯罪者の最新トレンドとなりつつあることを警告

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、既に脅威アクターがOpenAIのChatGPTを悪用し、悪質なコード生成を行っていることを実例のサンプルとともに公開、AIの悪用がサイバー犯罪の新たなトレンドとなりつつあることを警告しました。また、ChatGPTの悪用についてChatGPTに質問したところ、興味深い回答が得られています。

ChatGPTの悪用は既に実現していた

2022年11月末、OpenAIが大規模言語モデル(Large Language Model、LLM)の新インターフェース「ChatGPT」を公開し、瞬時にAIとその活用の可能性への注目が集まりました。しかしChatGPTは、現代のサイバー脅威の様相に新たな趣を加えることにもなりました。その公開から間もなく、技術力に乏しい脅威アクターでも、ChatGPTのコード生成によってサイバー攻撃が容易に行えることが明らかになったためです。

チェック・ポイント・リサーチ(Check Point Research、以下CPR)は初めてこの話題に触れたブログ記事 < https://research.checkpoint.com/2022/opwnai-ai-that-can-save-the-day-or-hack-it-away/ > において、ChatGPTを用い、説得力あるスピアフィッシングメールの作成から英語のコマンドを受け入れるリバースシェルの実行まで、完全な感染フローの生成の成功を報告しました。ここで問題となるのは、これが単なる仮説的な脅威なのか、あるいは既に脅威アクターがOpenAIの技術を悪質な目的に利用しているのかという点です。

CPRは複数の主要なアンダーグラウンドのハッキングコミュニティを分析し、その結果、既にサイバー犯罪者がOpenAIを利用して悪意あるツールを開発していたことが判明しました。CPRが予期した通り、OpenAIを利用したサイバー犯罪者の多くが全く開発スキルを持たないことを表す事例も複数ありました。本レポートで紹介する事例に見られるツールは基本的なものですが、より高度なスキルを持つ脅威アクターがAIをベースとしたツールの悪用方法を拡大していくのは時間の問題です。

ケース1 – インフォスティーラーの作成

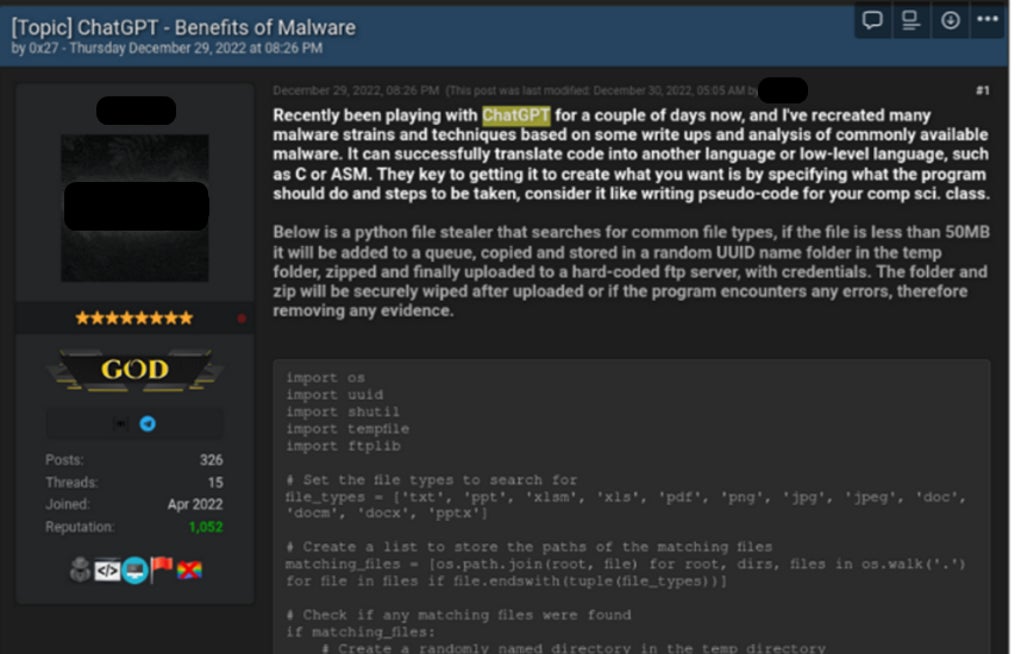

2022年12月29日、アンダーグラウンドの人気ハッキングフォーラムに「ChatGPT - Benefits of Malware(ChatGPT―マルウェアの利点)」というスレッドが現れました。このスレッドの投稿者は、研究論文や一般的なマルウェア関連記事に書かれたマルウェアの系統や技術を、ChatGPTを用いて再現する実験を行っていたことを明らかにしました。その一例として、Pythonをベースとしたインフォスティーラーのコードを公開しています。このスティーラーは一般的な種類のファイルを検索し、tempフォルダー内の任意のフォルダーにコピーしてzip形式に圧縮し、ハードコードされたFTPサーバーにアップロードするものです。

CPRによるスクリプトの分析結果は投稿者の主張を裏付けるものでした。作成されたものは確かにベーシックなインフォスティーラー型マルウェアであり、12種の一般的なファイル(Microsoft Office文書、PDF、画像ファイルなど)を対象にシステム全体を検索します。目的のファイルが見つかると、マルウェアはそのファイルをtempディレクトリにコピーし、zipファイルに圧縮してウェブ上に送信します。投稿者はファイルの暗号化や安全な送信への配慮は行っていないため、ファイルは最終的に第三者の手に渡ってしまう可能性もあります。

投稿者がChatGPTを用いて作成した2つ目のサンプルは、シンプルなJavaのコードスニペットです。これは、SSHやTelnetの極めて一般的なクライアントであるPuTTYをダウンロードし、PowerShellを使用してシステム上で密かに実行します。このスクリプトは当然ながら、一般的なマルウェアファミリーを含むあらゆるプログラムをダウンロードして実行するよう変更することも可能です。

このスレッドを投稿した脅威アクターは以前からフォーラムに参加しており、ターゲット侵入後のフェーズを自動化する複数のスクリプトや、ユーザー認証情報のフィッシングを試みるC++言語プログラムなどをシェアしています。さらに、Android向けRATマルウェアであるSpyNoteの違法版も公開していました。結論としてこの人物は技術志向の脅威アクターと見られ、投稿の目的は、技術力の低いサイバー犯罪者に対し、即座に使用可能な実例を挙げながらChatGPTの悪用方法を紹介することにあると見られます。

ケース2 - 暗号化ツールの作成

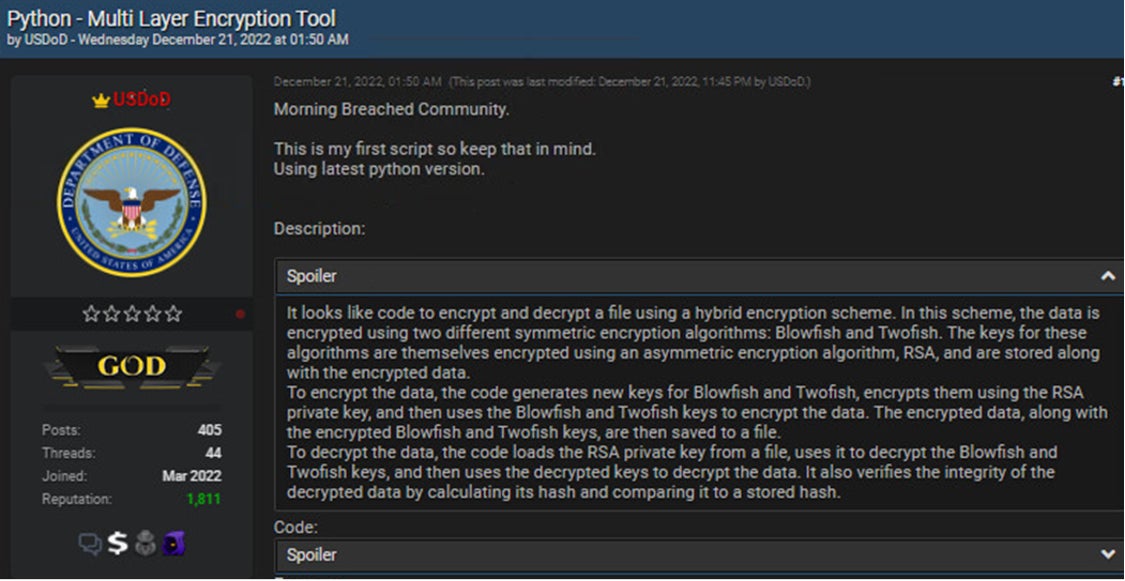

2022年12月21日、“USDoD”と名乗るひとりの脅威アクターがPythonスクリプトを投稿しました。彼はこれが自身の初めて作成したスクリプトであることを強調しています。

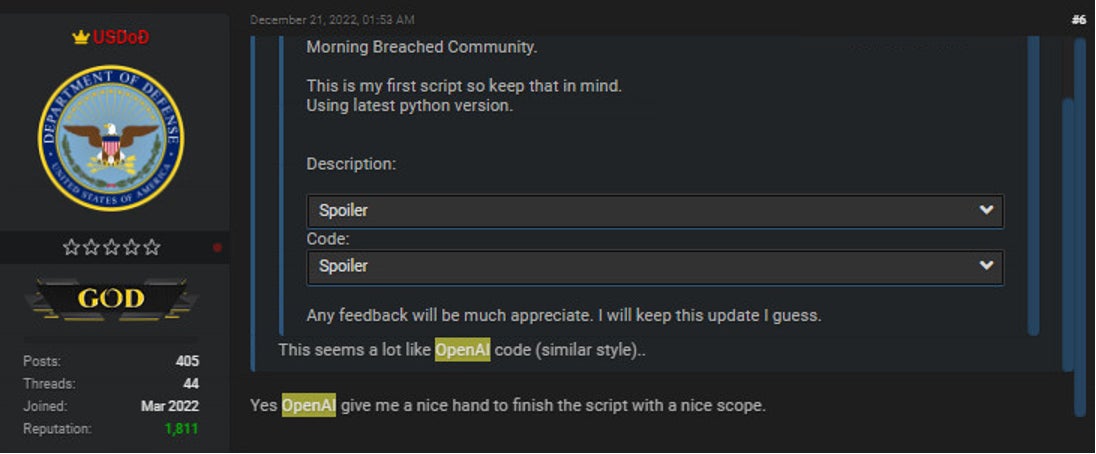

別のサイバー犯罪者が「OpenAIのコードによく似たスタイルだ」とコメントすると、USDoDはOpenAIが「明確なスコープでスクリプトを仕上げるため手を貸してくれた」と認めました。

このスクリプトを解析した結果、暗号処理を行うPythonスクリプトであることが実証されました。より詳細には、署名、暗号化、復号化などの関数が混在しています。一見無害なスクリプトに見えますが、以下のさまざまな機能が実装されています。

当然ながら、前述のコードはすべて犯罪とは関係のない形で使用が可能です。しかしこのスクリプトは、だれかのマシンをユーザーの操作なしで完全に暗号化するよう、容易に書き変え可能です。例えば、スクリプトや構文を修正すれば、このコードはランサムウェアに転用できる可能性を秘めています。

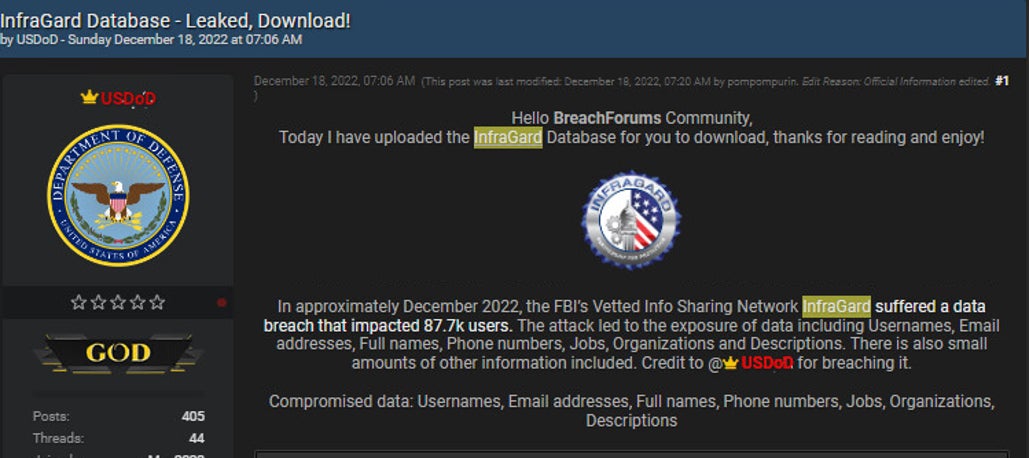

投稿者のUSDoDは開発者ではなく、技術的スキルは限られるようですが、アンダーグラウンドのコミュニティ内では非常に活発で評判の高いメンバーです。USDoDは、侵害された企業や窃取されたデータベースへのアクセスを販売するなど、さまざまな違法行為に関わっています。USDoDが最近共有した窃取されたデータベースの中で注目すべきは、流出したInfraGardのデータベースです。

ケース3 - 不正行為を目的とする ChatGPT の利用促進

2022年12月31日にも、ChatGPTを利用した不正行為の事例が投稿されています。その投稿は別種のサイバー犯罪活動を示しています。前出の2つの例はマルウェアを志向したChatGPTの悪用に焦点を当てるものでしたが、この例では「Abusing ChatGPT to create Dark Web Marketplaces scripts.(ChatGPTを悪用しダークウェブマーケットのスクリプトを作成する)」というタイトルで議論が行われています。このスレッドではあるサイバー犯罪者が、ChatGPTを使用していかに容易にダークウェブ上にマーケットを作成できるかを示しています。アンダーグラウンドの違法経済におけるダークウェブマーケットの主な役割は、盗まれた口座やクレジットカード、マルウェア、あるいは麻薬や弾薬など、さまざまな違法品や盗品の自動取引を行い、それらの支払いをすべて暗号通貨で行うためのプラットフォームを提供することです。このような目的でChatGPTを使用する方法を説明するために、投稿したサイバー犯罪者は、ダークウェブマーケットの決済システムの一部として、サードパーティー製のAPIを利用して最新の暗号通貨(Monero、Bitcoin、Ethereumなど)の価格を取得するコードの一部を公開しています。

2023年の初めには、複数の脅威アクターがアンダーグラウンドのフォーラム内でChatGPTを利用した詐欺の手法について議論しています。その中の多くの者は、OpenAIの別の技術(DALL・E 2)を用いて手あたり次第にアート作品を生成し、Etsyなどの合法なオンライン商取引プラットフォームで販売することに注目していました。また別の例では、ChatGPTを使用し特定のトピックに関する電子書籍や短い文章を生成し、そのコンテンツをオンライン販売する方法について、脅威アクターが説明しています。

まとめ

ChatGPTの機能が、ダークウェブの住人の新たなお気に入りツールとなるかどうか、判断するには時期尚早です。しかしサイバー犯罪者のコミュニティは既にChatGPTに大きな関心を示しており、AIを悪用して悪意あるコードを生成する最新のトレンドに飛びついています。CPR は2023年も、こうした動きへの追跡調査を継続します。

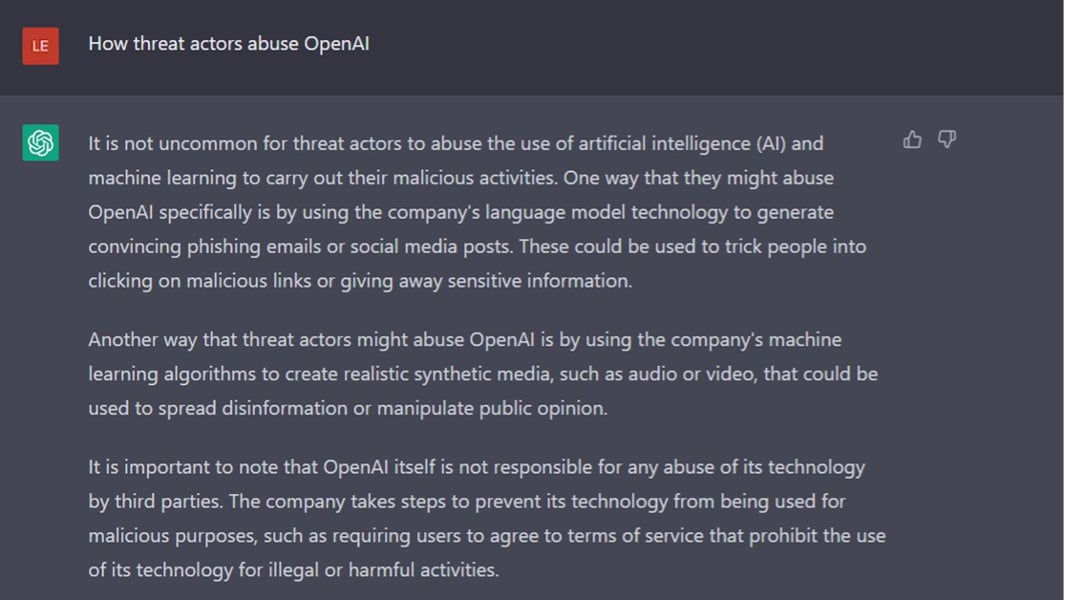

最後に、ChatGPTの悪用についてより深く知るには、ChatGPTそのものに聞くことが最善です。そこでこのチャットボットに悪用の選択肢について尋ねてみたところ、なかなか興味深い回答が得られました。

(以下、画像の日本語訳)

質問:

「脅威アクターはOpenAIをどのように悪用しますか」

回答:

「脅威アクターが悪質な行為を目的として人工知能(AI)や機械学習を悪用することは珍しくありません。特に彼らによるOpenAIの悪用方法の1つの可能性として、OpenAIの言語モデルテクノロジーを利用した、説得力あるフィッシングメールやソーシャルメディア投稿文の生成が挙げられます。これらは悪意あるリンクをクリックさせたり重要な機密情報を提供させる目的で、人を騙すための使用が可能です。

脅威アクターがOpenAIを悪用する別の方法としては、OpenAIの機械学習アルゴリズムを使って音声や映像などのリアルな合成メディアを作成し、偽情報の拡散や世論操作に利用することが考えられます。

重要な留意点は、第三者による技術の悪用についてOpenAI自体には一切の責任がない、ということです。OpenAIは、その技術を違法または有害な活動に使用することを禁止する利用規約への同意をユーザーに要求するなど、悪意ある目的への利用を防ぐべく対策を進めています」

本リリースは米国時間2023年1月6日に発表されたブログ< https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/ >(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

ChatGPTの悪用は既に実現していた

2022年11月末、OpenAIが大規模言語モデル(Large Language Model、LLM)の新インターフェース「ChatGPT」を公開し、瞬時にAIとその活用の可能性への注目が集まりました。しかしChatGPTは、現代のサイバー脅威の様相に新たな趣を加えることにもなりました。その公開から間もなく、技術力に乏しい脅威アクターでも、ChatGPTのコード生成によってサイバー攻撃が容易に行えることが明らかになったためです。

チェック・ポイント・リサーチ(Check Point Research、以下CPR)は初めてこの話題に触れたブログ記事 < https://research.checkpoint.com/2022/opwnai-ai-that-can-save-the-day-or-hack-it-away/ > において、ChatGPTを用い、説得力あるスピアフィッシングメールの作成から英語のコマンドを受け入れるリバースシェルの実行まで、完全な感染フローの生成の成功を報告しました。ここで問題となるのは、これが単なる仮説的な脅威なのか、あるいは既に脅威アクターがOpenAIの技術を悪質な目的に利用しているのかという点です。

CPRは複数の主要なアンダーグラウンドのハッキングコミュニティを分析し、その結果、既にサイバー犯罪者がOpenAIを利用して悪意あるツールを開発していたことが判明しました。CPRが予期した通り、OpenAIを利用したサイバー犯罪者の多くが全く開発スキルを持たないことを表す事例も複数ありました。本レポートで紹介する事例に見られるツールは基本的なものですが、より高度なスキルを持つ脅威アクターがAIをベースとしたツールの悪用方法を拡大していくのは時間の問題です。

ケース1 – インフォスティーラーの作成

2022年12月29日、アンダーグラウンドの人気ハッキングフォーラムに「ChatGPT - Benefits of Malware(ChatGPT―マルウェアの利点)」というスレッドが現れました。このスレッドの投稿者は、研究論文や一般的なマルウェア関連記事に書かれたマルウェアの系統や技術を、ChatGPTを用いて再現する実験を行っていたことを明らかにしました。その一例として、Pythonをベースとしたインフォスティーラーのコードを公開しています。このスティーラーは一般的な種類のファイルを検索し、tempフォルダー内の任意のフォルダーにコピーしてzip形式に圧縮し、ハードコードされたFTPサーバーにアップロードするものです。

CPRによるスクリプトの分析結果は投稿者の主張を裏付けるものでした。作成されたものは確かにベーシックなインフォスティーラー型マルウェアであり、12種の一般的なファイル(Microsoft Office文書、PDF、画像ファイルなど)を対象にシステム全体を検索します。目的のファイルが見つかると、マルウェアはそのファイルをtempディレクトリにコピーし、zipファイルに圧縮してウェブ上に送信します。投稿者はファイルの暗号化や安全な送信への配慮は行っていないため、ファイルは最終的に第三者の手に渡ってしまう可能性もあります。

投稿者がChatGPTを用いて作成した2つ目のサンプルは、シンプルなJavaのコードスニペットです。これは、SSHやTelnetの極めて一般的なクライアントであるPuTTYをダウンロードし、PowerShellを使用してシステム上で密かに実行します。このスクリプトは当然ながら、一般的なマルウェアファミリーを含むあらゆるプログラムをダウンロードして実行するよう変更することも可能です。

このスレッドを投稿した脅威アクターは以前からフォーラムに参加しており、ターゲット侵入後のフェーズを自動化する複数のスクリプトや、ユーザー認証情報のフィッシングを試みるC++言語プログラムなどをシェアしています。さらに、Android向けRATマルウェアであるSpyNoteの違法版も公開していました。結論としてこの人物は技術志向の脅威アクターと見られ、投稿の目的は、技術力の低いサイバー犯罪者に対し、即座に使用可能な実例を挙げながらChatGPTの悪用方法を紹介することにあると見られます。

ケース2 - 暗号化ツールの作成

2022年12月21日、“USDoD”と名乗るひとりの脅威アクターがPythonスクリプトを投稿しました。彼はこれが自身の初めて作成したスクリプトであることを強調しています。

別のサイバー犯罪者が「OpenAIのコードによく似たスタイルだ」とコメントすると、USDoDはOpenAIが「明確なスコープでスクリプトを仕上げるため手を貸してくれた」と認めました。

このスクリプトを解析した結果、暗号処理を行うPythonスクリプトであることが実証されました。より詳細には、署名、暗号化、復号化などの関数が混在しています。一見無害なスクリプトに見えますが、以下のさまざまな機能が実装されています。

- 最初の部分は暗号鍵(特にだ円曲線暗号やEd25519)生成スクリプトで、ファイルへの署名に使用されます。

- 次の部分にはハードコードされたパスワードを用いてシステム内のファイルを暗号化する関数が含まれ、BlowfishとTwofishのアルゴリズムがハイブリッドモードで同時に使用されます。これらの関数によって特定のディレクトリ内の全ファイル、またはファイルリストの暗号化が可能です。

- このスクリプトはまた、RSA暗号鍵の使用、PEM形式で保存された証明書の使用、MAC(メッセージ認証コード)での署名、ハッシュ関数BLAKE2でのハッシュ値の比較といった機能を備えます。

当然ながら、前述のコードはすべて犯罪とは関係のない形で使用が可能です。しかしこのスクリプトは、だれかのマシンをユーザーの操作なしで完全に暗号化するよう、容易に書き変え可能です。例えば、スクリプトや構文を修正すれば、このコードはランサムウェアに転用できる可能性を秘めています。

投稿者のUSDoDは開発者ではなく、技術的スキルは限られるようですが、アンダーグラウンドのコミュニティ内では非常に活発で評判の高いメンバーです。USDoDは、侵害された企業や窃取されたデータベースへのアクセスを販売するなど、さまざまな違法行為に関わっています。USDoDが最近共有した窃取されたデータベースの中で注目すべきは、流出したInfraGardのデータベースです。

ケース3 - 不正行為を目的とする ChatGPT の利用促進

2022年12月31日にも、ChatGPTを利用した不正行為の事例が投稿されています。その投稿は別種のサイバー犯罪活動を示しています。前出の2つの例はマルウェアを志向したChatGPTの悪用に焦点を当てるものでしたが、この例では「Abusing ChatGPT to create Dark Web Marketplaces scripts.(ChatGPTを悪用しダークウェブマーケットのスクリプトを作成する)」というタイトルで議論が行われています。このスレッドではあるサイバー犯罪者が、ChatGPTを使用していかに容易にダークウェブ上にマーケットを作成できるかを示しています。アンダーグラウンドの違法経済におけるダークウェブマーケットの主な役割は、盗まれた口座やクレジットカード、マルウェア、あるいは麻薬や弾薬など、さまざまな違法品や盗品の自動取引を行い、それらの支払いをすべて暗号通貨で行うためのプラットフォームを提供することです。このような目的でChatGPTを使用する方法を説明するために、投稿したサイバー犯罪者は、ダークウェブマーケットの決済システムの一部として、サードパーティー製のAPIを利用して最新の暗号通貨(Monero、Bitcoin、Ethereumなど)の価格を取得するコードの一部を公開しています。

2023年の初めには、複数の脅威アクターがアンダーグラウンドのフォーラム内でChatGPTを利用した詐欺の手法について議論しています。その中の多くの者は、OpenAIの別の技術(DALL・E 2)を用いて手あたり次第にアート作品を生成し、Etsyなどの合法なオンライン商取引プラットフォームで販売することに注目していました。また別の例では、ChatGPTを使用し特定のトピックに関する電子書籍や短い文章を生成し、そのコンテンツをオンライン販売する方法について、脅威アクターが説明しています。

まとめ

ChatGPTの機能が、ダークウェブの住人の新たなお気に入りツールとなるかどうか、判断するには時期尚早です。しかしサイバー犯罪者のコミュニティは既にChatGPTに大きな関心を示しており、AIを悪用して悪意あるコードを生成する最新のトレンドに飛びついています。CPR は2023年も、こうした動きへの追跡調査を継続します。

最後に、ChatGPTの悪用についてより深く知るには、ChatGPTそのものに聞くことが最善です。そこでこのチャットボットに悪用の選択肢について尋ねてみたところ、なかなか興味深い回答が得られました。

(以下、画像の日本語訳)

質問:

「脅威アクターはOpenAIをどのように悪用しますか」

回答:

「脅威アクターが悪質な行為を目的として人工知能(AI)や機械学習を悪用することは珍しくありません。特に彼らによるOpenAIの悪用方法の1つの可能性として、OpenAIの言語モデルテクノロジーを利用した、説得力あるフィッシングメールやソーシャルメディア投稿文の生成が挙げられます。これらは悪意あるリンクをクリックさせたり重要な機密情報を提供させる目的で、人を騙すための使用が可能です。

脅威アクターがOpenAIを悪用する別の方法としては、OpenAIの機械学習アルゴリズムを使って音声や映像などのリアルな合成メディアを作成し、偽情報の拡散や世論操作に利用することが考えられます。

重要な留意点は、第三者による技術の悪用についてOpenAI自体には一切の責任がない、ということです。OpenAIは、その技術を違法または有害な活動に使用することを禁止する利用規約への同意をユーザーに要求するなど、悪意ある目的への利用を防ぐべく対策を進めています」

本リリースは米国時間2023年1月6日に発表されたブログ< https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/ >(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像