OSの再インストールでも排除が困難な、UEFIファームウェアに感染するカスタマイズされたブートキットを発見

[本リリースは、2020年10月05日にKasperskyが発表したプレスリリースに基づき作成したものです]

--【概要】---

Kasperskyの調査チームは、コンピューターのファームウェアに感染するブートキットとして知られる、極めてまれなタイプのマルウェアを使用した高度サイバー攻撃(APT)によるスパイ活動を確認しました。今回新たに発見したマルウェアは、UEFI(Unified Extensible Firmware Interface)ファームウェアに埋め込まれており、既知および未知の脅威を検知する当社のUEFI/BIOSスキャン技術によって発見されました。今回発見したUEFIブートキットは、2015年に流出が確認されたHacking Team社のブートキットを流用しています。

--------------

UEFIファームウェアはハードウェアの動作を設定するためのソフトウェアで、OSやインストールされているプログラムが起動する前に実行されます。UEFIファームウェアが何らかの方法で書き換えられ悪意のあるコードが埋め込まれた場合、そのコードがOSよりも先に起動するため、セキュリティソリューションが悪意のある活動を検知できない場合があります。さらに、ファームウェアそのものがフラッシュメモリに格納されていることから、UEFIファームウェアの感染は極めて検知が難しく、その結果、マルウェアが長期間潜在する可能性があります。ファームウェアが感染した場合には、基本的に、OSを再インストールしてもブートキットによって埋め込まれたマルウェアがデバイスに存在し続けることになります。

このたびKasperskyの調査チームは、「MosaicRegressor」と名付けたマルチステージの複雑なモジュール型フレームワークによる攻撃活動で使用されたマルウェアのサンプルを発見しました。このフレームワークでは、今回発見した未知のUEFIマルウェアを長期間潜伏させるほか、スピアフィッシングメールなどを使用して、スパイ活動とデータ収集を行っていました。

今回発見したUEFIブートキットは、過去にHacking Team社が開発し、2015年にそのソースコードがインターネット上に流出した「Vector-EDK」ブートキットをベースにしています。

https://www.theguardian.com/technology/2015/jul/06/hacking-team-hacked-firm-sold-spying-tools-to-repressive-regimes-documents-claim

攻撃者は流出したコードを利用することで、開発の手間を省き独自のソフトウェアを作成し、身元が明らかになるリスクを抑えています。攻撃者が元のUEFIファームウェアを上書きした感染経路は判明していませんが、当社の調査チームは「Vector-EDK」に関する情報に基づき、ある特定の更新ユーティリティが入った起動可能なUSBメモリを使用した、標的コンピューターへの物理的アクセスと推測しています。パッチが適用されたUEFIファームウェアによって、トロイの木馬のダウンローダーがインストールされ、このダウンローダーにより、OSの起動時に攻撃者のニーズに合ったペイロードがダウンロードされます。

一方、「MosaicRegressor」フレームワークを使用した攻撃活動の大半のケースでは、おとりファイルとともにアーカイブされたドロッパーをスピアフィッシングメールで送信するなど、高度とはいえない方法によって「MosaicRegressor」のコンポーネントが配布されていました。フレームワーク自体は複数のモジュールで構成されているため、攻撃者はフレームワーク全体が解析されることを回避でき、必要に応じたコンポーネントだけを展開することが可能です。感染したコンピューターには、まずトロイの木馬のダウンローダーがインストールされ、攻撃者のニーズに合ったペイロードやほかのマルウェアがダウンロードされます。その後、ダウンロードされたペイロードが任意のURLから任意のファイルをダウンロードしたり、任意のURLに任意のファイルをアップロードするなど、標的のコンピューターから情報を収集することが可能になります。

当社の調査チームは、2017年から2019年の間、アフリカ、アジア、欧州の外交官やNGOのメンバーを狙った一連の標的型攻撃に「MosaicRegressor」フレームワークが使用されたことを突き止めています。一部の攻撃ではスピアフィッシングメールにロシア語の文書が使用されているほか、北朝鮮に関する内容のおとり文書も確認しています。

なお、「MosaicRegressor」フレームワークによる攻撃活動と、既知のAPT攻撃グループとの関連性はいまだ見つかっていません。

今回の攻撃は、2019年初頭からカスペルスキー製品に実装されているUEFI/BIOSスキャン技術のファームウェアスキャナーにより発見されました。

https://www.kaspersky.com/enterprise-security/wiki-section/products/anti-rootkit-and-remediation-technology

この技術は、読み出し専用メモリ(ROM)に格納されているBIOS(UEFIファームウェアイメージなど)に潜伏する脅威を検出するために開発したものです。

KasperskyのGlobal Research and Analysis Team※ シニアセキュリティリサーチャー マーク・レクティック(Mark Lechtik)は次のように述べています。「これまでに確認されてきた既知の攻撃は、例えば『LoJax』などの再利用でしたが、『MosaicRegressor』は、攻撃者がカスタムメードの悪意のあるUEFIファームウェアを実環境で使用したことが初めて公になったケースです。標的のコンピューター上で最高レベルの感染の持続性を確保するためには、攻撃者はあらゆる努力をいとわないことが判明した特別なケースともいえます。攻撃者は攻撃ツールセットを継続的に多様化させ、標的を狙う手口はさらに巧妙化していることから、セキュリティベンダーも多様かつ高度なセキュリティツールを提供することで、常に脅威の一歩先を行くことが求められます」

「MosaicRegressor」フレームワークとコンポーネントやIOCなど詳しくは、Securelistブログ「MosaicRegressor: Lurking in the Shadows of UEFI」(英語)をご覧ください。

https://securelist.com/mosaicregressor/98849/

「MosaicRegressor」などの脅威から自社を保護するために、次の対策をお勧めしています。

・SOCチームが最新の脅威インテリジェンスにアクセスできるようにすること。Kasperskyが20年以上にわたり収集してきたサイバー攻撃に関するデータと知見をKaspersky Threat Intelligence Portalでご利用いただけます。

https://opentip.kaspersky.com/

・サイバー攻撃をエンドポイントレベルで検知、調査し、タイムリーに修復するために、Kaspersky Endpoint Detection and ResponseなどのEDRソリューションを実装すること。

https://www.kaspersky.co.jp/enterprise-security/endpoint-detection-response-edr

・多くの標的型攻撃では、フィッシングをはじめとするソーシャルエンジニアリングが使用されていることから、自社の従業員に基本的なサイバーセキュリティのトレーニングを提供すること。

https://www.kaspersky.co.jp/small-to-medium-business-security/security-awareness-platform

・ファームウェアの使用を検知できる、Kaspersky Endpoint Security for Businessなどの堅牢なエンドポイントセキュリティ製品を使用すること。

https://www.kaspersky.co.jp/enterprise-security/endpoint-product

・信頼できるベンダーのUEFIファームウェアを定期的に更新すること。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

■ Kaspersky について

Kasperskyは、1997年に設立された世界的なサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスと専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、25万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

--【概要】---

Kasperskyの調査チームは、コンピューターのファームウェアに感染するブートキットとして知られる、極めてまれなタイプのマルウェアを使用した高度サイバー攻撃(APT)によるスパイ活動を確認しました。今回新たに発見したマルウェアは、UEFI(Unified Extensible Firmware Interface)ファームウェアに埋め込まれており、既知および未知の脅威を検知する当社のUEFI/BIOSスキャン技術によって発見されました。今回発見したUEFIブートキットは、2015年に流出が確認されたHacking Team社のブートキットを流用しています。

--------------

UEFIファームウェアはハードウェアの動作を設定するためのソフトウェアで、OSやインストールされているプログラムが起動する前に実行されます。UEFIファームウェアが何らかの方法で書き換えられ悪意のあるコードが埋め込まれた場合、そのコードがOSよりも先に起動するため、セキュリティソリューションが悪意のある活動を検知できない場合があります。さらに、ファームウェアそのものがフラッシュメモリに格納されていることから、UEFIファームウェアの感染は極めて検知が難しく、その結果、マルウェアが長期間潜在する可能性があります。ファームウェアが感染した場合には、基本的に、OSを再インストールしてもブートキットによって埋め込まれたマルウェアがデバイスに存在し続けることになります。

このたびKasperskyの調査チームは、「MosaicRegressor」と名付けたマルチステージの複雑なモジュール型フレームワークによる攻撃活動で使用されたマルウェアのサンプルを発見しました。このフレームワークでは、今回発見した未知のUEFIマルウェアを長期間潜伏させるほか、スピアフィッシングメールなどを使用して、スパイ活動とデータ収集を行っていました。

今回発見したUEFIブートキットは、過去にHacking Team社が開発し、2015年にそのソースコードがインターネット上に流出した「Vector-EDK」ブートキットをベースにしています。

https://www.theguardian.com/technology/2015/jul/06/hacking-team-hacked-firm-sold-spying-tools-to-repressive-regimes-documents-claim

攻撃者は流出したコードを利用することで、開発の手間を省き独自のソフトウェアを作成し、身元が明らかになるリスクを抑えています。攻撃者が元のUEFIファームウェアを上書きした感染経路は判明していませんが、当社の調査チームは「Vector-EDK」に関する情報に基づき、ある特定の更新ユーティリティが入った起動可能なUSBメモリを使用した、標的コンピューターへの物理的アクセスと推測しています。パッチが適用されたUEFIファームウェアによって、トロイの木馬のダウンローダーがインストールされ、このダウンローダーにより、OSの起動時に攻撃者のニーズに合ったペイロードがダウンロードされます。

一方、「MosaicRegressor」フレームワークを使用した攻撃活動の大半のケースでは、おとりファイルとともにアーカイブされたドロッパーをスピアフィッシングメールで送信するなど、高度とはいえない方法によって「MosaicRegressor」のコンポーネントが配布されていました。フレームワーク自体は複数のモジュールで構成されているため、攻撃者はフレームワーク全体が解析されることを回避でき、必要に応じたコンポーネントだけを展開することが可能です。感染したコンピューターには、まずトロイの木馬のダウンローダーがインストールされ、攻撃者のニーズに合ったペイロードやほかのマルウェアがダウンロードされます。その後、ダウンロードされたペイロードが任意のURLから任意のファイルをダウンロードしたり、任意のURLに任意のファイルをアップロードするなど、標的のコンピューターから情報を収集することが可能になります。

当社の調査チームは、2017年から2019年の間、アフリカ、アジア、欧州の外交官やNGOのメンバーを狙った一連の標的型攻撃に「MosaicRegressor」フレームワークが使用されたことを突き止めています。一部の攻撃ではスピアフィッシングメールにロシア語の文書が使用されているほか、北朝鮮に関する内容のおとり文書も確認しています。

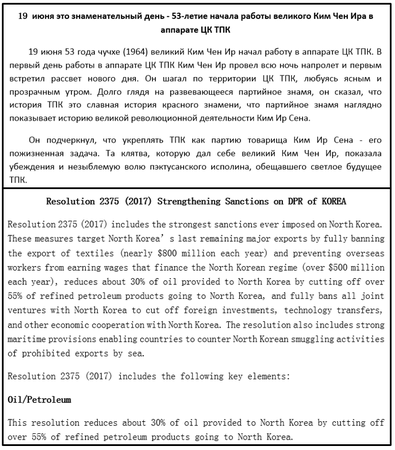

「MosaicRegressor」の標的に送られたおとり文書例

「MosaicRegressor」の標的に送られたおとり文書例

なお、「MosaicRegressor」フレームワークによる攻撃活動と、既知のAPT攻撃グループとの関連性はいまだ見つかっていません。

今回の攻撃は、2019年初頭からカスペルスキー製品に実装されているUEFI/BIOSスキャン技術のファームウェアスキャナーにより発見されました。

https://www.kaspersky.com/enterprise-security/wiki-section/products/anti-rootkit-and-remediation-technology

この技術は、読み出し専用メモリ(ROM)に格納されているBIOS(UEFIファームウェアイメージなど)に潜伏する脅威を検出するために開発したものです。

KasperskyのGlobal Research and Analysis Team※ シニアセキュリティリサーチャー マーク・レクティック(Mark Lechtik)は次のように述べています。「これまでに確認されてきた既知の攻撃は、例えば『LoJax』などの再利用でしたが、『MosaicRegressor』は、攻撃者がカスタムメードの悪意のあるUEFIファームウェアを実環境で使用したことが初めて公になったケースです。標的のコンピューター上で最高レベルの感染の持続性を確保するためには、攻撃者はあらゆる努力をいとわないことが判明した特別なケースともいえます。攻撃者は攻撃ツールセットを継続的に多様化させ、標的を狙う手口はさらに巧妙化していることから、セキュリティベンダーも多様かつ高度なセキュリティツールを提供することで、常に脅威の一歩先を行くことが求められます」

「MosaicRegressor」フレームワークとコンポーネントやIOCなど詳しくは、Securelistブログ「MosaicRegressor: Lurking in the Shadows of UEFI」(英語)をご覧ください。

https://securelist.com/mosaicregressor/98849/

「MosaicRegressor」などの脅威から自社を保護するために、次の対策をお勧めしています。

・SOCチームが最新の脅威インテリジェンスにアクセスできるようにすること。Kasperskyが20年以上にわたり収集してきたサイバー攻撃に関するデータと知見をKaspersky Threat Intelligence Portalでご利用いただけます。

https://opentip.kaspersky.com/

・サイバー攻撃をエンドポイントレベルで検知、調査し、タイムリーに修復するために、Kaspersky Endpoint Detection and ResponseなどのEDRソリューションを実装すること。

https://www.kaspersky.co.jp/enterprise-security/endpoint-detection-response-edr

・多くの標的型攻撃では、フィッシングをはじめとするソーシャルエンジニアリングが使用されていることから、自社の従業員に基本的なサイバーセキュリティのトレーニングを提供すること。

https://www.kaspersky.co.jp/small-to-medium-business-security/security-awareness-platform

・ファームウェアの使用を検知できる、Kaspersky Endpoint Security for Businessなどの堅牢なエンドポイントセキュリティ製品を使用すること。

https://www.kaspersky.co.jp/enterprise-security/endpoint-product

・信頼できるベンダーのUEFIファームウェアを定期的に更新すること。

※ Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

■ Kaspersky について

Kasperskyは、1997年に設立された世界的なサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスと専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、25万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像