サイバー攻撃グループ「Lazarus」が、新たに防衛産業を攻撃対象に

[本リリースは、2021年2月25日にKasperskyが発表したプレスリリースに基づき作成したものです]

---【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※1と産業制御システム緊急対応チーム(Kaspersky ICS CERT)※2はこのたび、悪名高いAPT(高度サイバー攻撃)グループ「Lazarus」が関わっているとみられる新たな攻撃活動を特定しました。Lazarusは少なくとも2009年から高度な攻撃を活発に続けているグループで、大規模なサイバースパイ活動やランサムウェアを使用した攻撃や暗号資産(仮想通貨)市場への攻撃にも関わっており、この数年は金融機関を主な標的としてきました。

https://securelist.com/lazarus-covets-covid-19-related-intelligence/99906/

https://securelist.com/lazarus-on-the-hunt-for-big-game/97757/

https://securelist.com/operation-applejeus/87553/

2020年初旬からは防衛産業を新たな標的とし、カスタマイズしたバックドアを用いて感染先のネットワーク内で横展開し機密情報を収集しています。当社はこのバックドアを含むマルウェアコンポーネントを「ThreatNeedle」と名付けています。

--------------

Kaspersky GReATとKaspersky ICS CERTのリサーチャーがある防衛産業企業のインシデント対応を実施する中で、「ThreatNeedle」のカスタマイズされたバックドアの感染を発見しました。ThreatNeedleは感染させた企業のネットワーク内で内部展開を行い、機密情報を抜き出す複数のマルウェアで構成されています。ThreatNeedleは以前、Lazarusが暗号資産ビジネスへの攻撃に用いており、マルウェアファミリー「Manuscrypt」に属しています。これまでに、10カ国以上の組織がThreatNeedleを使用した攻撃に遭ったことが分かっています。

今回の攻撃活動の起点は、スピアフィッシングメール(標的型攻撃メール)から始まっていました。被害者たちが受け取ったメールに悪意のあるWordファイルが添付されている、もしくは企業のサーバー上にホストされた悪意のあるページへのリンクが含まれていました。メールの内容は、新型コロナウイルスに関連する情報の緊急アップデートを求めているものもあり、差出人は著名な医療機関などをかたっていました。悪意のある添付ファイルには、航空機を想像させるファイル名や、電力業界の技術者の職務内容を記述したものもありました。

悪意のある添付ファイルを開きマクロの実行を許可すると、ThreatNeedleのローダーやメモリ内で実行されるバックドアが展開されます。これにより、攻撃者は感染したデバイスに対して、ファイルの改ざんや指令サーバーから送られたコマンドの実行まで、オペレーションを掌握できるようになります。

今回の攻撃で特に興味深い点は、オフィス内のITネットワーク(インターネット接続のあるコンピューターを含むネットワーク)と、制限され切り離されたネットワーク(ミッションクリティカルなアセットと、極めて機密性の高いデータを保存しているコンピューターがあり、インターネット接続が無い)の両方からのデータ窃取を可能にしていたことです。この企業のポリシーでは、オフィスのネットワークと制限されたネットワークは完全に分離され情報の転送は行われないことになっていますが、ITシステム管理者のコンピューターからは、両方のネットワークに接続しシステムメンテナンスを行うことが可能になっていました。Lazarusはこの管理者のコンピューターを乗っ取り、ルーターにApache Webサーバーを設定して通信を中継することで切り離されたネットワークに侵入し、機密情報を窃取していました。

Kaspersky GReATシニアセキュリティリサーチャー、パク・ソンス(Seongsu Park)は次のように述べています。「Lazarusは2020年で最も活発な攻撃グループであり、この状況は当分続くでしょう。すでに今年の1月にも、今回と同じThreatNeedleのバックドアを用いてセキュリティリサーチャーを標的にして攻撃を仕掛けていたと、Googleの脅威分析チームが報告しています。今後もThreatNeedleによる攻撃への警戒が必要です」

Kaspersky ICS CERT セキュリティエキスパート ヴャチェスラフ・コペイツェフ(Vyacheslav Kopeytsev)は次のように述べています。「Lazarusの攻撃は活発なだけでなく、非常に洗練されています。ネットワークのセグメント化を乗り越えた上、高度にパーソナライズされた効果的なスピアフィッシングメールを作成するために広範なリサーチも行っていました。また、窃取した情報をリモートサーバーに抜き出すためのカスタムツールも構築しています。新型コロナウイルス感染拡大の状況下で、さまざまな業界で在宅勤務を行っていることから、通常より狙われやすい状態が続くことになります。このような高度な攻撃から組織を守るには、追加のセキュリティ対策を取ることが重要です」

詳細は、Securelistブログ(英語)「Lazarus targets defense industry with ThreatNeedle」でご覧いただけます。

https://securelist.com/lazarus-threatneedle/100803/

ThreatNeedleのような攻撃への安全対策として、Kasperskyのエキスパートは以下のことを推奨しています。

・多くの標的型攻撃では、最初にフィッシングやソーシャルエンジニアリング手法が使用されていることから、自社の従業員に基本的なサイバーセキュリティトレーニングを実施する。

https://www.kaspersky.com/enterprise-security/adaptive-online-awareness-training

・オペレーショナルテクノロジー(OT)や重要インフラは、これらを必ず企業内ネットワークから切り離し、許可なく接続されないようにする。

・従業員が確実にサイバーセキュリティポリシーについて把握し、またそのポリシーに従うようにする。

・SOCチームが、最新の脅威インテリジェンス(TI)にアクセスできるようにする。Kaspersky Threat Intelligence Portalは、Kasperskyの脅威インテリジェンスにアクセスできるポータルサイトです。

https://www.kaspersky.co.jp/enterprise-security/threat-intelligence

Kasperskyが20年余りをかけて収集してきたサイバー攻撃に関するデータと知見を利用できます。

・Kaspersky Anti Targeted Attack Platformなど、早い段階に高度な脅威をネットワークレベルで検知するセキュリティソリューションを実装する。

https://www.kaspersky.co.jp/enterprise-security/anti-targeted-attack-platform

・重要インフラのノードやネットワークにおける、OTネットワークトラフィックの監視、分析、脅威検知を可能にする、Kaspersky Industrial CyberSecurityなど専用のソリューションを実装する。

https://ics.kaspersky.com/

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 Kaspersky Industrial Systems Emergency Response Team(Kaspersky ICS CERT:産業制御システム緊急対応チーム)

Kaspersky ICS CERTは、Kasperskyが2016年に立ち上げたグローバルプロジェクトです。オートメーションシステムベンダー、産業用設備のオーナーやオペレーター、ITセキュリティリサーチャーなどが連携し、幅広い産業をサイバー攻撃から保護することを目的としています。主に産業用オートメーションシステムや製造業におけるIoTを標的とする潜在的な脅威と既存の脅威の特定に尽力しています。Kaspersky ICS CERTは、幅広い産業をサイバー脅威から保護するための提言を行う代表的な国際組織の会員およびパートナーとして積極的に活動しています。ics-cert.kaspersky.com

https://ics.kaspersky.com/

■ Kaspersky について

Kasperskyは、1997年に設立された世界的なサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスと専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、25万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

---【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※1と産業制御システム緊急対応チーム(Kaspersky ICS CERT)※2はこのたび、悪名高いAPT(高度サイバー攻撃)グループ「Lazarus」が関わっているとみられる新たな攻撃活動を特定しました。Lazarusは少なくとも2009年から高度な攻撃を活発に続けているグループで、大規模なサイバースパイ活動やランサムウェアを使用した攻撃や暗号資産(仮想通貨)市場への攻撃にも関わっており、この数年は金融機関を主な標的としてきました。

https://securelist.com/lazarus-covets-covid-19-related-intelligence/99906/

https://securelist.com/lazarus-on-the-hunt-for-big-game/97757/

https://securelist.com/operation-applejeus/87553/

2020年初旬からは防衛産業を新たな標的とし、カスタマイズしたバックドアを用いて感染先のネットワーク内で横展開し機密情報を収集しています。当社はこのバックドアを含むマルウェアコンポーネントを「ThreatNeedle」と名付けています。

--------------

Kaspersky GReATとKaspersky ICS CERTのリサーチャーがある防衛産業企業のインシデント対応を実施する中で、「ThreatNeedle」のカスタマイズされたバックドアの感染を発見しました。ThreatNeedleは感染させた企業のネットワーク内で内部展開を行い、機密情報を抜き出す複数のマルウェアで構成されています。ThreatNeedleは以前、Lazarusが暗号資産ビジネスへの攻撃に用いており、マルウェアファミリー「Manuscrypt」に属しています。これまでに、10カ国以上の組織がThreatNeedleを使用した攻撃に遭ったことが分かっています。

今回の攻撃活動の起点は、スピアフィッシングメール(標的型攻撃メール)から始まっていました。被害者たちが受け取ったメールに悪意のあるWordファイルが添付されている、もしくは企業のサーバー上にホストされた悪意のあるページへのリンクが含まれていました。メールの内容は、新型コロナウイルスに関連する情報の緊急アップデートを求めているものもあり、差出人は著名な医療機関などをかたっていました。悪意のある添付ファイルには、航空機を想像させるファイル名や、電力業界の技術者の職務内容を記述したものもありました。

悪意のある添付ファイルを開きマクロの実行を許可すると、ThreatNeedleのローダーやメモリ内で実行されるバックドアが展開されます。これにより、攻撃者は感染したデバイスに対して、ファイルの改ざんや指令サーバーから送られたコマンドの実行まで、オペレーションを掌握できるようになります。

図1:ThreatNeedleによる感染プロセス例

図1:ThreatNeedleによる感染プロセス例

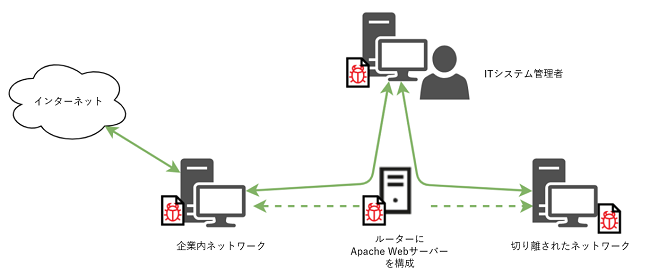

今回の攻撃で特に興味深い点は、オフィス内のITネットワーク(インターネット接続のあるコンピューターを含むネットワーク)と、制限され切り離されたネットワーク(ミッションクリティカルなアセットと、極めて機密性の高いデータを保存しているコンピューターがあり、インターネット接続が無い)の両方からのデータ窃取を可能にしていたことです。この企業のポリシーでは、オフィスのネットワークと制限されたネットワークは完全に分離され情報の転送は行われないことになっていますが、ITシステム管理者のコンピューターからは、両方のネットワークに接続しシステムメンテナンスを行うことが可能になっていました。Lazarusはこの管理者のコンピューターを乗っ取り、ルーターにApache Webサーバーを設定して通信を中継することで切り離されたネットワークに侵入し、機密情報を窃取していました。

図2:Lazarusの攻撃者がルーターを介し、制限されたネットワークにアクセスが可能

図2:Lazarusの攻撃者がルーターを介し、制限されたネットワークにアクセスが可能

Kaspersky GReATシニアセキュリティリサーチャー、パク・ソンス(Seongsu Park)は次のように述べています。「Lazarusは2020年で最も活発な攻撃グループであり、この状況は当分続くでしょう。すでに今年の1月にも、今回と同じThreatNeedleのバックドアを用いてセキュリティリサーチャーを標的にして攻撃を仕掛けていたと、Googleの脅威分析チームが報告しています。今後もThreatNeedleによる攻撃への警戒が必要です」

Kaspersky ICS CERT セキュリティエキスパート ヴャチェスラフ・コペイツェフ(Vyacheslav Kopeytsev)は次のように述べています。「Lazarusの攻撃は活発なだけでなく、非常に洗練されています。ネットワークのセグメント化を乗り越えた上、高度にパーソナライズされた効果的なスピアフィッシングメールを作成するために広範なリサーチも行っていました。また、窃取した情報をリモートサーバーに抜き出すためのカスタムツールも構築しています。新型コロナウイルス感染拡大の状況下で、さまざまな業界で在宅勤務を行っていることから、通常より狙われやすい状態が続くことになります。このような高度な攻撃から組織を守るには、追加のセキュリティ対策を取ることが重要です」

詳細は、Securelistブログ(英語)「Lazarus targets defense industry with ThreatNeedle」でご覧いただけます。

https://securelist.com/lazarus-threatneedle/100803/

ThreatNeedleのような攻撃への安全対策として、Kasperskyのエキスパートは以下のことを推奨しています。

・多くの標的型攻撃では、最初にフィッシングやソーシャルエンジニアリング手法が使用されていることから、自社の従業員に基本的なサイバーセキュリティトレーニングを実施する。

https://www.kaspersky.com/enterprise-security/adaptive-online-awareness-training

・オペレーショナルテクノロジー(OT)や重要インフラは、これらを必ず企業内ネットワークから切り離し、許可なく接続されないようにする。

・従業員が確実にサイバーセキュリティポリシーについて把握し、またそのポリシーに従うようにする。

・SOCチームが、最新の脅威インテリジェンス(TI)にアクセスできるようにする。Kaspersky Threat Intelligence Portalは、Kasperskyの脅威インテリジェンスにアクセスできるポータルサイトです。

https://www.kaspersky.co.jp/enterprise-security/threat-intelligence

Kasperskyが20年余りをかけて収集してきたサイバー攻撃に関するデータと知見を利用できます。

・Kaspersky Anti Targeted Attack Platformなど、早い段階に高度な脅威をネットワークレベルで検知するセキュリティソリューションを実装する。

https://www.kaspersky.co.jp/enterprise-security/anti-targeted-attack-platform

・重要インフラのノードやネットワークにおける、OTネットワークトラフィックの監視、分析、脅威検知を可能にする、Kaspersky Industrial CyberSecurityなど専用のソリューションを実装する。

https://ics.kaspersky.com/

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

※2 Kaspersky Industrial Systems Emergency Response Team(Kaspersky ICS CERT:産業制御システム緊急対応チーム)

Kaspersky ICS CERTは、Kasperskyが2016年に立ち上げたグローバルプロジェクトです。オートメーションシステムベンダー、産業用設備のオーナーやオペレーター、ITセキュリティリサーチャーなどが連携し、幅広い産業をサイバー攻撃から保護することを目的としています。主に産業用オートメーションシステムや製造業におけるIoTを標的とする潜在的な脅威と既存の脅威の特定に尽力しています。Kaspersky ICS CERTは、幅広い産業をサイバー脅威から保護するための提言を行う代表的な国際組織の会員およびパートナーとして積極的に活動しています。ics-cert.kaspersky.com

https://ics.kaspersky.com/

■ Kaspersky について

Kasperskyは、1997年に設立された世界的なサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスと専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、25万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像