Kaspersky、広範囲を狙った極めて珍しいAPTを発見 ~東南アジアの1,000以上のユーザーが標的に~

[本リリースは、2021年7月14日にKasperskyが発表したプレスリリースに基づき作成したものです]

---【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、東南アジア特にミャンマーとフィリピンのユーザーを標的とする、APT(高度サイバー攻撃)としては珍しい大規模な攻撃活動を発見しました。当社が特定した感染件数はミャンマーで約100、フィリピンで約1,400で、この中には政府機関も含まれています。初期感染は悪意のあるWord文書を含むスピアフィッシングメールで、マルウェアが一度システムにダウンロードされると、リムーバブルUSBドライブを介してほかのシステムにマルウェアを拡散します。調査の結果、この攻撃活動は関心のある少数の対象を見つけ出すことを目的とし、広範囲に攻撃を仕掛けていると見ています。

---------------

「LuminousMoth(ルミナスモス)」と呼ぶこの一連のAPT攻撃活動は、少なくとも2020年10月から政府機関を標的としたサイバースパイ攻撃を行っています。当初は主にミャンマーを標的としていましたが、その後フィリピンに狙いを移しています。

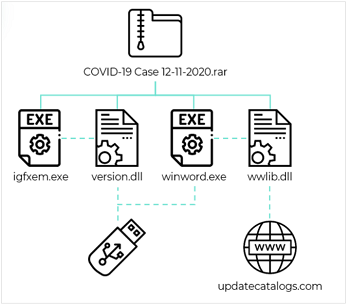

システムへの初期侵入には主に、Dropboxのダウンロードリンクが記載されたスピアフィッシングメールが使われます。このリンクをクリックすると、Wordドキュメントに偽装した、悪意のあるペイロードを含むRARファイル(データ圧縮ファイル)がダウンロードされます。

システムにダウンロードされたマルウェアは、リムーバブルUSBドライブを介してほかのホストへの感染を試みます。リムーバブルUSBドライブがあった場合は、そのドライブ上に隠しディレクトリを作成し、先に感染したシステムの全ファイルと悪意のある実行ファイルを移動します。

このマルウェアには、侵入後の横展開に使用する二つのツールが含まれています。一つはデジタル署名入りの偽のZoomアプリケーションで、感染後に特定のディレクトリをスキャンし、指令サーバーに送信するためのファイルを探索します。もう一つはChromeブラウザーのCookie情報を窃取するものです。これは、窃取したCookie情報を使用して、攻撃対象のGmailセッションの乗っ取りと成り済ましを目的にしていると見ています。

デバイスに侵入後、マルウェアはデータを抜き取り指令サーバーに送信します。ミャンマーのほとんどのケースで、これらの指令サーバーは有名なニュースサイトに偽装したドメインを使用していました。

このLuminousMothの攻撃活動について、GReATのリサーチャーはある程度の確信を持って、有名な「HoneyMyte」脅威活動グループによるものと見ています。長年にわたり活動しているHoneyMyteグループは中国語の話者で、主な目的はアジアとアフリカの地政学や経済に関する情報収集とされています。

https://securelist.com/ksb-2019-review-of-the-year/95394/

Kaspersky GReATのシニアセキュリティリサーチャー、マーク・レクティック(Mark Lechtik)は次のように述べています。「今年に入って、中国語を話す脅威アクターが、既存ツールの再利用や新たな未知のマルウェアインプラントを作り出す傾向を観測していますが、今回の一連の活動もその傾向にあります。これほど大規模な攻撃はまれです。また、ミャンマーよりもフィリピンの攻撃数がはるかに多いことも興味深い点です。これは、USBドライブが感染経路として使用されていることが原因かもしれませんし、当社がまだ確認できていない別の感染経路がフィリピンで使用されている可能性もあります。LuminousMothによる被害は今後も発生するでしょう。また、攻撃者グループが使用するツールセットを強化する可能性が極めて高いため、今後も新たなマルウェアの出現に向けて監視を続けていきます」

・LuminousMoth関する詳細やIOC(侵害の痕跡)などは、Securelistブログ(英語)「LuminousMoth APT: Sweeping attacks for the chosen few」でご覧いただけます。

https://securelist.com/apt-luminousmoth/103332/

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

---【概要】---

Kasperskyのグローバル調査分析チーム(GReAT)※1はこのたび、東南アジア特にミャンマーとフィリピンのユーザーを標的とする、APT(高度サイバー攻撃)としては珍しい大規模な攻撃活動を発見しました。当社が特定した感染件数はミャンマーで約100、フィリピンで約1,400で、この中には政府機関も含まれています。初期感染は悪意のあるWord文書を含むスピアフィッシングメールで、マルウェアが一度システムにダウンロードされると、リムーバブルUSBドライブを介してほかのシステムにマルウェアを拡散します。調査の結果、この攻撃活動は関心のある少数の対象を見つけ出すことを目的とし、広範囲に攻撃を仕掛けていると見ています。

---------------

「LuminousMoth(ルミナスモス)」と呼ぶこの一連のAPT攻撃活動は、少なくとも2020年10月から政府機関を標的としたサイバースパイ攻撃を行っています。当初は主にミャンマーを標的としていましたが、その後フィリピンに狙いを移しています。

システムへの初期侵入には主に、Dropboxのダウンロードリンクが記載されたスピアフィッシングメールが使われます。このリンクをクリックすると、Wordドキュメントに偽装した、悪意のあるペイロードを含むRARファイル(データ圧縮ファイル)がダウンロードされます。

システムにダウンロードされたマルウェアは、リムーバブルUSBドライブを介してほかのホストへの感染を試みます。リムーバブルUSBドライブがあった場合は、そのドライブ上に隠しディレクトリを作成し、先に感染したシステムの全ファイルと悪意のある実行ファイルを移動します。

このマルウェアには、侵入後の横展開に使用する二つのツールが含まれています。一つはデジタル署名入りの偽のZoomアプリケーションで、感染後に特定のディレクトリをスキャンし、指令サーバーに送信するためのファイルを探索します。もう一つはChromeブラウザーのCookie情報を窃取するものです。これは、窃取したCookie情報を使用して、攻撃対象のGmailセッションの乗っ取りと成り済ましを目的にしていると見ています。

デバイスに侵入後、マルウェアはデータを抜き取り指令サーバーに送信します。ミャンマーのほとんどのケースで、これらの指令サーバーは有名なニュースサイトに偽装したドメインを使用していました。

このLuminousMothの攻撃活動について、GReATのリサーチャーはある程度の確信を持って、有名な「HoneyMyte」脅威活動グループによるものと見ています。長年にわたり活動しているHoneyMyteグループは中国語の話者で、主な目的はアジアとアフリカの地政学や経済に関する情報収集とされています。

https://securelist.com/ksb-2019-review-of-the-year/95394/

Kaspersky GReATのシニアセキュリティリサーチャー、マーク・レクティック(Mark Lechtik)は次のように述べています。「今年に入って、中国語を話す脅威アクターが、既存ツールの再利用や新たな未知のマルウェアインプラントを作り出す傾向を観測していますが、今回の一連の活動もその傾向にあります。これほど大規模な攻撃はまれです。また、ミャンマーよりもフィリピンの攻撃数がはるかに多いことも興味深い点です。これは、USBドライブが感染経路として使用されていることが原因かもしれませんし、当社がまだ確認できていない別の感染経路がフィリピンで使用されている可能性もあります。LuminousMothによる被害は今後も発生するでしょう。また、攻撃者グループが使用するツールセットを強化する可能性が極めて高いため、今後も新たなマルウェアの出現に向けて監視を続けていきます」

・LuminousMoth関する詳細やIOC(侵害の痕跡)などは、Securelistブログ(英語)「LuminousMoth APT: Sweeping attacks for the chosen few」でご覧いただけます。

https://securelist.com/apt-luminousmoth/103332/

※1 Global Research and Analysis Team(GReAT、グレート)

GReATはKasperskyのR&Dで研究開発に携わる中核部門として、脅威に関する情報収集、調査研究およびその成果発表などの活動を通じ、社内および業界をリードしています。また、マルウェアによるインシデント発生時の対応措置を担当しています。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、24万の企業や組織の重要な資産を守る力になっています。詳しくはwww.kaspersky.co.jp をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像