サイバーセキュリティクラウド、サイバー攻撃動向を調査した『2022年上半期 Webアプリケーションへのサイバー攻撃検知レポート』を発表

~攻撃者が「準備フェーズ」から「攻撃フェーズ」へとシフトしている可能性〜

株式会社サイバーセキュリティクラウド(本社:東京都品川区、代表取締役社長 兼 CEO:小池敏弘、以下「当社」)は、2022年上半期(2022年1月1日〜6月30日)を対象としたWebアプリケーションへのサイバー攻撃検知レポートを発表したことをお知らせいたします。

本データは当社が提供するWebアプリケーションへのサイバー攻撃を可視化・遮断するクラウド型WAFの『攻撃遮断くん』、及びパブリッククラウドWAFの自動運用サービス『WafCharm(ワフチャーム)』で観測したサイバー攻撃ログを集約し、分析・算出しています。

■調査概要

■攻撃種別ごとの検知数と攻撃動向

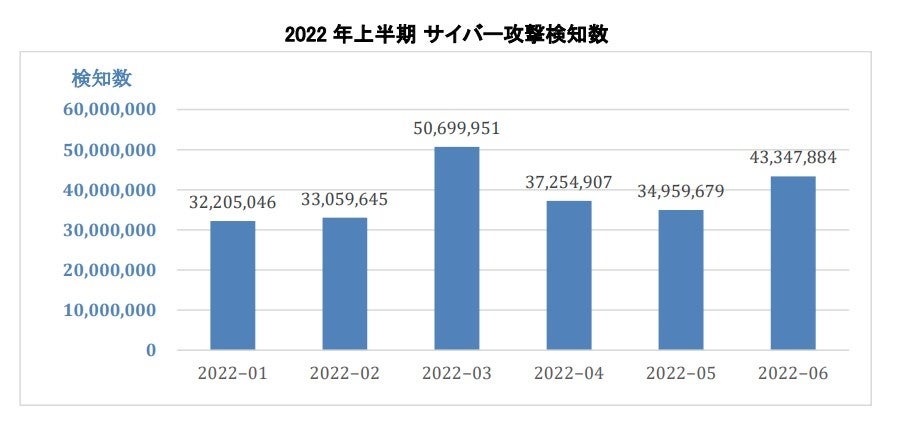

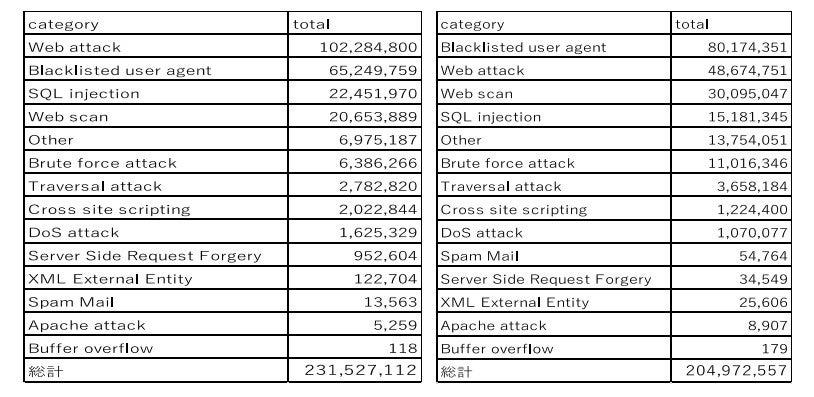

2022年1月から6月までの181日間に当社で検知したWebアプリケーションへのサイバー攻撃の総数は231,527,112件。1秒間におよそ14.8回のサイバー攻撃を検知した計算になります。

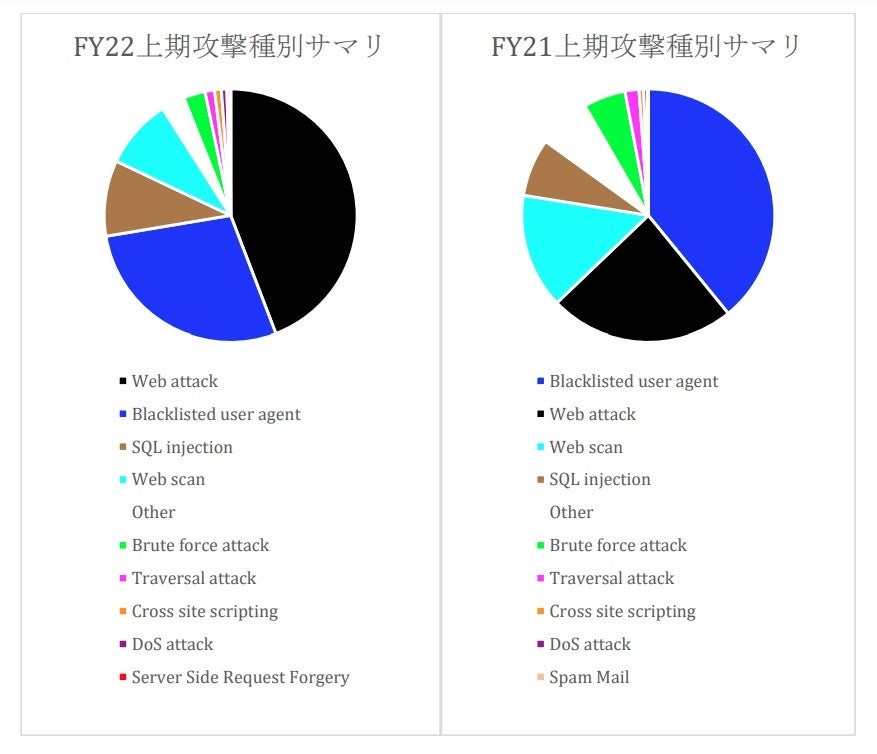

本調査期間においては、Webサーバを構成するソフトウェア群の脆弱性を狙う「Web attack」による攻撃がかなり目立つ調査結果となりました。また、旧来から用いられている「主に脆弱性を利用してWebアプリケーションのデータベースに不正アクセスし、重要な機密データの窃取や改ざん、消去等の不正な操作を行う事を目的とする攻撃=SQLインジェクション」の検知数は減少するどころか、2021年下半期よりさらに700万以上増加しています。実際にSQLインジェクション攻撃を受けると、会員のアカウントID情報やクレジットカード情報、会社の重要知財や独自ノウハウなど、そこに保存されている重要な情報の窃取や改ざん、消去、またWebアプリケーションの改ざんによる不正サイトへの誘導やマルウェア感染などの被害が発生します。

■攻撃者が「準備フェーズ」から「攻撃フェーズ」へとシフトしている可能性

SQLインジェクションとは、Webアプリケーションのデータベースを不正に操作する攻撃手法で、主な攻撃対象は会員制サイトなど「データベースを使って重要情報を管理しているWebアプリケーション」つまり「Webアプリケーションの運営元企業」です。

なお、SQLインジェクションの中にも技術的にいくつかの種類に分けられます。

他にもマルチプルステートメント、UNIONインジェクションなどの手法があります。

同様にWebアプリケーションを狙った攻撃手法として名前が挙がるものに「クロスサイトスクリプティング(XSS)」があります。こちらはデータベースの有無は直接関係なく、脆弱性のあるWebアプリケーションに悪意のあるスクリプトを仕込み、そのWebアプリケーションに触れた利用者の端末にてスクリプトを実行、ユーザを攻撃者の偽Webサイトに誘導(=クロスサイト)する(もしくは遷移させずその場で不正なスクリプトによる情報の窃取などを実行する:最近このパターンが増えている)攻撃手法です。XSSがSQLインジェクションと大きく異なるのは、直接の攻撃対象が「標的のWebアプリケーションを利用するユーザ」だという点です。

これらの攻撃によって発生する被害者はサービス運営元企業だけでなく、直接的な被害の主体は窃取された情報の所有者、つまりサービス利用者です。そして彼らにとって、預けた情報を盗まれたり悪用されたりといった害を被った際、彼らにとっての直接的な加害者が「サービス運営元企業」となる可能性が非常に高くなります。

こうした攻撃手法の検知が2021年下半期から継続的に増加傾向にあるということは、単純に直接攻撃を仕掛けてくるケースが増加しただけでなく、これまで潜伏調査していた攻撃者がこれまでの準備期間で、つまり調査目的のアクションで得た様々な対象の情報を元に、徐々に攻撃フェーズへとシフトしつつある可能性も否定できません。

■我々が現在直面している世界情勢について

2022年上半期は特に、国際的かつ大規模な社会情勢の変動、それに伴う経済の不安定化など、私たちの生活にも大きく影響する出来事が発生し、それは今もなお続いています。こうした不安定な情勢も手伝って、2021年1月にテイクダウンしたはずのマルウェア『Emotet』の復活と過去に例を見ない拡散、様々な深化・変化を起こしている亜種の登場は極めて大きな脅威として、日本を含め世界中で今猛威を揮っています。

またランサムウェアについても、相変わらず極めて攻撃規模は大きく、特に今年は中小企業が標的とされた事例が多く目立ちます。ダークウェブ上では、こうした攻撃が安価かつ簡単にセット~実行できるツールやソリューション、攻撃代行サービス等が販売されていて、いわばカジュアルな攻撃とでも呼ぶべきものが増加の一途を辿っています。現代は誰もが容易に高度なサイバー攻撃を実施できる時代と言っても過言ではない時代です。

従来のセキュリティ対策、そしてその延長となるエンドポイントセキュリティやSOCなどによる監視はどちらかというと何かが起こったことに検知=「事後調査」の意味合いが強く、マルウェアには有効でもランサムウェア対策には不十分です。何故ならば、ランサムウェアは身代金目的にしても破壊目的にしても「業務を停止させる」攻撃ですので、当事者として最優先すべき事項である『業務再開』には、監視はあまり貢献しません。こうした脅威には「事前の準備」=「なってしまう・起きてしまう前提での実態を反映した対策」が必要不可欠になるわけです。

■最後に

長期休暇の時期には、IPA(情報処理推進機構)等からも注意喚起が行われているようにシステム管理者が長期間不在になるケースもあり、何かあった際の対処が遅れる可能性もありますので、有事の際の対応フロー、機器やデータ持ち出しに係る休み期間中の特別ルール策定など、長期休暇前に事前準備はしっかり整えておきましょう。

また休み明けについて、長期休暇中に電源を落としていた機器には、その間にメーカー等からアップデートが用意されている場合が多くあります。そうした修正プログラムの適用・定義ファイル更新などにはシステム管理者等の指示に従って適宜対応しましょう。ただし、アップデートを装うポップアップ等でマルウェアをインストールさせよう等と企てる攻撃者も少なくないため、それが偽物である可能性を踏まえて、アップデート等はポップアップ等に従って操作することなく、機器やソフトウェア等にそれぞれ正規の手順でのアップデートを行うよう注意した方が良いでしょう。

同様に、休み明けは不審なメールも多く届いているケースは多く、本文中のURLでフィッシングサイトへ誘導される、またマルウェア感染するなどの可能性があるため、まず基本として添付ファイルや記載のURLには触らず、システム管理者等にまずは対応方法を確認して指示に従うよう周知徹底しましょう。

現代は「誰もが容易に攻撃者になり得る」時代で、国家のような大きな組織同士のサイバー戦争なども当たり前になりつつあります。今後、自分は攻撃されない前提で考えることを止めて、自分も当事者だという自覚を持つことと、最低限の防御が可能となるように事前理解と準備が大切になります。デジタルが当たり前に存在することが前提のDX社会で、セキュリティ後進国のみならずデジタル後進国とさえ言われてしまう日本を今後「もっと便利でセキュアな国」にしていくためにも、私たち一人一人のこうした心掛けはますます強く意味を持っていくと思います。

【株式会社サイバーセキュリティクラウドについて】

会社名:株式会社サイバーセキュリティクラウド

所在地:〒150-0011 東京都品川区上大崎3-1-1 JR東急目黒ビル 13階

代表者:代表取締役社長 兼 CEO 小池 敏弘

設立 :2010年8月

URL :https://www.cscloud.co.jp/

■調査概要

- 調査対象期間:2022年1月1日〜2022年6月30日

- 調査対象:『攻撃遮断くん』『WafCharm』をご利用中のユーザアカウント

- 調査方法:『攻撃遮断くん』『WafCharm』で観測したサイバー攻撃ログの分析

■攻撃種別ごとの検知数と攻撃動向

2022年1月から6月までの181日間に当社で検知したWebアプリケーションへのサイバー攻撃の総数は231,527,112件。1秒間におよそ14.8回のサイバー攻撃を検知した計算になります。

本調査期間においては、Webサーバを構成するソフトウェア群の脆弱性を狙う「Web attack」による攻撃がかなり目立つ調査結果となりました。また、旧来から用いられている「主に脆弱性を利用してWebアプリケーションのデータベースに不正アクセスし、重要な機密データの窃取や改ざん、消去等の不正な操作を行う事を目的とする攻撃=SQLインジェクション」の検知数は減少するどころか、2021年下半期よりさらに700万以上増加しています。実際にSQLインジェクション攻撃を受けると、会員のアカウントID情報やクレジットカード情報、会社の重要知財や独自ノウハウなど、そこに保存されている重要な情報の窃取や改ざん、消去、またWebアプリケーションの改ざんによる不正サイトへの誘導やマルウェア感染などの被害が発生します。

■攻撃者が「準備フェーズ」から「攻撃フェーズ」へとシフトしている可能性

SQLインジェクションとは、Webアプリケーションのデータベースを不正に操作する攻撃手法で、主な攻撃対象は会員制サイトなど「データベースを使って重要情報を管理しているWebアプリケーション」つまり「Webアプリケーションの運営元企業」です。

なお、SQLインジェクションの中にも技術的にいくつかの種類に分けられます。

- インバンドSQLインジェクション:Webアプリケーションへの入力に対するレスポンスを元に脆弱性などを調査分析し、発見された脆弱性を元にして不正なSQL文を注入し攻撃する手法です。

- エラーベースSQLインジェクション:意図的にWebアプリケーションにエラーメッセージを出力させて、そこから脆弱性などを調査分析し、発見された脆弱性を元にして不正なSQL文を注入し攻撃する手法です。

- ブラインドSQLインジェクション:複数のSQL送信に対する応答ページの違いを確認し、そこからデータベース管理システムに関する情報を窃取=応答ページだけを見てもその攻撃に気付くことは困難なため、対策を怠ると大変な被害に拡大するまで全く気付けないこともあります。

他にもマルチプルステートメント、UNIONインジェクションなどの手法があります。

同様にWebアプリケーションを狙った攻撃手法として名前が挙がるものに「クロスサイトスクリプティング(XSS)」があります。こちらはデータベースの有無は直接関係なく、脆弱性のあるWebアプリケーションに悪意のあるスクリプトを仕込み、そのWebアプリケーションに触れた利用者の端末にてスクリプトを実行、ユーザを攻撃者の偽Webサイトに誘導(=クロスサイト)する(もしくは遷移させずその場で不正なスクリプトによる情報の窃取などを実行する:最近このパターンが増えている)攻撃手法です。XSSがSQLインジェクションと大きく異なるのは、直接の攻撃対象が「標的のWebアプリケーションを利用するユーザ」だという点です。

これらの攻撃によって発生する被害者はサービス運営元企業だけでなく、直接的な被害の主体は窃取された情報の所有者、つまりサービス利用者です。そして彼らにとって、預けた情報を盗まれたり悪用されたりといった害を被った際、彼らにとっての直接的な加害者が「サービス運営元企業」となる可能性が非常に高くなります。

こうした攻撃手法の検知が2021年下半期から継続的に増加傾向にあるということは、単純に直接攻撃を仕掛けてくるケースが増加しただけでなく、これまで潜伏調査していた攻撃者がこれまでの準備期間で、つまり調査目的のアクションで得た様々な対象の情報を元に、徐々に攻撃フェーズへとシフトしつつある可能性も否定できません。

■我々が現在直面している世界情勢について

2022年上半期は特に、国際的かつ大規模な社会情勢の変動、それに伴う経済の不安定化など、私たちの生活にも大きく影響する出来事が発生し、それは今もなお続いています。こうした不安定な情勢も手伝って、2021年1月にテイクダウンしたはずのマルウェア『Emotet』の復活と過去に例を見ない拡散、様々な深化・変化を起こしている亜種の登場は極めて大きな脅威として、日本を含め世界中で今猛威を揮っています。

またランサムウェアについても、相変わらず極めて攻撃規模は大きく、特に今年は中小企業が標的とされた事例が多く目立ちます。ダークウェブ上では、こうした攻撃が安価かつ簡単にセット~実行できるツールやソリューション、攻撃代行サービス等が販売されていて、いわばカジュアルな攻撃とでも呼ぶべきものが増加の一途を辿っています。現代は誰もが容易に高度なサイバー攻撃を実施できる時代と言っても過言ではない時代です。

従来のセキュリティ対策、そしてその延長となるエンドポイントセキュリティやSOCなどによる監視はどちらかというと何かが起こったことに検知=「事後調査」の意味合いが強く、マルウェアには有効でもランサムウェア対策には不十分です。何故ならば、ランサムウェアは身代金目的にしても破壊目的にしても「業務を停止させる」攻撃ですので、当事者として最優先すべき事項である『業務再開』には、監視はあまり貢献しません。こうした脅威には「事前の準備」=「なってしまう・起きてしまう前提での実態を反映した対策」が必要不可欠になるわけです。

■最後に

長期休暇の時期には、IPA(情報処理推進機構)等からも注意喚起が行われているようにシステム管理者が長期間不在になるケースもあり、何かあった際の対処が遅れる可能性もありますので、有事の際の対応フロー、機器やデータ持ち出しに係る休み期間中の特別ルール策定など、長期休暇前に事前準備はしっかり整えておきましょう。

また休み明けについて、長期休暇中に電源を落としていた機器には、その間にメーカー等からアップデートが用意されている場合が多くあります。そうした修正プログラムの適用・定義ファイル更新などにはシステム管理者等の指示に従って適宜対応しましょう。ただし、アップデートを装うポップアップ等でマルウェアをインストールさせよう等と企てる攻撃者も少なくないため、それが偽物である可能性を踏まえて、アップデート等はポップアップ等に従って操作することなく、機器やソフトウェア等にそれぞれ正規の手順でのアップデートを行うよう注意した方が良いでしょう。

同様に、休み明けは不審なメールも多く届いているケースは多く、本文中のURLでフィッシングサイトへ誘導される、またマルウェア感染するなどの可能性があるため、まず基本として添付ファイルや記載のURLには触らず、システム管理者等にまずは対応方法を確認して指示に従うよう周知徹底しましょう。

現代は「誰もが容易に攻撃者になり得る」時代で、国家のような大きな組織同士のサイバー戦争なども当たり前になりつつあります。今後、自分は攻撃されない前提で考えることを止めて、自分も当事者だという自覚を持つことと、最低限の防御が可能となるように事前理解と準備が大切になります。デジタルが当たり前に存在することが前提のDX社会で、セキュリティ後進国のみならずデジタル後進国とさえ言われてしまう日本を今後「もっと便利でセキュアな国」にしていくためにも、私たち一人一人のこうした心掛けはますます強く意味を持っていくと思います。

【株式会社サイバーセキュリティクラウドについて】

会社名:株式会社サイバーセキュリティクラウド

所在地:〒150-0011 東京都品川区上大崎3-1-1 JR東急目黒ビル 13階

代表者:代表取締役社長 兼 CEO 小池 敏弘

設立 :2010年8月

URL :https://www.cscloud.co.jp/

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像