エフセキュア、F5 BIG-IPの重大な脆弱性について警告

形跡を残さず侵入し、Webサービスを利用するユーザに攻撃を仕掛けることが可能に

先進的サイバー・セキュリティ・テクノロジーのプロバイダであるF-Secure (本社: フィンランド・ヘルシンキ、CEO: Samu Konttinen、日本法人: 東京都港区、以下、エフセキュア) は、同社のセキュリティコンサルタントであるChristoffer Jerkeby (クリストファー・ジャーカビー) が、F5 Networks社が提供するBIG-IPの一般的な構成における重大な脆弱性を発見したと発表しました。攻撃者は脆弱性を持つBIG-IPの設定を悪用して企業/団体のネットワークに侵入し、その侵害済みデバイスによって管理されているWebサービスを使用している個人に対してさまざまな攻撃を仕掛けることができます。エフセキュアはBIG-IPのユーザに対してこの脆弱性に関する警告を発し、対応を呼びかけています。

BIG-IPは、アプリケーションを最適かつセキュアに配信し、企業システムの運用を最大限に効率化するための機能を持つアプリケーショントラフィック管理装置として、人々にWebサービスを提供する大企業、金融機関、そして政府機関などにおいて使用されています。今回発見された脆弱性により、攻撃者はコードの不備を利用してネットワークに侵入し、何の痕跡も残さずにさまざまな目的を果たすことができます。このセキュリティ上の本質的な欠陥は、iRules (ネットワークトラフィックの管理に使用されるBIG-IP Local Traffic Manager で使用されるTclベースのスクリプト言語) に存在します。特定のコーディング手法により、攻撃者は任意のTclコマンドを挿入でき、ターゲットとなるTclスクリプトのセキュリティコンテキストにおいて実行される可能性があります。

攻撃者はこのような安全でない設定のiRuleの悪用に成功すると、さらなる攻撃を仕掛けるために侵入先のBIG-IPを足掛かりにし、ユーザに重大な侵害をもたらす可能性があります。また、Webトラフィックを傍受して操作する可能性があり、認証資格情報やアプリケーションの秘密などの機密情報が漏洩する可能性があります。また、侵害を受けた企業/団体のWebサービスのユーザを標的として攻撃する可能性もあります。

脆弱なシステムを悪用することは、Webリクエストの一部としてコマンドやコードを送信するのと同じくらい簡単なケースもあり、その技術が攻撃のために実行されます。さらは、侵入先のデバイスが攻撃者の行動を記録せず、攻撃の証拠が残らないケースもあります。その他には、攻撃者がエクスプロイト後の活動の証拠を含むログを削除する可能性があり、これによりインシデントの調査が著しく妨げられるケースも発生します。

エフセキュアのシニアセキュリティコンサルタントであり、このBIG-IPの脆弱性を発見したChristoffer Jerkebyは、次のように警告を発しています。

「この設定上の問題は、攻撃者が侵入してさまざまな目的を達成し、その形跡を隠すことで、誰も気づくことができないため、極めて深刻です。さらに、多くの企業/団体では、ソフトウェアサプライチェーンに深く潜んでいる問題を発見したり修復する準備ができていないため、さらに大きなセキュリティ問題に発展する危険性をはらんでいます。何を探せばいいのかが分からなければ、この問題の発生を予測するのは難しく、実際に攻撃を受けた際に対処するのは極めて困難であると言わざるを得ません」

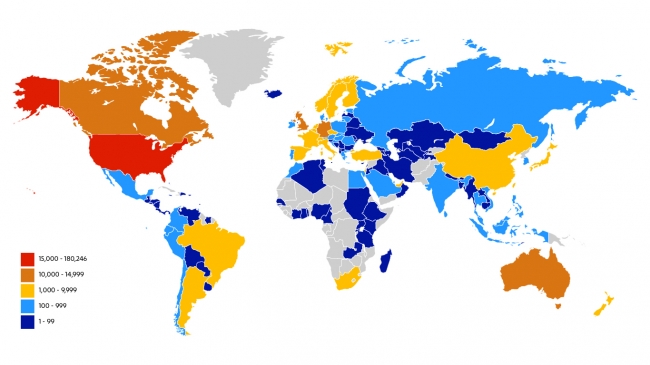

BIG-IPは、セッション管理、Cookieの保存、Webトラフィックのバックエンドサーバへのルーティングに大いに活用されています。今回の調査の過程で、Jerkebyはインターネット上で実稼働しているBIG-IPが30万台を超えていることを発見しましたが、これは特定の制限下での調査において出てきた数字であり、実際の台数はこれよりはるかに多いだろうと考えています。彼が見つけた稼働中のBIG-IPの約60%は米国に設置されています。

稼働中のBIG-IPの分布図

稼働中のBIG-IPの分布図

コーディングの欠陥と脆弱性のクラスは目新しいものではなく、他の一般的な言語における他のコマンドインジェクションの脆弱性と一緒に、しばらく前から知られていました。 また、全てのBIG-IPユーザが影響を受けるわけではありませんが、BIG-IPは大企業、金融機関、そして政府機関など、多くの人々にオンラインサービスを提供する企業/団体の間で広く使用され

ていることと、Tclの潜在的なセキュリティ問題の根本原因がはっきりしていないことを考慮すると、BIG-IPの全てのユーザは自社が影響を受けているかどうかを調査/検証する必要があります。Jerkebyはこの問題の解決に向けて、以下のようにコメントしています。

「企業/団体が綿密な調査を行っていない限り、この問題を抱えたままでいる可能性は高いです。万全なセキュリティ環境を持つ企業に勤務するセキュリティエキスパートであっても、この間違いを犯す可能性があります。問題解決のために、そして侵害を防ぐために、この脆弱性についての認識を広める啓発活動にご協力ください」

BIG-IPユーザへの警告

インターネットをマススキャンしてBIG-IPの脆弱なインスタンスを特定して悪用したり、場合によってはそのプロセスを自動化することが可能であるため、この脆弱性問題はバグバウンティハンターや攻撃者からの注目を集める可能性があります。さらに、BIG-IPの無料試用版をベンダーから入手し、AWSストアから最小限のコストでクラウドインスタンスにアクセスすることができます。こうした理由から、そしてこのセキュリティ上の欠陥を悪用した攻撃が深刻な被害を及ぼす可能性があるため、エフセキュアではBIG-IPのユーザ企業/団体は自分たちが影響を受けているかどうかを積極的に調査するよう警告しています。

Jerkebyは、BIG-IPの構成が安全かどうかを識別できる、無料のオープンソースツールの開発を支援してきました。Jerkebyは、こうしたセキュリティ上の問題は直ちに解決する手段がないため、問題に取り組むかどうかは企業/団体次第だと話しています。

「この種のセキュリティ問題において、不幸中の幸いと言えるのは、BIG-IPのすべてのユーザが影響を受けるわけではない、ということです。しかし、大きな問題として、ベンダーからのパッチやソフトウェアアップデートでは解決できないことが挙げられます。したがって、この問題があるかどうかを確認し、発見した場合はそれを修正するのは企業/団体自身の責任となります。だからこそ、すべてのBIG-IPユーザがこの問題に能動的かつ積極的に取り組むことが重要なのです」

以下は、脆弱性が発見されたTclスクリプトを変更する方法に関してJerkebyが参照をおすすめしているWebページです。

https://wiki.tcl-lang.org/page/double+substitution

https://wiki.tcl-lang.org/page/Brace+your+expr-essions

https://wiki.tcl-lang.org/page/Static+syntax+analysis

◆エフセキュアについて

エフセキュアほど現実世界のサイバー脅威についての知見を持つ企業は市場に存在しません。数百名にのぼる業界で最も優れたセキュリティコンサルタント、何百万台ものデバイスに搭載された数多くの受賞歴を誇るソフトウェア、進化し続ける革新的な人工知能、そして「検知と対応」。これらの橋渡しをするのがエフセキュアです。当社は、大手銀行機関、航空会社、そして世界中の多くのエンタープライズから、「世界で最も強力な脅威に打ち勝つ」という私たちのコミットメントに対する信頼を勝ち取っています。グローバルなトップクラスのチャネルパートナー、200社以上のサービスプロバイダーにより構成されるネットワークと共にエンタープライズクラスのサイバーセキュリティを提供すること、それがエフセキュアの使命です。

エフセキュアは本社をフィンランド・ヘルシンキに、日本法人であるエフセキュア株式会社を東京都港区に置いています。また、NASDAQ ヘルシンキに上場しています。詳細はhttps://www.f-secure.com/en/welcome (英語) および https://www.f-secure.com/ja_JP/ (日本語) をご覧ください。また、Twitter @FSECUREBLOG でも情報の配信をおこなっています。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像