2017年4月のマルウェア検出レポートを公開

実在業者を名乗ったばらまき型メール攻撃やPDFファイルからのランサムウェア感染を狙ったマルウェアが急増

キヤノンマーケティングジャパングループのキヤノンITソリューションズ株式会社(本社:東京都品川区、代表取締役社長:神森 晶久、以下キヤノンITS)は、2017年4月のマルウェア検出状況に関するレポートを公開しました。

キヤノンITSのマルウェアラボは、国内で利用されているウイルス対策ソフト「ESETセキュリティ ソフトウェア シリーズ」のマルウェア検出データを基に、2017年4月のマルウェア検出状況を分析し、ウェブサイトにレポートを公開しました。

2017年4月のマルウェア検出状況に関するレポート

【 https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1704.html 】

また、2017年5月12日に世界各国で大規模な感染が確認されたランサムウェア「WannaCryptor」についての記事を公開中です。

世界的な規模で感染拡大したランサムウェア「WannaCryptor」について

【 https://eset-info.canon-its.jp/malware_info/news/detail/170517.html 】

■実在業者を名乗ったばらまき型メール攻撃やPDFファイルからのランサムウェア感染を狙ったマルウェアが急増

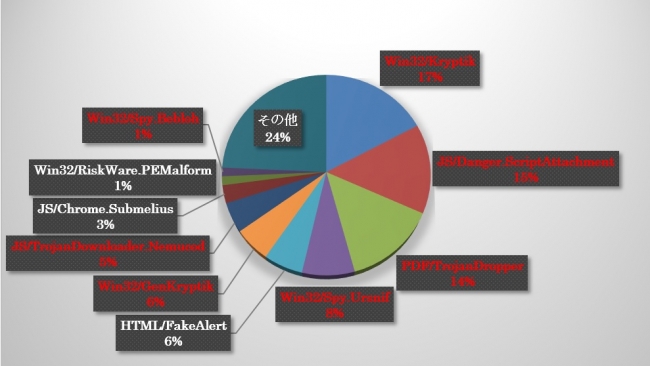

2017年4月は、さまざまな「ばらまき型メール攻撃」が確認され、検出数上位10種のうち7種がメールの添付ファイルに含まれていたマルウェアとなりました。

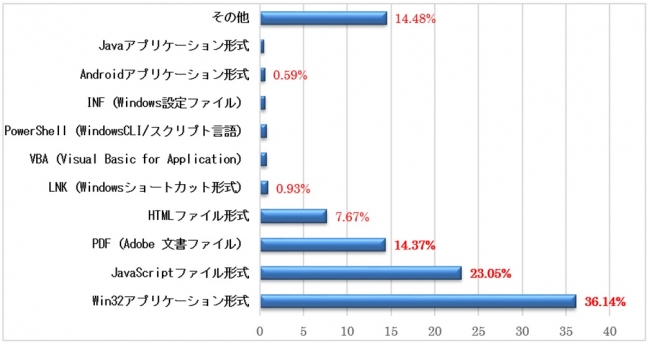

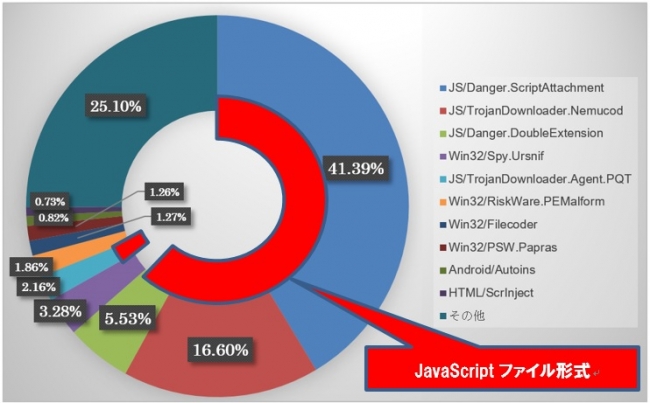

形式別では、Windowsアプリケーション形式が全体の約36%で1位となり、大きく増加しました。また、PDFファイルをダウンローダとするマルウェアが今年になって初めて上位(3位)に入り、一方で、2月には全体の65%以上にも及んでいたJavaScript言語を使ったマルウェアが約23%まで減少するなど、マルウェアの形式にも変化がみられました。

【4月のマルウェア検出状況 上位10種のマルウェア名と割合(国内)】

【国内4月のマルウェア検出上位50種から抽出したマルウェアファイル形式別の割合】

【(参考)国内2月のマルウェア検出上位】

円グラフ内側の赤ラインで引いたマルウェアはJavaScriptファイル形式で作られたもの

■上位5種のマルウェアの概要

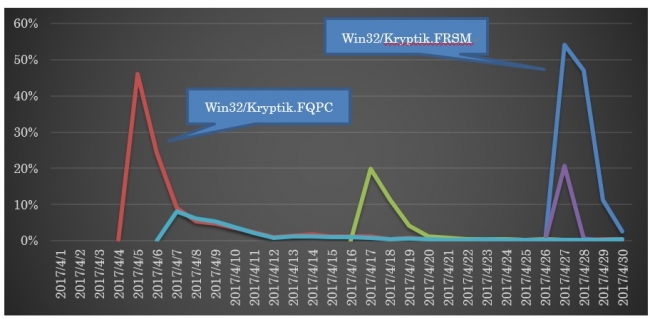

1位 「Win32/Kryptik」

4月に最も多く検出されたのは、Windows向けのマルウェアとして日々多くの亜種が発生している「Kryptik(クリプティック)」でした。「Kryptik」ファミリーは、情報搾取を狙うものが多くあり、かつ解析を遅らせるためにマルウェア自身を難読化しているケースが多くみられます。このような設計のマルウェアは検出が難しく、ESET製品の特徴である「ヒューリスティック*」機能によって検出されました。「Kryptik」ファミリーの中でも多く検出された亜種は、「Win32/Kryptik.FRSM」の検出名によるもので、ゴールデンウィーク直前の4/27~4/28にかけて集中的に発生しました。このマルウェアは、写真送付や運送会社を装った日本語メールに添付されたもので、他国では検出が確認されていない日本限定のばらまき型メール攻撃でした。

* プログラムの動作を検証してマルウェアに特徴的な挙動が見られるか否かでウイルスを判定、検出する機能

【日本での「Win32/Kryptik」の検出状況(2017年5月8日10:00時点)】

<「Kryptik」ファミリーの中でも多く検出した5種の推移>

| 凡例:「Win32/Kryptik.FRSM」(青グラフ)、「Win32/Kryptik.FQPC」(赤グラフ)、 「Win32/Kryptik.FRHP」(緑グラフ)、「Win32/Kryptik.FRRF」(紫グラフ)、 「Win32/Kryptik.FQWX」(水色グラフ) |

※ ESET社 「VIRUSRADAR」より

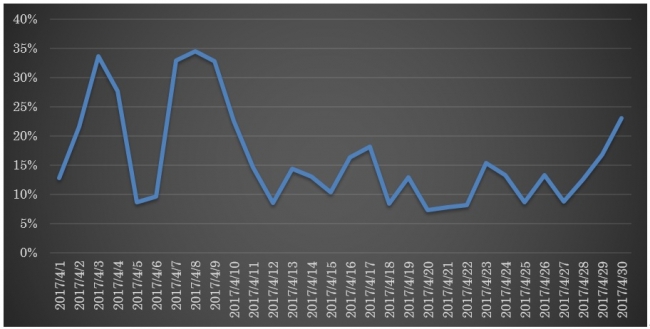

2位 「JS/Danger.ScriptAttachment」

2位は、先月までトップだったJavaScript言語で作られた「ダウンローダ」です。ランサムウェアや情報搾取型マルウェアの感染を狙ったもので、まだ全体の15%を占めており今後も引き続き警戒が必要です。

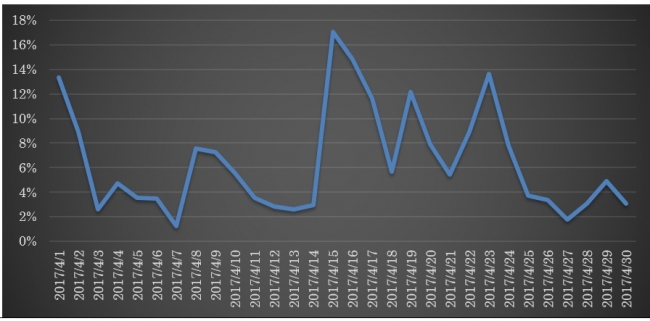

【日本での「JS/Danger.ScriptAttachment」の日別検出状況(2017年5月2日10:00時点)】

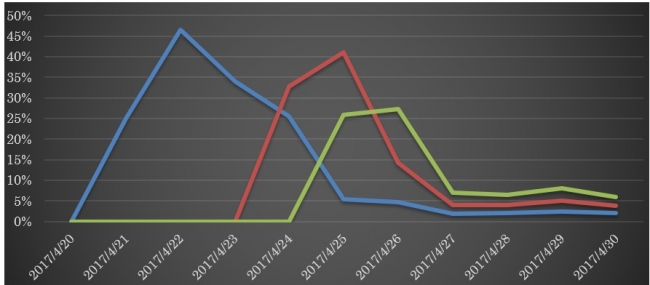

3位 「PDF/TrojanDropper」

3位は、PDF形式ファイルを利用したマルウェアでした。4/21以降、「TrojanDropper.Agnet」として複数の亜種がメールの添付ファイルから確認されました。これらのPDFファイルを開くことで、新たなランサムウェアがダウンロードされて感染します。

【日本での「PDF/ TrojanDropper」の検出状況(2017年5月8日10:00時点)】

| 最初に確認された「PDF/TrojanDropper.Agent.M」(青グラフ)は、4/21~4/25にかけて多く検出されていて、特に4/22(土曜日)と4/23(日曜日)に多く検出されました。「PDF/TrojanDropper.Agent.N」(赤グラフ)は4/24~4/25、「PDF/TrojanDropper.Agent.O」(緑グラフ)は4/25~4/26が、検出のピークでした。 |

※ ESET社「VIRUSRADAR」より(グラフは4/20~4/30の期間)

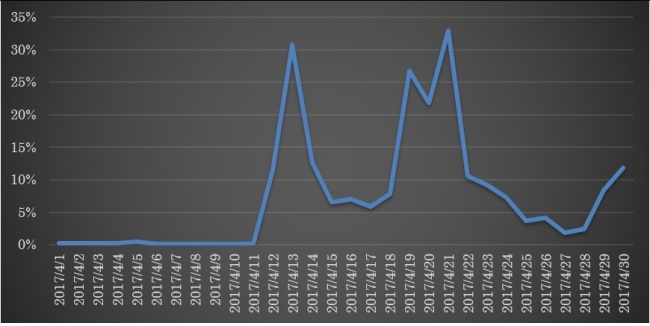

4位 「Win32/Spy.Ursnif」

4位は、今年の初めから確認されている情報搾取型マルウェア「Ursnif」です。4月はさまざまな業者を装った日本語メールの攻撃があり、その中で「Ursnif」も多く確認されました。「Ursnif」は、キーボードの入力情報やブラウザーのアクセス先などの情報がログに記録され、そのデータを外部サーバーへ送信する特徴を持っています。4/10以降に検出数が拡大していますので、今後も亜種によるメール攻撃などに注意が必要です。

【日本での「Win32/Spy.Ursnif」の検出状況(2017年5月2日10:00時点)】

5位 「HTML/FakeAlert」

5位は、唯一メール攻撃以外の「HTML/FakeAlert」でした。このマルウェアは、ブラウザーで偽警告(ウイルスに感染したなど不安を煽るメッセージ)を表示させ、金銭の支払いを要求します。この種類のものは、「無料」をうたった動画配信サービスやソフトウェアダウンロードのページへアクセスした際に表示されるケースがあり、ブラウザーを強制終了させない限り偽警告表示が消えないものもあります。最近では、スマートフォンには小さい画面用にカスタマイズした偽警告ページを表示させるものもあり、PCだけでなくブラウザーを利用するあらゆる端末で注意が必要です。

【日本での「HTML/ FakeAlert」の検出状況(2017年5月2日10:00時点)】

上位5種のうち、1位から4位までが主にメールから検出されたマルウェアとなり、メール攻撃が目立った月だったといえます。ツイッター上でも、警察庁などからのメール攻撃への注意喚起が多く見られました。

■マルウェアやセキュリティに関する情報を「マルウェア情報局」で公開中

キヤノンITSでは、より安全なインターネット活用のためのセキュリティ情報提供を目的として、マルウェアや各種セキュリティに関する情報を提供しています。こちらも合わせてご覧ください。

マルウェア情報局

【 https://eset-info.canon-its.jp/malware_info/ 】

※ESETは、ESET, spol. s r.o.の商標です。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像