2018年1月のマルウェア検出レポートを公開

~マイニングマルウェア「JS/CoinMiner」の爆発的流行~

キヤノンマーケティングジャパングループのキヤノンITソリューションズ株式会社(本社:東京都品川区、代表取締役社長:神森 晶久、以下キヤノンITS)は、2018年1月のマルウェア検出状況に関するレポートを公開しました。

キヤノンITSのマルウェアラボでは、国内で利用されているウイルス対策ソフト「ESETセキュリティ ソフトウェア シリーズ」のマルウェア検出データを基に、2018年1月のマルウェア検出状況を分析し、以下のウェブサイトにレポートを公開しました。

2018年1月のマルウェア検出状況に関するレポート

【 https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1801.html 】

■マイニングマルウェア「JS/CoinMiner」の爆発的流行

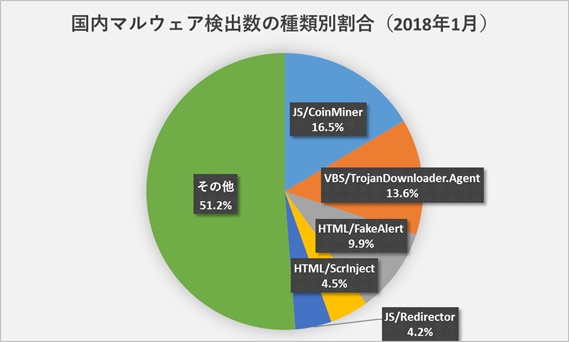

2018年1月1日から1月31日までの間、ESET製品が国内で検出したマルウェアの種類別の割合は、以下のとおりです。

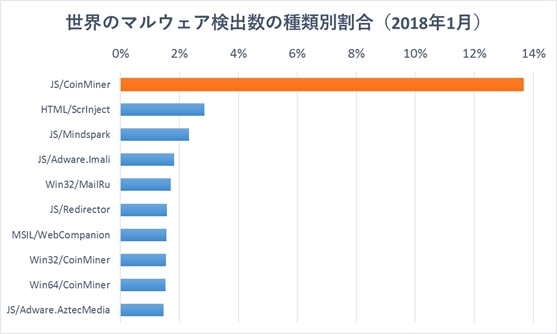

1月はJavaScript形式のマイニングマルウェア「CoinMiner」が月別の統計で初めて検出数1位になりました。「JS/CoinMiner」はJavaScriptで記述されたマイニングマルウェア(https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1708.html#anc_03)で、感染したPCのCPUなどの計算処理能力を利用して仮想通貨をマイニングします。「CoinMiner」は日本国内だけでなく、世界全体の統計でも最も多く検出されています。

■大多数の「JS/CoinMiner」は「Coinhive」サービスを悪用

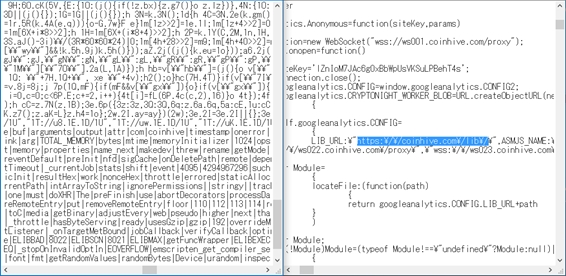

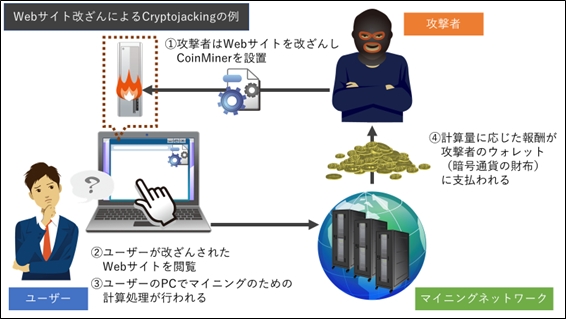

検出されている「JS/CoinMiner」のうち、大多数のスクリプトが「Coinhive」をベースとしています。「Coinhive」はWebサイト閲覧者のPCでマイニングを行うことで、広告の代替となる収益をWebサイトの運営者に提供するサービスです。しかしながらこれを悪用し、攻撃者によって不正にWebサイトに埋め込まれる事例が多数確認されています。中には、JavaScriptライブラリのjQueryに偽装しているものや、検出を逃れるために難読化されているものもあります。Webブラウザー上でユーザーに無断で採掘することをCryptojacking (またはDrive-by-mining)と呼びます。

左のスクリプトの難読化を解除した状態(ESET検出名:JS/CoinMiner.A)(右)

PublicWWW(https://publicwww.com/websites/%22coinhive.min.js%22/)によると、「Coinhive」が設置されているWebサイトは全世界で33,000サイト以上存在します(2月14日現在)。

「Coinhive」はCPUの計算処理能力を使い「Monero」と呼ばれる暗号通貨を採掘します。

「Monero」は匿名性を持つ暗号通貨で、第三者が取引の履歴を確認することができません。そのため、犯罪者にとって格好の取引手段となっており、従来のBitcoinに代わってランサムウェアの支払いに使われる例も確認されています。

Webサイト閲覧時にPCに異常な負荷が掛かっている場合は、このマルウェアが動作している可能性があります。JavaScript形式のマイニングマルウェアは、ESET製品では「JS/CoinMiner」として検出されます。

■脆弱性を悪用した攻撃の種類が増加

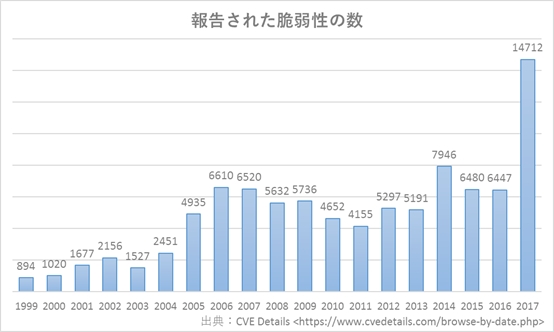

ソフトウェアに関する脆弱性の発見数が増加しています。CVE Details(https://www.cvedetails.com/browse-by-date.php)によると2017年に報告された脆弱性の数は14,712件に上り、2016年の2倍以上で過去最高の件数を記録しました。

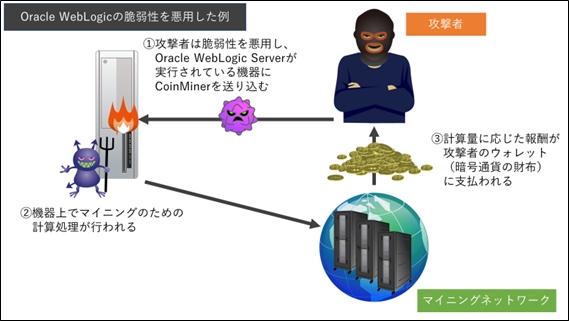

発見された脆弱性の増加と比例するように、それらの脆弱性を悪用した攻撃の数も増加しています。最近では、Oracle WebLogic Serverの脆弱性(CVE-2017-10271)を悪用し、マイニングマルウェアを送り込む攻撃を確認しています。このマイニングマルウェアはESET製品では「Linux/CoinMiner」、あるいは「Linux/BitCoinMiner」として検出されます。

今回ご紹介した脆弱性は、すでに各ベンダーから修正プログラムが公開されています。ご利用しているすべてのOS・ソフトウェアに最新の修正プログラムが適用されているかどうか、今一度ご確認ください。

ご紹介したように、1月はマイニングマルウェアをはじめとしたWeb上の脅威、またソフトウェアの脆弱性を悪用した攻撃が数多く確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■マルウェアやセキュリティに関する情報を「マルウェア情報局」で公開中

キヤノンITSでは、インターネットをより安全に活用するために、マルウェアや各種セキュリティに関する情報を提供しています。こちらも合わせてご覧ください。

マルウェア情報局

【 https://eset-info.canon-its.jp/malware_info/ 】

※ESETは、ESET, spol. s r.o.の商標です。

**********************************

●報道関係者のお問い合わせ先:

キヤノンITソリューションズ株式会社

事業推進部 コミュニケーション推進課

03-6701-3603(直通)

●一般の方のお問い合わせ先 :

キヤノンITソリューションズ株式会社

サポートセンター 050-3786-2528(直通)

**********************************

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像