2018年4月のマルウェア検出レポートを公開

~金銭目的以外のランサムウェアを確認~

キヤノンマーケティングジャパングループのキヤノンITソリューションズ株式会社(本社:東京都品川区、代表取締役社長:足立 正親、以下キヤノンITS)は、2018年4月のマルウェア検出状況に関するレポートを公開しました。

2018年4月マルウェア検出レポート

2018年4月マルウェア検出レポート

キヤノンITSのマルウェアラボでは、国内で利用されているウイルス対策ソフト「ESETセキュリティ ソフトウェア シリーズ」のマルウェア検出データを基に、2018年4月のマルウェア検出状況を分析し、以下のウェブサイトにレポートを公開しました。

2018年4月のマルウェア検出状況に関するレポート

【 https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1804.html 】

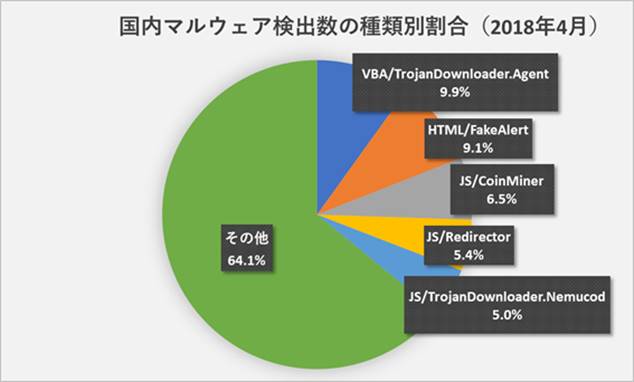

■ 2ヶ月連続でVBA機能を悪用したダウンローダー型マルウェアの検出が最多

2018年4月1日から4月30日までの間、ESET製品が国内で検出したマルウェアの種類別割合は以下のとおりです。

国内マルウェア検出数の種類別割合(2018年4月)

国内マルウェア検出数の種類別割合(2018年4月)

2018年4月に国内で最も多く検出されたマルウェアは、昨月に引き続き「VBA/TrojanDownloader.Agent」(https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1803.html#anc_02)でした。

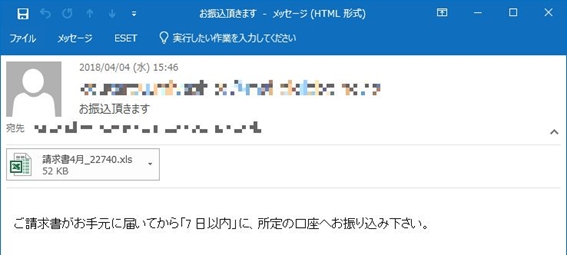

発注書や請求書等を装ったメールに添付されていることが確認されています。これらのファイルは絶対に開かないようご注意ください。

VBA/TrojanDownloader.Agentが添付されたメールの例

VBA/TrojanDownloader.Agentが添付されたメールの例

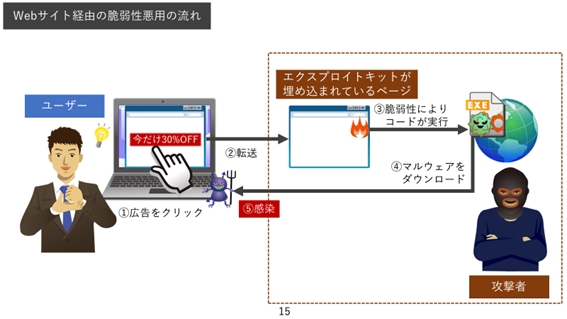

Adobe Flash Playerの脆弱性(CVE-2018-4878)を悪用した攻撃が続いています。脆弱性を悪用するコードを含むMicrosoft Officeファイルを添付したメール経由の拡散(https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1802.html#anc_03)の他に、Webサイト経由の拡散が確認されています。

攻撃者は、ユーザーをエクスプロイトキットが埋め込まれたページに誘導します。エクスプロイトキット(Exploit Kit)とは脆弱性を悪用するための攻撃ツールのことです。今回の事例では、Rig、Magnitude、Sundown、Grandsoftなどのエクスプロイトキットが使われました。エクスプロイトキットが埋め込まれたページを開くと、マルウェアがダウンロードされ、実行されます。以下に、脆弱性悪用の流れを図で示します。

Webサイトを経由した脆弱性悪用の流れ

Webサイトを経由した脆弱性悪用の流れ

■ ゲームで遊ぶことを強要するランサムウェア

身代金を要求する代わりに、ゲームで遊ぶことを強要するランサムウェア(PUBG Ransomware)が発見されました。このランサムウェアは、感染するとデスクトップのファイルを暗号化し、ファイル名の拡張子を".PUBG"に変更します。そして、ファイルの暗号化が完了するとデスクトップに以下のような脅迫画面を表示します。

ランサムウェアの脅迫画面

ランサムウェアの脅迫画面

このランサムウェアは、パック処理や難読化処理が行われておらず、仕組みも非常に単純で、回復コードを入力することで暗号化されたファイルを復号できることから、冗談目的に作成されたと考えられます。しかし、他のランサムウェアと同様に、個人の大事な情報資産(画像や音楽、書類など)が、勝手に暗号化されることに変わりはありません。また、ファイルも正しく復元されないケースがある(※)ことから注意が必要です。仕組みが単純なことから、ほかの攻撃者がコードを流用して悪用することも危惧されます。

(※)当社で確認した検体では、復元されたファイルの一部データが欠落し正しく復元されない場合があることを確認しています。

ご紹介したように、4月はAdobe Flash Playerの脆弱性を悪用した攻撃や、特徴的なランサムウェアが確認されました。常に最新の脅威情報をキャッチアップすることが重要です。

■ マルウェアやセキュリティに関する情報を「マルウェア情報局」で公開中

キヤノンITSでは、インターネットをより安全に活用するために、マルウェアや各種セキュリティに関する情報を提供しています。こちらも合わせてご覧ください。

マルウェア情報局

【 https://eset-info.canon-its.jp/malware_info/ 】

※ESETは、ESET, spol. s r.o.の商標です。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像