Kaspersky、BitLockerを使用して企業データを暗号化する新たなランサムウェア「ShrinkLocker」を特定

[本リリースは、2024年5月23日にKasperskyが発表したプレスリリースに基づき作成したものです]

--【概要】---

Kasperskyのグローバル緊急対応チーム(GERT)※はこのたび、MicrosoftのWindowsで提供されるドライブ暗号化機能「BitLocker」を悪用し、企業のデータやファイルの暗号化を試みるランサムウェアを使用した攻撃を確認しました。この攻撃者は、特定のWindowsバージョンを検出し、それに応じてBitLockerを有効にしてドライブ全体を暗号化するという新機能を備えたスクリプトを使用します。また、ファイルの復元を防ぐために回復オプションも削除します。このランサムウェアとその亜種によるインシデントは、メキシコ、インドネシア、ヨルダンで確認しており、主に鉄鋼やワクチンの製造企業、政府機関を標的としていました。日本での攻撃は観測されていませんが、今後は注意が必要です。GERTはこのランサムウェアを「ShrinkLocker(シュリンクロッカー)」と名付けました。

--------------

BitLockerがドライブの暗号化と身代金の要求に使用されるのは、今回が初めてではありません。以前のケースでは、BitLockerを使用して重要なシステムにアクセスし、制御した後に暗号化していました。

今回の攻撃者は、攻撃のダメージを最大化し、インシデントへの対応を妨げるために、さらなる手段を講じています。

GERTの調査では、この脅威アクターはVBScript(主にWindowsのタスク自動化やアプリケーション制御に用いられるスクリプト言語)を使用し、攻撃による被害を最大化するためにこれまで報告されていない機能を持つスクリプトを作成しています。このスクリプトの新しい点は、攻撃対象とするシステムのWindowsバージョンを確認し、それに応じてBitLockerの機能を有効にすることです。この方法により、このスクリプトはWindowsの最新バージョンからWindows Server 2008までのレガシーシステムに感染させることができるとみています。

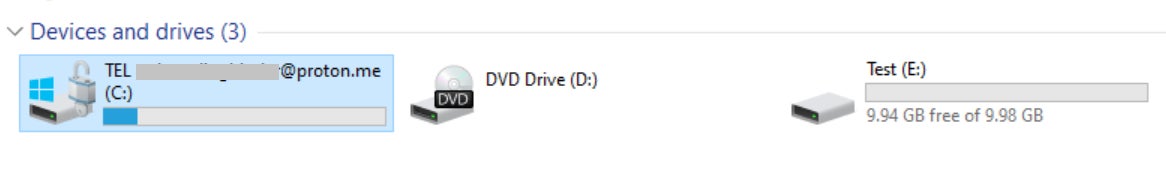

OSのバージョンが攻撃に適している場合、スクリプトは立ち上げ時のブート設定を変更し、BitLockerを使用してローカルドライブ全体の暗号化を試みます。スクリプトは、非ブートパーティション領域を縮小して新しいブートパーティションを作成し、OSのブートファイルを含む別のセクションを設定します。これは、後の段階で被害者がコンピュータを使えないようにすることを目的としています。また、被害者がファイルを復号できないように、BitLockerの暗号化キーを保護するためのプロテクターも削除していました。このスクリプトは、新しいブートパーティションのラベルを攻撃者の電子メールアドレスに変更し、被害者が攻撃者に連絡できるようにしていました。

図1:攻撃者のメールアドレスをドライブラベルに使用

悪意のあるスクリプトはその後、システムに関する情報と、後に侵害されたコンピュータで生成された暗号化キーを攻撃者が管理するサーバーに送信します。そして、攻撃の調査を妨げるためにログや各種ファイルを削除し、侵入の痕跡を隠します。

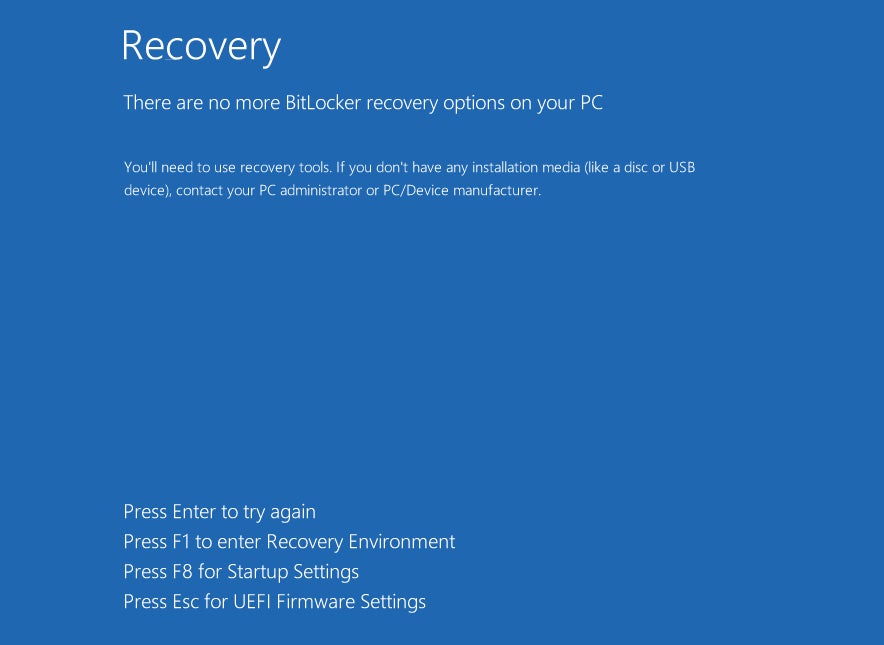

最終段階として、マルウェアはシステムを強制的にシャットダウンします。これは新しいブートパーティションによって可能になります。感染したコンピュータが立ち上がる際のBitLockerの画面には、「あなたのPCにはもうBitLockerの回復オプションはありません」と表示されます。

図2:強制シャットダウンの後に表示される、回復オプションのないBitLockerの画面

GERTチームはこの悪意のあるスクリプトを「ShrinkLocker」と名付けました。名前の由来には、攻撃者が暗号化されたファイルと共にシステムを正確に起動させるために不可欠な、パーティションのリサイズという特徴的な手順を強調する意味が込められています。

GERTのインシデントレスポンス スペシャリスト、クリスチャン・ソーザ(Cristian Souza)は、次のように述べています。「この件に関して特に懸念されるのは、本来データの盗難や流出のリスクを軽減するために設計されたBitLockerが、攻撃者によって悪用されているということです。セキュリティ対策がこのように武器化されたことは、皮肉なことです。BitLockerを使用している企業にとって、強固なパスワードの使用と回復キーを安全、確実に保管することは極めて重要です。定期的にオフラインにバックアップを行うことも不可欠な対策といえます」

■ カスペルスキー製品は、この脅威を次の検知名で検知・ブロックします。

Trojan.VBS.SAgent.gen

Trojan-Ransom.VBS.BitLock.gen

Trojan.Win32.Generic

■ このようなランサムウェアの感染を防ぐために、次の緩和策を推奨します:

・堅固で適切に設定されたセキュリティソフトウェアを使用して、BitLockerを悪用しようとする脅威をブロックする。

・MDR(Managed Detection and Response)を導入して、脅威をプロアクティブに検出する。

・ユーザー権限を適切に管理し、暗号化機能の不正な有効化やレジストリキーの変更を防止する。

・感染したシステムがパスワードや暗号化キーを攻撃者のドメインに自動で送信する可能性があるため、ネットワークトラフィックのログと監視を有効にし、GETリクエストとPOSTリクエストの両方をキャプチャする。

・VBScriptとPowerShellの実行イベントを監視し、ログに記録されたスクリプトとコマンドを外部リポジトリに保存することで、ローカルドライブが消去されても活動が継続できるようにする。

■ 詳細は、Securelistブログ(英語)「ShrinkLocker: Turning BitLocker into ransomware」でご覧いただけます。

https://securelist.com/ransomware-abuses-bitlocker/112643/

※ グローバル緊急対応チーム(Global Emergency Response Team、GERT、ガート)

Kasperskyでインシデント発生時のインシデントレスポンス、デジタルフォレンジック、マルウェア解析、インシデント発生後のセキュリティプロセスの改善を支援する活動を行っています。GERTは最新のサイバー脅威の傾向を把握し、統計データを基にした豊富なナレッジを保持しています。

■ Kaspersky について

Kasperskyは、1997年に設立されたグローバルで事業を展開するサイバーセキュリティ企業です。Kasperskyが有する深く高度な脅威インテリジェンスとセキュリティの専門性は、常に当社の革新的なセキュリティソリューションやサービスに反映され、世界中の企業、政府機関、重要インフラから個人のお客様までを保護しています。高度に進化するデジタル脅威に対抗するため、先進のエンドポイント保護製品をはじめ、多くのソリューションとサービスを包括するセキュリティポートフォリオを提供しています。当社のテクノロジーは、4億人以上のユーザーを保護し、22万の企業や組織の重要な資産を守る力になっています。詳しくは https://www.kaspersky.co.jp/ をご覧ください。

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像

- 種類

- 調査レポート

- ビジネスカテゴリ

- アプリケーション・セキュリティ

- ダウンロード