2021年上半期サイバーセキュリティレポートを公開~テレワーク環境を狙った攻撃とAndroid環境で動作するマルウェアを解説~

キヤノンマーケティングジャパン株式会社(代表取締役社長:足立正親、以下キヤノンMJ)は、2021年1月から6月(上半期)のマルウェア検出状況や最新のサイバー脅威動向の情報収集および分析結果を解説した、2021年上半期サイバーセキュリティレポートを公開しました。

このたび公開した2021年上半期レポートでは、これまでのマルウェアに特化していた内容から大幅に拡充し、サイバーセキュリティの脅威に関する幅広い情報を取り上げています。ぜひセキュリティ対策にお役立てください。

2021年上半期サイバーセキュリティレポート

【 https://eset-info.canon-its.jp/malware_info/special/detail/210922.html 】

サイバーセキュリティ情報局ホームページ

【 https://eset-info.canon-its.jp/malware_info/ 】

- トピック

昨年に続き2021年上半期も、国内で検出されたマルウェアの多くはWebブラウザー上で実行される脅威でした。検出数上位10種のうち8種を占めており、悪意のある広告を表示するJS/Adware.Agentが最多でした。マルウェア以外では、RDPやSMBのプロトコルを狙ったブルートフォース攻撃が多く検出されました。

・テレワーク環境を狙った攻撃

新型コロナウイルス感染症対策のため普及したテレワークにおいて、勤務先の環境にリモートアクセスするためにVPNの利用が拡大しました。それに伴いVPN機器の在庫が枯渇したことで旧型のVPN機器を利用するケースがあり、その脆弱性を悪用する攻撃が増加しています。

・Android環境で動作するマルウェア

Android端末を狙った脅威が増加傾向にあります。物流会社を装いSMSを悪用したURLリンクから、不正なアプリをインストールさせることで感染させるマルウェア「Flubot」がヨーロッパを中心に感染拡大しています。日本でも、感染を狙ったSMSが確認されています。

本レポートでは、上記のほか、米国で高額被害を出しているロマンス詐欺、暗号資産(仮想通貨)をマイニングするコインマイナーの検出状況、Exchange Serverに対するゼロデイ攻撃で確認されたWebShellについて解説しています。

- <“2021年上半期サイバーセキュリティレポート”の主な内容>

2021年上半期に国内で最も多く検出されたマルウェアであるJS/Adware.Agentは、悪意のある広告を表示させるアドウェアの汎用検出名で、Webサイト閲覧時に実行されます。本レポートでは、それに次ぐJS/Adware.Sculinst、HTML/Phishing.Agentを含めた国内検出数TOP3について、それぞれ検出数の推移や検出した国と地域などを解説しています。

マルウェア以外のネットワーク攻撃では、RDPやSMBのプロトコルを狙ったブルートフォース攻撃に加え、ポート番号やパスワードに対するブルートフォース攻撃が多く検出されています。また、RDP経由で侵入したPCに対してランサムウェアを感染させる事例も確認されています。メールの添付ファイルによる感染と異なり、感染するまで気づきにくいと考えられます。

国内で検出されたマルウェアのファイル形式別の割合は、NSIS形式(NullSoft社のスクリプト駆動型のWindows用インストールシステムで作成されたファイル)のマルウェアの検出数が増加しています。悪意のあるファイルを隠匿できるため、ランサムウェアや標的型攻撃に悪用されている事例があり、Formbookと呼ばれる情報窃取を行うマルウェアやコインマイナーなどが検出されています。

■ テレワーク環境を狙った攻撃

テレワークの普及に伴い、勤務先の環境にリモートアクセスするために利用が増加したVPN機器の脆弱性を悪用する攻撃が増加しています。

2021年7月、米英豪のサイバーセキュリティ当局およびFBIが、2020年と2021年に最も悪用された脆弱性情報を公開しました。その中で紹介されているFortinetの脆弱性CVE-2018-13379は、同社製品のSSL VPN機能で使用するWebポータルに関するパストラバーサルの脆弱性です。本脆弱性が悪用された場合、攻撃者は当該製品からSSL VPN接続を行うユーザー名やパスワードなどの情報を窃取した後、さらなる攻撃を行う可能性があります。

国内の大手ゲーム会社が2020年11月に、Ragnar Locker Ransomwareを使用する攻撃者グループから社内データの暗号化と盗み出されたデータ公開の“二重の脅迫”で身代金を要求された事例では、北米の現地法人が保有するVPN装置が攻撃を受けたことが発端となり、社内ネットワークへ侵入されたとされています。本事例のように、VPN機器の脆弱性はランサムウェア攻撃の初期の侵入経路として一般的になっていると考えられます。

■ Android環境で動作するマルウェア

SMSを悪用して、URLリンクから自身をインストールさせることで感染させるマルウェア「Flubot」は、Android環境で動作します。感染後は、端末内の連絡先情報を窃取し、自身の拡散を行うBotとしても機能します。主に物流会社のアプリを装っており、「DHL」「FedEx」「Correos」などが代表例として挙げられます。攻撃者はFlubotの更新を続けており、CloudflareやGoogleのDoH(DNS over HTTPS)を使用するといった変化以外にも攻撃対象とする国や地域の追加を行っています。DoHは、DNSリクエストをHTTPSプロトコル経由で暗号化するため、通信内容を確認することが難しく、ネットワーク管理者やセキュリティ製品からFlubotの通信内容を確認させないためにDoHを使い始めたと考えられます。

現在は主に海外で感染を拡大していますが、日本でも感染を狙ったSMSが確認されています。一般的に海外で流行したマルウェアは、遅れて日本へ入ってくるケースがあります。また、物流会社のアプリを模倣するというFlubotの戦略を真似ている「Not Flubot」「Teabot」などの名前が付けられたマルウェアも出てきており、流行したマルウェアによる攻撃は、亜種だけでなく便乗した攻撃が現れることがあるため注意が必要です。

■ 米国で3億4千万ドルの被害を出しているロマンス詐欺

FBIの下部組織であるIC3(米インターネット犯罪苦情申告センター)が発表したInternet Crime Report 2020によると、2020年も米国において信頼・ロマンス詐欺は猛威を振るっており、被害総額は6億ドルにも達し、1件当たりの被害額は2万5千ドルを超えています。また、FTC(米連邦取引委員会)の発表資料によると、2020年にFTCに報告されたロマンス詐欺の被害総額は3億4千万ドルで、2019年より約50%増加しています。

ロマンス詐欺の一般的な手口として、詐欺師はマッチングサイトやアプリで偽のプロフィールを登録し、SNSを通じて頻繁に連絡を取り、ターゲットと信頼関係を構築していきます。また、直接会えない理由付けのために、海外居住でステータスの高い仕事をしていると偽り、旅費や医療費、物品の購入、借金の返済などの理由でお金を要求してきます。最近では、「家族が新型コロナウイルスの自宅謹慎ルールを守らなかったとして拘束され、罰金を要求されているので立て替えてほしい」という事例もあるようです。

ロマンス詐欺は海外だけではなく日本でも被害が発生しています。翻訳ツールの発達、SNSやマッチングサイトの普及により、世界のどこからでも攻撃を仕掛けることが可能になっているのです。

■ 暗号資産(仮想通貨)の高騰とコインマイナーの検出状況

2021年上半期は、暗号資産の高騰に伴いコインマイナーの検出数が増加しました。前回暗号資産が高騰した2017、2018年は、Webブラウザー上でマイニングを行うJS/CoinMinerの検出数が急増しましたが、2021年の今回の暗号資産の高騰では、JS/CoinMinerの検出の大幅な増加は見られず、デスクトップ上でマイニングを行うWin64/CoinMinerなどの検出数が増加しました。

本レポートでは、コインマイナーの形式別の検出状況やWin64/CoinMiner PUA(望ましくない可能性があるアプリケーション; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)として検出された、正規のマイニングソフトを悪用していると思われる検体の動作例についても紹介しています。

■ Exchange Serverのゼロデイ脆弱性悪用後に設置されるWebShell

2021年上半期は、CVE-2021-26855(ProxyLogon)などExchange Serverの脆弱性を悪用するサイバー攻撃が多数確認されました。その攻撃の多くは、Exchange Serverに存在する複数の脆弱性を悪用することでWebShell(悪意のあるスクリプト)を設置し、これを介して任意のコードを実行するものでした。今回、ESET製品によって検出されるWebShellを介して、実際に任意のコードを実行する様子を紹介します。

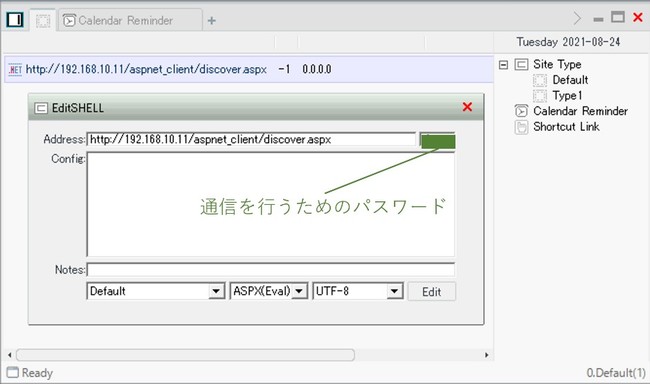

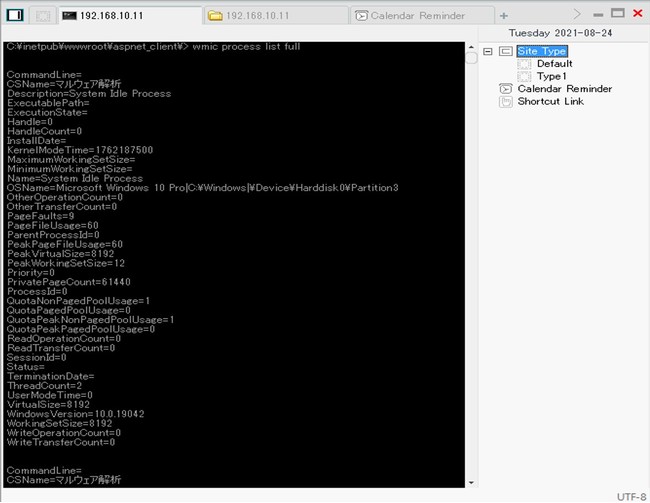

本解析では、攻撃対象として192.168.10.11の端末にWebサーバー(IIS)を構築し、“<ルートフォルダ>¥aspnet_client¥”にWebShell(discover.aspx)を保存しました。攻撃者側で実行したクライアントからは、攻撃対象に保存したWebShellのファイルパスと通信を行うためのパスワードを入力することで、WebShellへの接続が完了します。接続完了後には、WebShellを介して任意のコマンド実行などを行うことが可能となります。一例として、今回は標的の端末で実行中のプロセス情報を列挙しています。

WebShellのクライアント

WebShellのクライアント

WebShellを介して標的端末のプロセス情報を列挙している様子

WebShellを介して標的端末のプロセス情報を列挙している様子

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像