Netskope、最新の四半期版脅威レポートを発表

セキュアアクセスサービスエッジ(SASE)のリーディングカンパニーであるNetskope(以下ネットスコープ)の調査研究部門でありクラウド関連の脅威を中心に独自のリサーチを行うNetskope Threat Labsは、米国時間2024年10月29日、Netskopeプラットフォームで把握できる主な脅威に関する、四半期ごとの脅威概況レポート2024年10月版を発表しました。本レポートは2024年7月1日から10月1日の期間を対象とし、現在猛威を振るっている脅威に関する戦略的かつ実用的な情報を世界中の企業ユーザーに提供することを目的としています。

概要

-

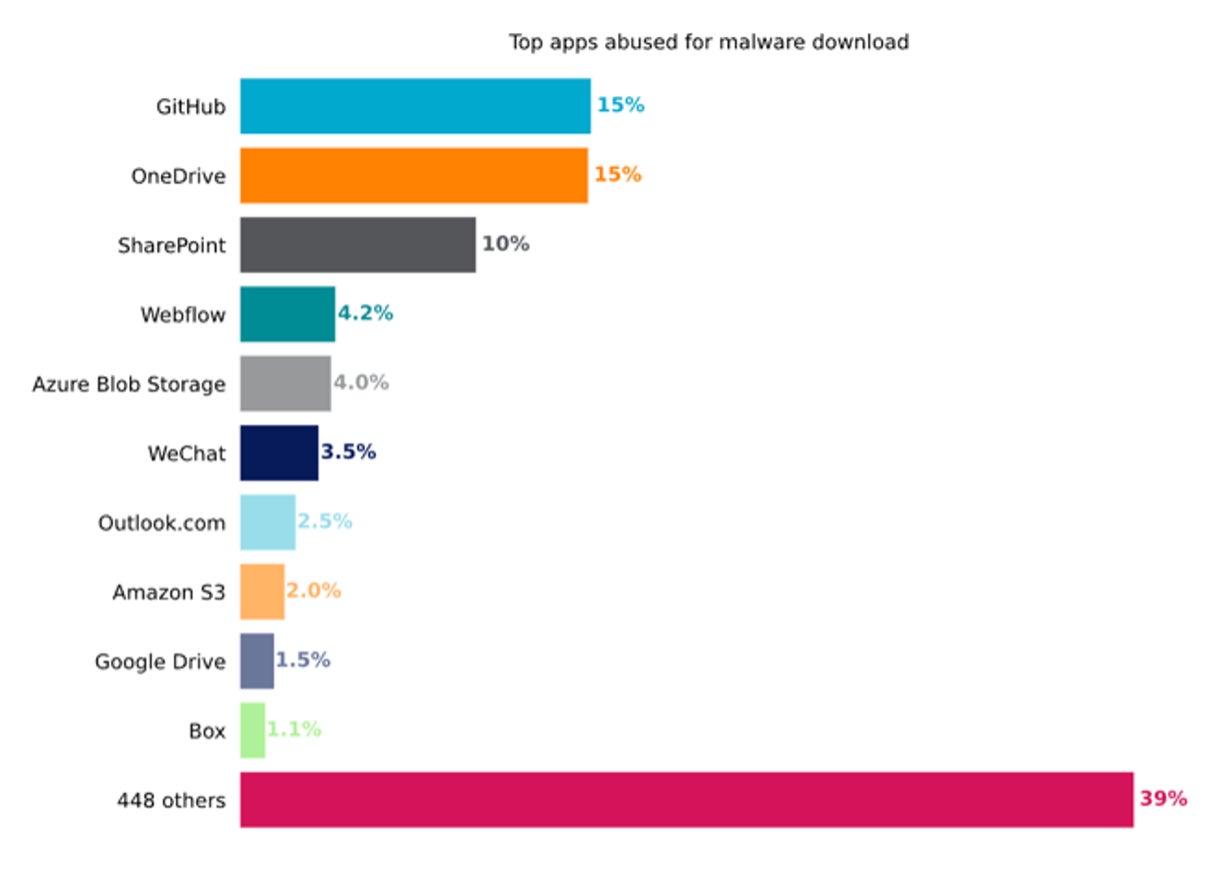

当該四半期、GitHubおよびOneDriveが、マルウェアのダウンロードに使用されたクラウドアプリのトップを占めました。GitHubが、主にポストエクスプロイトツールのダウンロードに使用された一方で、OneDriveはマルウェアそのものの配布に使用されていたことが明らかになりました。

-

当該四半期に活動が確認されたマルウェアファミリーの上位は、インフォスティーラーのAgentTeslaとRemcos RATでした。

クラウドを介したマルウェアの配布

攻撃者は、検知回避の目的のため、マルウェアの配布に一般的なクラウドアプリを使用しています。マルウェアの配布にクラウドアプリを利用することで、セキュリティコントロールが主にドメインブロックリストとURLフィルタリングに依拠している場合、またはクラウドトラフィックに対する検査を実施しない場合に、回避が可能になるためです。

攻撃者の成功率は、企業内で既に一般的に使用されているクラウドアプリを使用した場合に最も高くなります。Microsoft OneDriveとGitHubは、使用された割合においては同じですが、そこで見られる動きは異なります。GitHubは、ほとんどの場合にMimikatz、Impacketなどのポストエクスプロイトツールをダウンロードさせるために使用されます。一方OneDriveは、Bumblebee Loaderなど、主にマルウェアのペイロードそのものの配布に使用されました。

4位となったWebflowは、マルウェアのダウンロードに加え、このアプリを使用して作成されたフィッシングページの増加が最近確認されていることから注目されます。

以下のトップ10のリストには、攻撃者の手法、ユーザーの行動、企業ポリシーが反映されています。

活発なマルウェアファミリー

以下は、7月1日から10月1日の間にNetskopeがブロックしたマルウェアファミリーの上位です。

AgentTesla(インフォスティーラー):.NETベースのリモートアクセス型トロイの木馬で、ブラウザパスワードの窃取、キーストロークやクリップボードの取得など、数多くの機能を備えます。

NjRAT(RAT)(別名Bladabindi):リモートアクセス型トロイの木馬で、キーロギング、ブラウザ認証情報の窃取、被害者のカメラへのアクセス、ファイル操作など、数多くの機能を備えます。

Remcos(RAT):リモートアクセス型のトロイの木馬で、デバイスの遠隔制御に利用できる広範な機能を備え、多くの攻撃者が利用しています。

推奨事項

攻撃者は常に、検出を回避し、疑いを持たれずにマルウェアを配信しようと企てています。Netskope Threat Labsは、セキュリティ体制の定期的な見直しを通じた十分な防御の確保を推奨します。

-

マルウェアによるネットワークへの侵入を防ぐため、ウェブとクラウドのトラフィックをはじめとする、すべてのHTTPおよびHTTPSダウンロードの検査:Netskopeの次世代セキュアウェブゲートウェイ(SWG)では、あらゆるカテゴリーからのダウンロードとファイルタイプに適用される脅威防御ポリシーを設定できます。

-

セキュリティコントロールでZIPファイルなどの一般的なアーカイブファイルのリカーシブインスペクション行い、悪意あるコンテンツがないことを確認:Netskope Advanced Threat Protectionは、ISO、TAR、RAR、7Z、ZIPなど、アーカイブコンテンツのリカーシブインスペクションを行います。

-

実行可能ファイルやアーカイブなどの高リスクのファイルタイプについては、ダウンロード前に静的分析と動的分析の両方での検査:Netskope Advanced Threat Protectionでは、Patient Zero Prevention Policy使用し、徹底した検査の完了までダウンロードを保留できます。

-

組織内で使用されていないアプリからのダウンロードをブロックするポリシーを設定し、リスク対象領域を業務に必要なアプリやインスタンスだけに限定することで、リスクを低減できます。

-

組織で使用されていない既知のポストエクスプロイトツールのダウンロードをブロックし、承認されていないツールがダウンロードされた場合には、攻撃がすでに進行した段階にある可能性があるため、ハイリスクとして警報を発するポリシーの設定が有効です。

-

新しく登録および確認されたドメインからの危険性の高いファイルタイプのダウンロードは、すべてブロックすることでセキュリティを担保できます。

上記の推奨事項に加え、Remote Browser Isolation(RBI)技術を使用することで、新しく確認されたドメインや新しく登録されたドメインなど、ハイリスクのウェブサイトを訪問する必要がある場合に追加の保護策を講じることができます。

本レポートについて

Netskopeは世界中の何百万人ものお客様を脅威から守り、データを保護しています。本レポートに記載された情報は、事前の了承を得た上でNetskope Security Cloud プラットフォームで収集されたNetskope の一部のお客様の匿名化された使用データに基づいています。本レポートにはNetskopeの次世代セキュアウェブゲートウェイ(SWG)による検出に関する情報が含まれており、各脅威の影響の深刻度については考慮されていません。本レポートに示す統計は2024年7月1日から10月1日の期間に基づいています。統計には攻撃者の戦術、ユーザー行動、企業ポリシーが反映されています。

本レポートの完全版は、こちらからご覧いただけます。

本プレスリリースは、米国時間2024年10月29日に発表された脅威レポート(英語)をもとに作成しています。

Netskope Threat Labsについて

業界屈指のクラウド脅威およびマルウェア研究者が在籍するNetskope Threat Labsは、企業に悪影響を及ぼす最新のクラウド脅威に対する発見、分析および防御策の設計を行なっています。クラウドフィッシング、詐欺、マルウェア配信、コマンド&コントロール、データの抜き出しやデータの暴露など、クラウド関連の脅威に関する独自のリサーチと詳細な分析を用いることで、同ラボは、ネットスコープのお客様を悪意ある脅威アクターから守り、研究、助言、ベストプラクティスを通じてセキュリティの世界的コミュニティに貢献しています。同ラボはシリコンバレーを始めとする世界各地で企業の設立・経営に携わった経験を持つセキュリティ研究者やエンジニアによって率いられており、本社を拠点に世界中に展開しています。同ラボの研究者は、DefCon、BlackHat、RSAなどを含む最も権威あるセキュリティ会議に定期的に参加し、登壇者およびボランティアとして尽力しています。

Netskopeについて

SASEのグローバルリーダー企業であるNetskopeは、ゼロトラストとAI・MLのイノベーションを適用して、データ保護とサイバー脅威から組織を守ることを支援しています。高速で使いやすいNetskope Oneプラットフォームと特許取得済みゼロトラストエンジンは、場所を問わず、人、デバイス、データに最適なアクセスとリアルタイムのセキュリティを提供します。数千社のお客様が、Netskopeとその強力なNewEdgeネットワークを信頼し、リスクを削減し、あらゆるクラウド、ウェブ、プライベートアプリケーションのアクティビティにわたって比類のない可視性を獲得しています。これにより、セキュリティとパフォーマンスをトレードオフなしに実現しています。詳しくは、netskope.com/jpをご覧ください。

本件に関する報道関係者からのお問い合わせ先

Netskope 広報事務局 (合同会社NEXT PR内)

TEL: 03-4405-9537 FAX: 03-6739-3934

E-mail: netskopePR@next-pr.co.jp

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像