AmazonプライムデーはAmazon“クライム”デー? チェック・ポイントが、Amazonを装うフィッシング攻撃について警告

Amazon Japanの顧客を標的とした電子メールも確認される

• チェック・ポイント・リサーチ(Check Point Research、以下CPR)は、今年7月初頭の数日間に、Amazon関連のフィッシング攻撃が前月の一日平均と比べてすでに37%増加していることを確認しています。

• 昨年のAmazonプライムデーの期間中(2021年6月)には、フィッシングメールが前月比86%増加し、フィッシングURLは前月比16%増加しました。

• 2022年の6月中、「amazon」という単語に関連する約1,900個の新たなドメインが発見され、そのうち9.5%は悪意ある、または疑わしい、危険なドメインであることが判明しました。

• CPRは、Amazonカスタマーサービスを装った悪意あるなりすましの例や、Amazon Japanの偽ログインページの例などを公開しています。

明日7月12日に始まる毎年恒例のAmazonショッピングの祭典は、より大幅な値引きや多くのお買い得商品によって、例年通り大きな盛り上がりを見せることが期待されています。

オンラインショッピングを楽しむ人々は、1回限りのキャンペーンや年に一度のお買い得情報を早くも探し求め、来るべきサプライズに備えてネットの情報を注意深く観察しています。

サイバー犯罪者たちは明らかにこの傾向を把握しており、彼らなりの「来るべきサプライズ」に磨きをかけ、買い物客たちの興奮を悪用する準備を着々と進めています。Amazon関連のフィッシング詐欺は当然ながら年間を通じて発生しており、Amazon社は「なりすまし」に利用されるブランドの上位に位置しがちですが、それでもAmazonプライムデーの前後には必ずAmazon関連のフィッシングの増加が見られます。CPRはこのイベント期間に伴うサイバー犯罪について、開催の数週間前から開催期間中にわたり注意深くモニタリングを行っており、悪質なフィッシング攻撃<参考: https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-phishing/ >や偽のウェブサイトを警告するサインをすでにいくつも発見しています。

Eメールや偽URLを通じたフィッシング

CPRは、本年7月第1週の間にAmazon関連のフィッシング攻撃が6月の一日平均と比べて37%増加したことを確認しました。

また、調査チームは「amazon」という単語を含むドメインを新たに約1,900個発見し、そのうちの9.5%は悪意ある、あるいは疑わしい、危険なドメインであることを明らかにしました。

2021年におけるAmazonプライムデー前の数週間には新たに2,303個のAmazon関連のドメインが発見され、そのほとんど(78%)が危険なものであることが判明しています。昨年比較で減少の一因は、サイバー犯罪者たちがフィッシング目的のドメインを登録する際、検知を避けるために「amazon」という単語を完全に含めないことが一因であると、CPRの研究者たちは考えています。さらに、サイバー犯罪者は同じドメインを後で利用する可能性があるため、悪意があるとみなされる要素をドメインに含めることは望まないと考えられます。

“フィッシングURL”とは、Amazonの公式ページになりすましたウェブサイトのことです。ページは本物そっくりに作られており、その中でユーザーに認証情報などの情報を提供するよう要求します。

フィッシングメール<参考: https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-phishing/phishing-email/ >は、マルウェアの配布や個人情報窃取の手段として、フィッシングで最も一般的に使用されるメディアです。

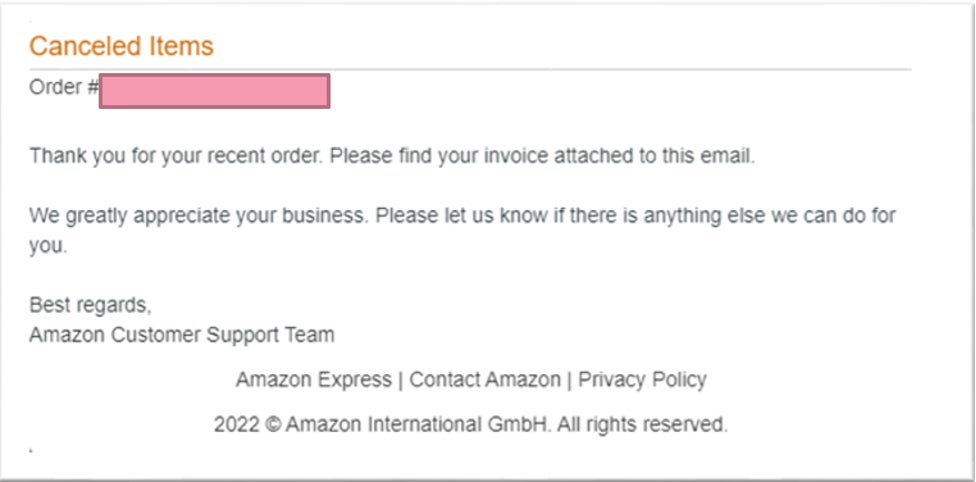

例1:

以下の電子メールには、支払いの問題によって注文がキャンセルされた旨が記載されています。しかし、このメールにはISOイメージファイルが添付されており、これを開くと受信者のコンピューターに実行可能なマルウェアドロッパーが残されます。

From: " Amazon Customer Support " <mail@amazonsupportlink[.]com>

(送信者:“Amazonカスタマーサポート”)

Subject: Order Canceled Unpaid INV #XXXXXXXXX

(件名:未払いによるご注文のキャンセル 送り状 #XXXXXXXXX)

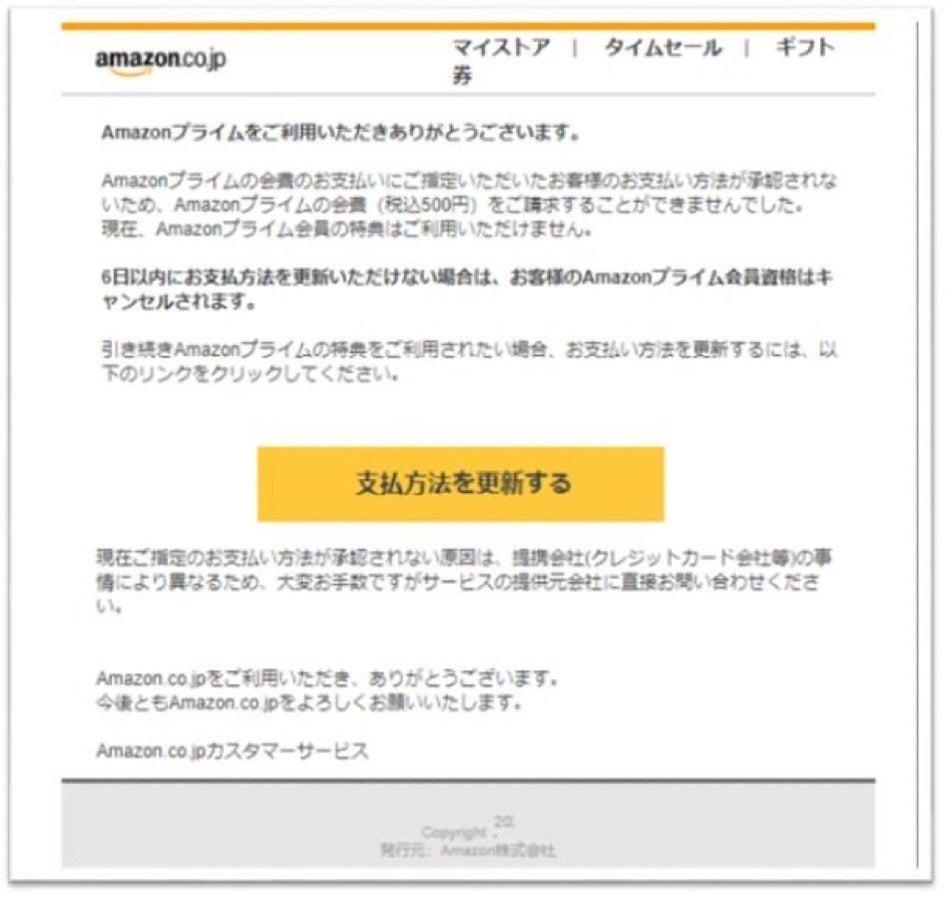

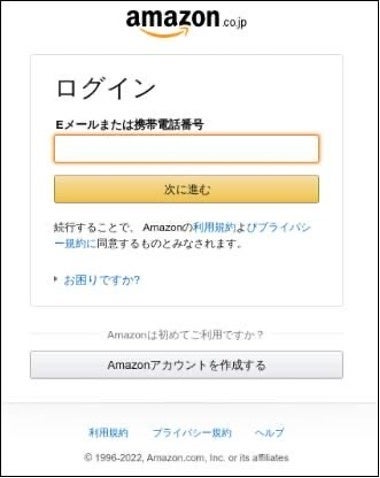

例2:

Amazon Japanの顧客を標的とした以下の電子メールは、支払い方法の更新のためにリンクをクリックするよう受信者に要求しています。このリンクは、実際には本物のサイトを模した偽のログインサイト(michaelcarunchiodmd[.]com/jp)へと被害者を誘導するものです。このサイトは現在停止されています。

送信者:Amazon(xg@jkhhwbfa[.]com)

件名:Amazon.co.jp: お支払い方法が承認されませんでした# XXX-XXXXXXX-XXXXXXX

フィッシングメールを見分けるには

フィッシング犯は、悪質なメールを正当なものに見せるために様々なテクニックを行使しますが、それらのテクニックを知っていればフィッシングを見分けることができ、攻撃を回避することができます。最もよく使われるテクニックは、次のような特徴によって見分けることができます。

偽のドメイン

フィッシングメールで最も一般的に使われるテクニックとして、一見すると本物に見えるそっくりなドメインや、信頼できるものに見える偽のドメインがあります。例えば、「boss@company(.)com」というアドレスの代わりに、フィッシングメールでは「boss@cornpany(.)com」や「boss@compаny(.)com」といったアドレスが使われます。前者では「m」の代わりに「rn」が使われ、後者ではラテン文字の「a」の代わりにキリル文字の「a」が使われています。これらのメールアドレスは本物に見えるかもしれませんが、まったく異なるドメインに属しており、サイバー攻撃者のコントロール下にある可能性が高いのです。

フィッシング犯は、偽物であるにもかかわらず一見信頼できそうなドメインを攻撃に用いることもあります。例えば、Netflixを名乗るメールであれば、「help@netflix-support(.)com」というアドレスが使われることが考えられます。一見Netflixの公式なアドレスに見えるかもしれませんが、必ずしもNetflixが所有しているわけでも、関係しているわけでもありません。

誤った文法や不自然なトーン

フィッシングメールの本文は、その言語に堪能な人物が書いたものではない場合がよくあります。つまり、こうしたメールには文法的に誤った文や、間違った言い回しの文が含まれていることがあるのです。正当な組織から送信される本物のメールには、こうしたミスが含まれることはまずありません。ですから、このような特徴はフィッシングの可能性を示す警告サインになるはずです。

フィッシングを見分けるもう一つの要素は、不自然な語調やトーンのメール本文です。会社や同僚たちの話し方や書き方には、一定の様式があります。もしもメールの文体がフォーマルすぎたり、逆にくだけすぎていたり、堅苦しかったり、送信者について少しでもおかしいと感じられる点があるならば、そのメールはフィッシングの可能性があります。

通常と異なる添付ファイル

一般に、フィッシングメールの目的は、受信者をだまして添付のマルウェアをコンピューターにダウンロードさせ、それを実行させることです。そのためには、実行可能なコードを実行できるファイルをメールに添付する必要があります。

そのためフィッシングメールには、通常とは異なるファイル、あるいは不審なファイルが添付されていることがあります。例えば、請求書と思われるファイルが圧縮ファイル(zipファイル)である場合や、添付のMicrosoft Office文書の内容を閲覧するためにマクロを有効にするよう求められる場合などです。これらに当てはまる場合、そのメールや添付ファイルは悪意あるものの可能性が高いと考えられます。

心理的トリック

フィッシングメールは、受信者にとって望ましくないこと(機密情報を渡す、マルウェアをインストールする、等)をさせるために作られたものです。その目的を果たすため、フィッシング犯は次のような心理的トリックを用いることがあります。

- 緊急性を感じさせる:一般的なフィッシングメールは受信者に対して、何かを今すぐ実行する必要がある、と伝えます。これは、急いでいる人ほどそのメールが怪しいかどうか、正当なものかどうかを考えない傾向にあるからです。

- 権威を利用する: ビジネスメール詐欺(Business email compromise、BECとも)やその他のスピアフィッシングメール< 参考: https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-spear-phishing/ >は、CEOなどの権威ある人物を装うのが一般的です。このような詐欺は、メール受信者が上司の命令に従おうとする傾向を利用しています。

- 恐怖と恐喝:フィッシングメールの中には、受信者が攻撃者の言うことに従わなければ盗んだ機密データを公開する、などといった脅しをかけるものもあります。受信者は恥をかくことや罰を受けることを恐れて、攻撃者に従ってしまうのです。

フィッシング犯は目的達成のために心理学を用いることについて、豊富な経験を持っています。もしもそのメールに少しでも威圧的なものを感じるなら、それはフィッシング攻撃かもしれません。

不審なリクエスト

フィッシングメールは、金銭や認証情報、その他の機密情報を盗むために作られています。通常とは異なる要求や不審なリクエストを含むメールは、それらがフィッシング攻撃の一部であるという証拠になるかもしれません。

フィッシング攻撃に気付いたら、どう対処するか

フィッシング攻撃によってどの程度の被害やコストが組織に生じるかは、組織の対応の迅速さと適切さにかかっています。フィッシングメールが疑われる場合には、以下の手順で対処してください。

- 返信したり、リンクをクリックしたり、添付ファイルを開いたりしない:フィッシング犯が望む行動は決して取ってはいけません。もしメールに不審なリンク、添付ファイル、要求が含まれるのであれば、決してクリックしたり、ファイルを開いたり、返信したりしないでください。

- ITやセキュリティの担当者にメールのことを報告する:フィッシング攻撃は一般的に分散型キャンペーンの一部として行われます。1人が詐欺に引っかかったからといって、全員が引っかかったとは限りません。ITやセキュリティのチームが一刻も早く調査を開始し、ダメージコントロールを行えるよう、メールについて担当者に報告しましょう。

- 不審な電子メールは削除する:然るべき部署に報告した後は、不審なメールを受信トレイから削除してください。これにより、あとから誤ってクリックしてしまう可能性を減らすことができます。

フィッシングメールから身を守るには

フィッシングメールは効果的かつ簡単に実行できるため、サイバー攻撃の代表的な手段の一つとなっています。フィッシングの一般的な手口を知り、フィッシング対策のベストプラクティス<参考: https://www.checkpoint.com/cyber-hub/threat-prevention/what-is-phishing/how-to-prevent-phishing-attacks/ >を知ることは重要ですが、最近のフィッシング攻撃は巧妙化しているため、その一部は警戒をすり抜けてしまうでしょう。Check PointのHarmony Email & Collaboration<参考: https://www.checkpoint.com/harmony/email-security/email-office/ >は、電子メールによるフィッシングの手口を可視化し、フィッシングからの保護を提供します。

フィッシングメールから組織を守る方法についてより詳細に知りたい方は、こちらから無料のデモ版についてお問合せください:info_jp@checkpoint.com、https://pages.checkpoint.com/harmony-email-and-office-demo.html

CheckPointResearchについて

CheckPointResearchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloudに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ:https://research.checkpoint.com/

Twitter:https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。チェック・ポイントのソリューションは、第5世代のサイバー攻撃からお客様を守り、マルウェア、ランサムウェアを含む多様な攻撃に対して業界トップクラスの捕捉率を誇っています。第5世代の脅威に対応するマルチレベルの統合セキュリティ・アーキテクチャInfinityにより、企業のクラウド、ネットワーク、モバイルデバイスが保有する情報を保護します。チェック・ポイントは、最も包括的かつ直感的なワンポイントコントロールのセキュリティ管理システムを提供し、10万を超えるあらゆる規模の企業および組織のセキュリティを維持しています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディアアカウント

・CheckPointBlog: https://blog.checkpoint.com

・CheckPointResearchBlog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像