チェック・ポイント・リサーチ、Apache Commons Textの脆弱性「Text4Shell」に関して技術的解析を公開

「CVE-2022-42889」はApache Commons Textのバージョン1.5から1.9に影響を及ぼす最新の脆弱性です。現在、Commons Text 1.10でパッチが適用されています。Apacheが以下のURLで推奨するように、サーバーにパッチを適用することをおすすめします。< https://lists.apache.org/thread/n2bd4vdsgkqh2tm14l1wyc3jyol7s1om >

Apache Commons Textとは

Apache Commonsは、再利用可能なJavaコンポーネントのあらゆる側面に焦点を当てたApacheのプロジェクトです。その中のコンポーネントであるApache Commons Textは、Stringsを扱うアルゴリズムに特化したライブラリになっています。以下のURLのリストに掲載されている2,500のプロジェクトを見れば分かるように、非常に幅広い用途で使われています。:Maven Repository: org.apache.commons » commons-text (Usages):https://mvnrepository.com/artifact/org.apache.commons/commons-text/usages?sort=popular

重大な脆弱性「CVE-2022-42889 (CVSS 9.8/10)」

2022年10月13日、Apache Commonsにおける新しい重大なゼロデイ脆弱性、「CVE-2022-42889」が公開されました。これは2021年の年末に起こった「Log4Shell」攻撃についての記憶をあらたにするものでした。(CVEの詳細はこちら: NVD - CVE-2022-42889 < https://nvd.nist.gov/vuln/detail/CVE-2022-42889 > )

この脆弱性のCVSS 3.1ベーススコアは9.8、深刻度は“CRITICAL”と評価されており、ベクターは“AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H”です。これは端的に言えば、ネットワーク経由での攻撃(リモートエクスプロイト)が可能であり、ターゲットの悪用が容易で、特定の権限を必要とせず、ユーザーの介在も不要であり、機密性、完全性、可用性が失われるリスクが高いことなどを意味します。

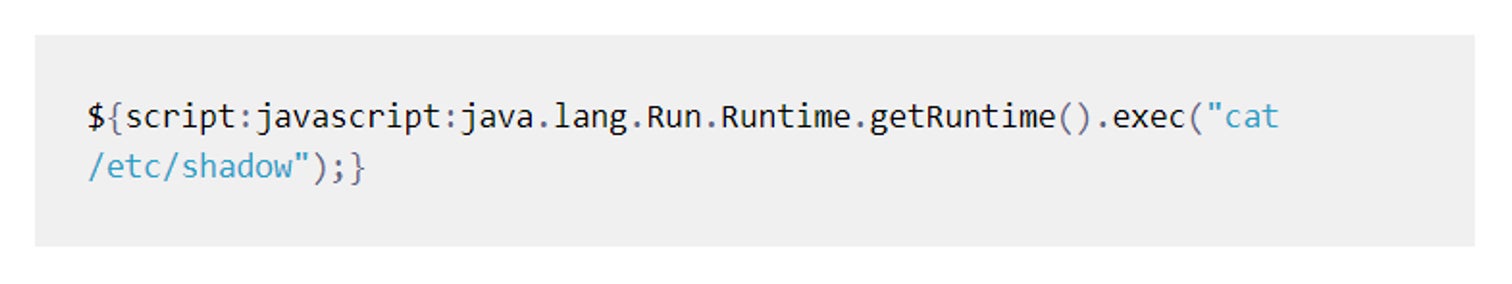

実際の脆弱性は、Commons Textの変数補完を行う機能の中にあります。この機能では「${prefix:name}」という式を用いてプロパティを評価したり、動的に展開したりすることができ、ここでの「prefix」は補完を行うorg.apache.commons.text.lookup.StringLookupのインスタンスを検索して場所を特定するために使用するものです。アプリケーションに含まれるデフォルトのインターポレータを使用すると、リモートでコードを実行される可能性があります。

脆弱性があるバージョンのCommons Textを含み、デフォルトのインターポレータを使用するアプリケーションは、信頼できない設定値が使用された場合、リモートでのコード実行と、リモートサーバーとの不要な通信との両方に対して脆弱になります(バージョン1.10.0では、安全でないインターポレータは無効化されています)。

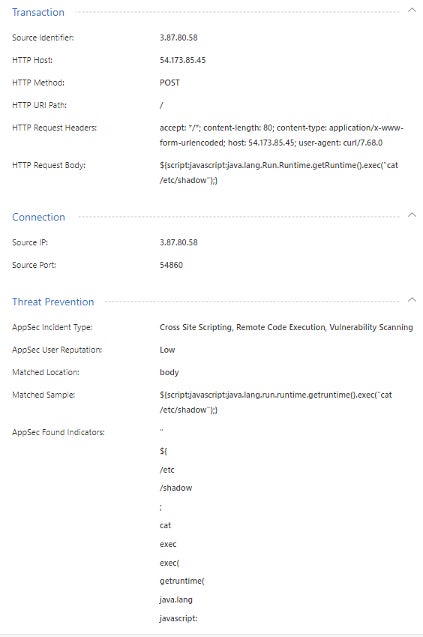

open-appsecを使用して、「Text4Shell」を先制的に防止する

open-appsec / CloudGuard AppSecの文脈的な機械学習エンジンは、従来のWAFソリューションが採用している古典的なシグネチャベースのアプローチではなく、シグネチャに一切依存しない最新の機械学習ベースのアプローチを採用することで、「Text4Shell」攻撃に対して(「Log4Shell」や「Spring4Shell」に対しても)先制的な防御を提供します。このエンジンはWebアプリケーションとAPIに、既知および未知の攻撃に対する最新鋭の効果的な防御を提供するものであり、K8s Ingressコントローラーをベースとした防御から仮想マシンベースのリバースプロキシ(NGINXへの統合など)まで、ほとんどの一般的なシナリオで展開することが可能です。

open-appsec / CloudGuard AppSecは、コンテキスト分析を使用して、ユーザーが通常どのようにWebアプリケーションを操作しているかを学習します。そして、この情報をもとに、通常の操作から外れたリクエストを自動的に検出し、これらのリクエストをさらに分析し、リクエストが悪意のあるものかどうかを決定します。

open-appsec / CloudGuard AppSecのContextual Machine Learning Engine < https://docs.openappsec.io/concepts/contextual-machine-learning > は、2つの異なる機械学習モデルで構成されています。

- オフラインで学習させた教師あり学習モデル。悪意あるもの、害のないもの両方を含む数百万のリクエストが入力されています。

- 保護された環境下でリアルタイムに構築されている教師なし学習モデル。このモデルは、環境特有のトラフィックパターンを使用しています。

サイバー攻撃に対して先制的に防御することは非常に重要です。なぜなら、脆弱性は公表される前から悪意ある主体に知られている可能性があり、なおかつ「脆弱性の窓」という言葉もあるように、当然ながらパッチを適用することは誰にとっても時間がかかるからです。

刻々と変化している脅威の状況に対応するためには、新しい発想による新たなツールをセキュリティ戦略に取り入れることが不可欠になっています。open-appsec < https://www.openappsec.io/ > / CloudGuard AppSecは、WebサイトやAPIへのHTTPリクエストを継続的に分析し学習する機械学習エンジンを搭載した、完全自動のWebアプリケーションおよびAPIのセキュリティソリューションです。

一般的なゼロデイ攻撃の防止策について、そしてopen-appsecがどのように防止を実現しているかについて、詳しい情報はこちらのブログ「Zero day attack prevention < https://www.openappsec.io/post/zero-day-attack-prevention > 」をご覧ください。

本プレスリリースは、米国時間2022年10月20日に米国本社で発表されたブログ< https://blog.checkpoint.com/2022/10/20/ask-your-waf-vendor-do-you-block-text4shell-cve-2022-42889-zero-day-attack/ >(英語)を元に作成されました。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像