チェック・ポイント・リサーチ、6年前からEmotet、Formbookなどの展開に利用されてきたソフトウェアサービス「TrickGate」を特定

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、脅威アクターがEDR(エンドポイント検知&レスポンス)セキュリティを回避するのを過去6年以上にわたり支援してきたライブソフトウェアサービスの存在を特定しました。CPRは過去2年間だけでも週に数百件もの攻撃を記録しました。TrickGateは変幻自在に定期的に変化するため、長年、発見を回避してきました。TrickGateを使用することで悪意ある攻撃者たちは最小限の影響でより簡単にマルウェアを拡散することができます。

Emotetなど悪名高いマルウェアを裏で支援してきた「TrickGate」

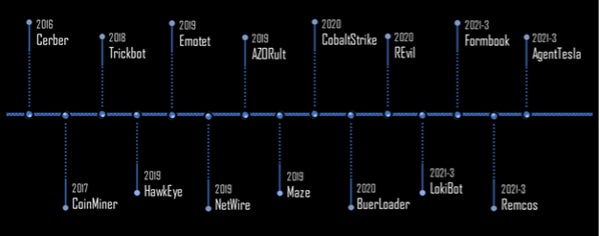

TrickGateと名付けられたこのサービスの利用者には、Emotet(エモテット)やFormbook、REvil、Mazeなどの有名な脅威アクターたちも含まれています。

同サービスを使用することで、悪意ある攻撃者たちは最小限の影響だけでより簡単にマルウェアを拡散することができます。過去2カ月間に最も多く使用されたマルウェアファミリーはFormbookで、追跡対象の42%を占めています。FormbookはCPRが発表した2022年12月版のGlobal Threat Index(世界脅威インデックス)< https://prtimes.jp/main/html/rd/p/000000172.000021207.html >にて国内企業・組織の25%に影響を与え、最も活発だったマルウェアだと報告されています。他にも利用者には、2022年に国内で猛威をふるったEmotetに加え、Cerber、Trickbot、Maze、REvil、Cobalt Strike、AZORult、FormBook、AgentTeslaなどの有名な脅威アクターが含まれています。

TrickGateが引き起こした被害

CPRは過去2年間、1週間あたり40~650件もの攻撃が発生したことを確認しています。主にターゲットにされたのは製造業ですが、他にも教育、保健医療、金融、営利企業などが挙げられます。攻撃の発生地域は世界中に分散していますが、台湾とトルコに攻撃が集中する傾向が強まっています。

攻撃フロー

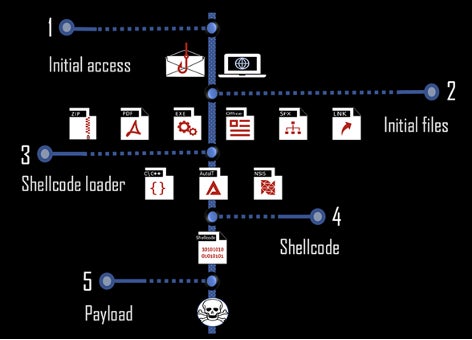

TrickGateに使用されるパッカーのラッパーは年々変化していますが、シェルコードの中の主要な構成要素は現在も使われ続けています。攻撃フローには様々な形態があります。シェルコードはTrickGateが使用するパッカーのコアとなるものですが、有害な命令やコードを解読し、新たなプロセスにこっそり注入する役割を担っています。

悪意あるプログラムは暗号化され、保護されたシステムを迂回するために設計された特別なルーチンでパックされるため、多くの場合は静的ペイロードも実行時のペイロードも検出することができません。

CPRは、このソフトウェアサービスの所属を明確に把握することができませんでした。CPRはサービスを利用している顧客の顔ぶれから、ロシア語圏の地下組織ではないかと推測しています。

チェック・ポイントのマルウェアリサーチ&プロテクション担当グループマネージャー、ジブ・フエン(Ziv Huyan)は次のように述べています。

「TrickGateは変装の達人です。その多種多様な属性から、『Emotet’s packer(エモテットのパッカー)』『new loader(新しいローダー)』『Loncom』『NSIS-based crypter(NSISベースの暗号化装置)』など多くの名前が付けられています。私たちはこれまでの研究をもとに点と点を結び付け、サービスとして提供されていると思われる1つのオペレーションを、高い信憑性をもって指し示すことができました。

近年、多くの脅威アクターが防御システムを克服するためのツールとしてTrickGateを選択しているという事実は、注目に値します。簡単に言えば、TrickGateは実に見事な変装と回避のテクニックを持っているのです。私たちは、様々なコード言語や異なるファイルタイプによって書かれたTrickGateの出現を監視してきました。しかし、核となるフローは比較的安定しており、6年前と同じ技術が、現在も使われているのです」

本リリースは米国時間2023年1月30日に発表されたCPRのブログ < https://research.checkpoint.com/2023/following-the-scent-of-trickgate-6-year-old-packer-used-to-deploy-the-most-wanted-malware/ > (英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

・ブログ: https://research.checkpoint.com/

・Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

Emotetなど悪名高いマルウェアを裏で支援してきた「TrickGate」

TrickGateと名付けられたこのサービスの利用者には、Emotet(エモテット)やFormbook、REvil、Mazeなどの有名な脅威アクターたちも含まれています。

同サービスを使用することで、悪意ある攻撃者たちは最小限の影響だけでより簡単にマルウェアを拡散することができます。過去2カ月間に最も多く使用されたマルウェアファミリーはFormbookで、追跡対象の42%を占めています。FormbookはCPRが発表した2022年12月版のGlobal Threat Index(世界脅威インデックス)< https://prtimes.jp/main/html/rd/p/000000172.000021207.html >にて国内企業・組織の25%に影響を与え、最も活発だったマルウェアだと報告されています。他にも利用者には、2022年に国内で猛威をふるったEmotetに加え、Cerber、Trickbot、Maze、REvil、Cobalt Strike、AZORult、FormBook、AgentTeslaなどの有名な脅威アクターが含まれています。

(画像1)TrickGateの年表

(画像1)TrickGateの年表

TrickGateが引き起こした被害

CPRは過去2年間、1週間あたり40~650件もの攻撃が発生したことを確認しています。主にターゲットにされたのは製造業ですが、他にも教育、保健医療、金融、営利企業などが挙げられます。攻撃の発生地域は世界中に分散していますが、台湾とトルコに攻撃が集中する傾向が強まっています。

攻撃フロー

TrickGateに使用されるパッカーのラッパーは年々変化していますが、シェルコードの中の主要な構成要素は現在も使われ続けています。攻撃フローには様々な形態があります。シェルコードはTrickGateが使用するパッカーのコアとなるものですが、有害な命令やコードを解読し、新たなプロセスにこっそり注入する役割を担っています。

悪意あるプログラムは暗号化され、保護されたシステムを迂回するために設計された特別なルーチンでパックされるため、多くの場合は静的ペイロードも実行時のペイロードも検出することができません。

(画像2)TrickGateの攻撃フロー

(画像2)TrickGateの攻撃フロー

CPRは、このソフトウェアサービスの所属を明確に把握することができませんでした。CPRはサービスを利用している顧客の顔ぶれから、ロシア語圏の地下組織ではないかと推測しています。

チェック・ポイントのマルウェアリサーチ&プロテクション担当グループマネージャー、ジブ・フエン(Ziv Huyan)は次のように述べています。

「TrickGateは変装の達人です。その多種多様な属性から、『Emotet’s packer(エモテットのパッカー)』『new loader(新しいローダー)』『Loncom』『NSIS-based crypter(NSISベースの暗号化装置)』など多くの名前が付けられています。私たちはこれまでの研究をもとに点と点を結び付け、サービスとして提供されていると思われる1つのオペレーションを、高い信憑性をもって指し示すことができました。

近年、多くの脅威アクターが防御システムを克服するためのツールとしてTrickGateを選択しているという事実は、注目に値します。簡単に言えば、TrickGateは実に見事な変装と回避のテクニックを持っているのです。私たちは、様々なコード言語や異なるファイルタイプによって書かれたTrickGateの出現を監視してきました。しかし、核となるフローは比較的安定しており、6年前と同じ技術が、現在も使われているのです」

本リリースは米国時間2023年1月30日に発表されたCPRのブログ < https://research.checkpoint.com/2023/following-the-scent-of-trickgate-6-year-old-packer-used-to-deploy-the-most-wanted-malware/ > (英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

・ブログ: https://research.checkpoint.com/

・Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像