チェック・ポイント・リサーチ、開戦1年を経たロシア・ウクライナ戦争に関連するサイバー攻撃の統計結果を発表、「史上初の大規模なハイブリッド戦争」と指摘

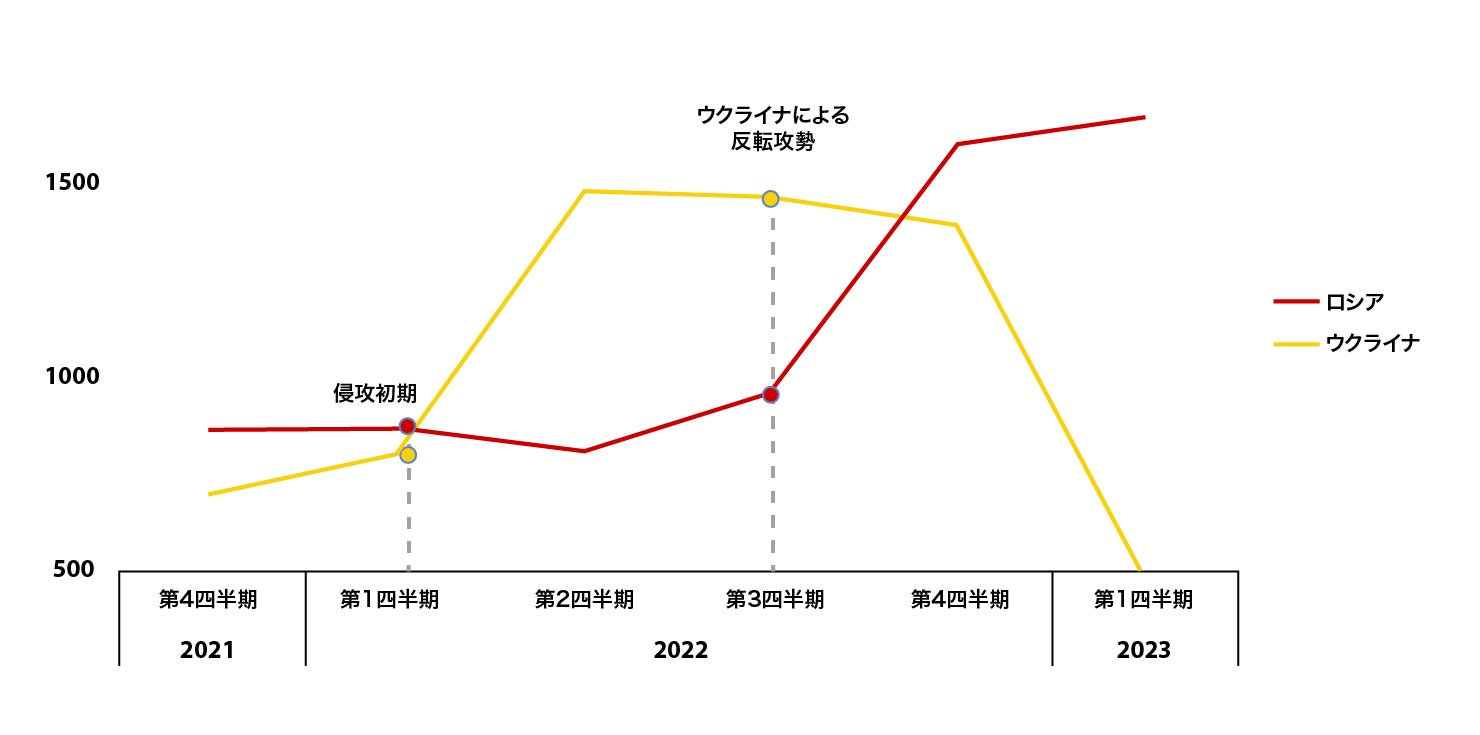

2022年9月を境にウクライナに対する1組織当たりのサイバー攻撃数の週平均は44%減少した半面、特定のNATO諸国に対するサイバー攻撃数の週平均は増加

包括的なサイバーセキュリティソリューションプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、開戦から1年を経たロシア・ウクライナ戦争に関連するサイバー攻撃に関する統計結果を発表しました。

ハイライト

ロシアによるウクライナ侵攻から1年、CPRは2022年の9月を紛争に関連したサイバー攻撃のターニングポイントとしました。

2022年3月~9月と2022年10月~2023年2月を比較では、以下のような結果になりました。

史上初の大規模なハイブリッド戦争

2022年2月のロシアによるウクライナ侵攻は過去1年間で最も影響力の大きな地政学的事件でした。この紛争は、過去数十年間の欧州における最も悲惨な軍事衝突となり、ロシアの軍事力や指導的国家としての地位、ロシアと欧米諸国の力の均衡、欧州諸国の外部エネルギー依存、燃料価格や経済への世界的影響など、諸問題に新たな光を当てています。

サイバーセキュリティ分野でも影響が確認されています。今回の紛争はサイバー領域をも戦線に含む、史上初の大規模なハイブリッド戦争であるためです。私たちはサイバー空間における戦争の二次的損害について多くの教訓を得ています。例えば、破壊的マルウェアの有効性や戦時下のサイバー活動の帰属、攻撃活動が国家主導のサイバー攻撃・ハクティビズム・サイバー犯罪 < https://home.treasury.gov/news/press-releases/jy1256 > のいずれに該当するか、サイバー上の敵対行為と防衛協定への影響、サイバー作戦の戦術的戦争への寄与能力と必要な準備などです。いくつかの分野ではすでにグローバルな影響が表れています。

ワイパー型マルウェアの台頭

標的システムの運用を妨害するワイパー型マルウェアへの認識も、戦争によって大きく変化しました。ワイパー型マルウェアは、この1年間、紛争激化に伴い東欧に限らずあらゆる地域でより頻繁に使用されています。

ロシアのウクライナ侵攻初期には、ロシアと提携する脅威アクターによるウクライナへの破壊的なサイバー攻撃が大幅に増加しました。2月の地上侵攻前夜、3つのワイパー型マルウェア < https://www.malwarebytes.com/blog/threat-intelligence/2022/03/hermeticwiper-a-detailed-analysis-of-the-destructive-malware-that-targeted-ukraine > が展開されました。4月には2016年の攻撃で使用されたマルウェア「Industroyer」の新バージョンが、ウクライナの電力網への攻撃に使用されました。ウクライナではこの1年足らずの間に少なくとも9種類のワイパー型マルウェアが展開されました。その多くはロシアの様々な情報機関によって個別に開発 され、異なるデータ破壊や回避メカニズムを採用しています。

ロシア系ハクティビスト集団「From Russia With Love(FRwL)」は、ウクライナに対しランサムウェア「Somnia」 を展開しました。またマルウェア「CryWiper」はロシアの自治体や裁判所に対し展開 されました。ワイパー型マルウェアは他地域にも広がり、イラン帰属のグループはアルバニアを攻撃し 、謎のワイパー型マルウェア「Azov 」が世界中に拡散しました。

サイバー分野での多角的な取り組み

ウクライナへの攻撃を振り返ると、攻撃的なサイバー活動には社会全体に損害を与えるものと、より精密で実際の戦闘と連携した攻撃があります。ウクライナへの地上侵攻直前のViasat社に対する攻撃は、ウクライナ軍などにサービスを提供する通信衛星妨害を狙ったものです。攻撃にはワイパー型マルウェア「AcidRain」が使用され、数万台のシステムのインターネット接続を遮断するよう設定されていました。キーウのテレビ塔にロシアのミサイルが命中した際にも、その影響強化のためサイバー攻撃が行われました。

高精度な戦術的サイバー攻撃には綿密な準備と計画が必要です。ロシア軍が長期的な作戦を準備しなかったことは証拠が示唆しています。ロシアのサイバー作戦は、Viasat への攻撃のように、初期には明確な戦術的目標を持つ緻密な攻撃でしたが、4月以降は変化しています。初期の特徴だった複数の新ツールやワイパー型マルウェア <は、その後既存の攻撃ツールや戦術に代わり、攻撃目的は検知した機会の素早い悪用となりました。

CPRのデータでは、冒頭ハイライトに示したように、9月以降のウクライナ国内のサイバー攻撃回数は大きく減少し、NATO加盟国に対するサイバー攻撃は大幅に増加しました。これはロシアや提携するグループの手口と優先順位の変化を示し、彼らの関心がウクライナから、同国を支援するNATO諸国へと移ったためです。

ハクティビズムの出現

サイバー上の敵対行為に対する昨年のウクライナの対応は改善を見せ、イギリスの情報・サイバーセキュリティ機関のトップは「歴史上最も効果的な防衛的サイバー活動」と評しました < https://www.economist.com/by-invitation/2022/08/18/the-head-of-gchq-says-vladimir-putin-is-losing-the-information-war-in-ukraine > 。理由の1つは、ウクライナが2014年以降受けてきた度重なるサイバー攻撃にあります。例えば、2022年3月の「Industroyer2」による攻撃の影響は、2016年と比べ限定的でした。ウクライナは外国政府や民間企業から多額の支援を受け < https://zetter.substack.com/p/security-firms-aiding-ukraine-during > 、ITインフラの多くを迅速にクラウドに移行、データセンターを戦闘地域から物理的に遠ざけ、サービスプロバイダーによる追加の保護レイヤーを得ています。

ボランティアのITスペシャリストによる部隊「ウクライナIT軍」を設立・運営も、ハクティビズムの様相を一変させました。以前のハクティビズムの特徴は個人間の緩やかな協力とアドホックな連携でしたが、新しいハクティビスト集団は組織と統制のレベルを緊密化し軍隊のような作戦を実行しています。反ロシアのハクティビストはこの一年を通じ、インフラや金融機関および政府機関に活発に影響を与えてきました。

CPRのデータでは、2022年9月以降、ロシア国内の組織、特に政府機関や軍事部門への攻撃は大幅な増加が見られます。

新手のハクティビスト集団の多くは、いずれかの政府のシナリオと連携した明確で一貫性ある政治イデオロギーを持ちます。親ロシア派ハクティビストは、ウクライナを主な標的とした活動から、近隣NATO加盟国やその他西側同盟国へと焦点を変えています。ハッカー集団「キルネット」は、アメリカ国内の医療機関や病院、空港など重要インフラを標的に標的型DDoS攻撃を行いました。ロシア系ハクティビスト集団「NoName057(16)」は、チェコの大統領選挙を標的にしました < https://blog.checkpoint.com/2023/01/19/russia-affiliated-noname05716-hacktivist-group-puts-2023-czech-presidential-election-on-the-spot/ > 。一部のサイバー犯罪組織は、国家的活動への参加と、犯罪行為の縮小を余儀なくされました。ロシア企業への攻撃が増加し、ロシアは政府活動や政治的ハクティビズム、犯罪行為などによる未曽有のハッキングの波を受けて苦境に立たされています。国民国家による活動、ハクティビズム、サイバー犯罪はより区別が難しくなっています。

様々な国民国家のアクターも、利益のため戦争を利用しました。CPRの報告 < https://research.checkpoint.com/2022/state-sponsored-attack-groups-capitalise-on-russia-ukraine-war-for-cyber-espionage/ > では、異なるAPTグループが紛争の初期段階から複数のキャンペーンを実施し、進行中のロシアとウクライナの紛争を利用しています。他の国々はロシアの国有防衛機関を標的とし、ロシアでのスパイ活動を強化しました。サイバー犯罪組織「Cloud Atlas」はロシアとベラルーシの事業体 < https://research.checkpoint.com/2022/cloud-atlas-targets-entities-in-russia-and-belarus-amid-the-ongoing-war-in-ukraine/ > を継続的に狙っています。

今後の展望

既に私たちは、ロシアとウクライナの紛争が複数の分野でサイバー戦術に影響を与えたことを確認しています。戦争が続く限り、その動向が他の地域や領域にも影響を与え続けることは疑いありません。

本プレスリリースは、米国時間2023年2月21日に発表されたブログ(英語)< https://blog.checkpoint.com/2023/02/21/the-russian-ukrainian-war-one-year-later/ > をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud < https://www.checkpoint.com/infinity-vision/threatcloud/ > に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel:03-4405-9537 Fax:03-4332-2354

E-mail: checkpointPR@next-pr.co.jp

ハイライト

ロシアによるウクライナ侵攻から1年、CPRは2022年の9月を紛争に関連したサイバー攻撃のターニングポイントとしました。

2022年3月~9月と2022年10月~2023年2月を比較では、以下のような結果になりました。

- ウクライナに対する1組織当たりのサイバー攻撃数の週平均は1,555回から877回へと推移し、44%減少

- ロシア連邦に対する1組織当たりのサイバー攻撃数の週平均は1,505回から1,635回へと推移し、9%増加

- 特定のNATO諸国に対するサイバー攻撃数の週平均は、以下のように増加

- イギリスとアメリカに対するサイバー攻撃はそれぞれ11%増と6%増で、両国ともにわずかに増加

- エストニア、ポーランド、デンマークに対するサイバー攻撃は、それぞれ57%増、31%増、31%増といずれも急激な伸び

史上初の大規模なハイブリッド戦争

2022年2月のロシアによるウクライナ侵攻は過去1年間で最も影響力の大きな地政学的事件でした。この紛争は、過去数十年間の欧州における最も悲惨な軍事衝突となり、ロシアの軍事力や指導的国家としての地位、ロシアと欧米諸国の力の均衡、欧州諸国の外部エネルギー依存、燃料価格や経済への世界的影響など、諸問題に新たな光を当てています。

サイバーセキュリティ分野でも影響が確認されています。今回の紛争はサイバー領域をも戦線に含む、史上初の大規模なハイブリッド戦争であるためです。私たちはサイバー空間における戦争の二次的損害について多くの教訓を得ています。例えば、破壊的マルウェアの有効性や戦時下のサイバー活動の帰属、攻撃活動が国家主導のサイバー攻撃・ハクティビズム・サイバー犯罪 < https://home.treasury.gov/news/press-releases/jy1256 > のいずれに該当するか、サイバー上の敵対行為と防衛協定への影響、サイバー作戦の戦術的戦争への寄与能力と必要な準備などです。いくつかの分野ではすでにグローバルな影響が表れています。

ワイパー型マルウェアの台頭

標的システムの運用を妨害するワイパー型マルウェアへの認識も、戦争によって大きく変化しました。ワイパー型マルウェアは、この1年間、紛争激化に伴い東欧に限らずあらゆる地域でより頻繁に使用されています。

ロシアのウクライナ侵攻初期には、ロシアと提携する脅威アクターによるウクライナへの破壊的なサイバー攻撃が大幅に増加しました。2月の地上侵攻前夜、3つのワイパー型マルウェア < https://www.malwarebytes.com/blog/threat-intelligence/2022/03/hermeticwiper-a-detailed-analysis-of-the-destructive-malware-that-targeted-ukraine > が展開されました。4月には2016年の攻撃で使用されたマルウェア「Industroyer」の新バージョンが、ウクライナの電力網への攻撃に使用されました。ウクライナではこの1年足らずの間に少なくとも9種類のワイパー型マルウェアが展開されました。その多くはロシアの様々な情報機関によって個別に開発 され、異なるデータ破壊や回避メカニズムを採用しています。

ロシア系ハクティビスト集団「From Russia With Love(FRwL)」は、ウクライナに対しランサムウェア「Somnia」 を展開しました。またマルウェア「CryWiper」はロシアの自治体や裁判所に対し展開 されました。ワイパー型マルウェアは他地域にも広がり、イラン帰属のグループはアルバニアを攻撃し 、謎のワイパー型マルウェア「Azov 」が世界中に拡散しました。

サイバー分野での多角的な取り組み

ウクライナへの攻撃を振り返ると、攻撃的なサイバー活動には社会全体に損害を与えるものと、より精密で実際の戦闘と連携した攻撃があります。ウクライナへの地上侵攻直前のViasat社に対する攻撃は、ウクライナ軍などにサービスを提供する通信衛星妨害を狙ったものです。攻撃にはワイパー型マルウェア「AcidRain」が使用され、数万台のシステムのインターネット接続を遮断するよう設定されていました。キーウのテレビ塔にロシアのミサイルが命中した際にも、その影響強化のためサイバー攻撃が行われました。

高精度な戦術的サイバー攻撃には綿密な準備と計画が必要です。ロシア軍が長期的な作戦を準備しなかったことは証拠が示唆しています。ロシアのサイバー作戦は、Viasat への攻撃のように、初期には明確な戦術的目標を持つ緻密な攻撃でしたが、4月以降は変化しています。初期の特徴だった複数の新ツールやワイパー型マルウェア <は、その後既存の攻撃ツールや戦術に代わり、攻撃目的は検知した機会の素早い悪用となりました。

CPRのデータでは、冒頭ハイライトに示したように、9月以降のウクライナ国内のサイバー攻撃回数は大きく減少し、NATO加盟国に対するサイバー攻撃は大幅に増加しました。これはロシアや提携するグループの手口と優先順位の変化を示し、彼らの関心がウクライナから、同国を支援するNATO諸国へと移ったためです。

ハクティビズムの出現

サイバー上の敵対行為に対する昨年のウクライナの対応は改善を見せ、イギリスの情報・サイバーセキュリティ機関のトップは「歴史上最も効果的な防衛的サイバー活動」と評しました < https://www.economist.com/by-invitation/2022/08/18/the-head-of-gchq-says-vladimir-putin-is-losing-the-information-war-in-ukraine > 。理由の1つは、ウクライナが2014年以降受けてきた度重なるサイバー攻撃にあります。例えば、2022年3月の「Industroyer2」による攻撃の影響は、2016年と比べ限定的でした。ウクライナは外国政府や民間企業から多額の支援を受け < https://zetter.substack.com/p/security-firms-aiding-ukraine-during > 、ITインフラの多くを迅速にクラウドに移行、データセンターを戦闘地域から物理的に遠ざけ、サービスプロバイダーによる追加の保護レイヤーを得ています。

ボランティアのITスペシャリストによる部隊「ウクライナIT軍」を設立・運営も、ハクティビズムの様相を一変させました。以前のハクティビズムの特徴は個人間の緩やかな協力とアドホックな連携でしたが、新しいハクティビスト集団は組織と統制のレベルを緊密化し軍隊のような作戦を実行しています。反ロシアのハクティビストはこの一年を通じ、インフラや金融機関および政府機関に活発に影響を与えてきました。

CPRのデータでは、2022年9月以降、ロシア国内の組織、特に政府機関や軍事部門への攻撃は大幅な増加が見られます。

新手のハクティビスト集団の多くは、いずれかの政府のシナリオと連携した明確で一貫性ある政治イデオロギーを持ちます。親ロシア派ハクティビストは、ウクライナを主な標的とした活動から、近隣NATO加盟国やその他西側同盟国へと焦点を変えています。ハッカー集団「キルネット」は、アメリカ国内の医療機関や病院、空港など重要インフラを標的に標的型DDoS攻撃を行いました。ロシア系ハクティビスト集団「NoName057(16)」は、チェコの大統領選挙を標的にしました < https://blog.checkpoint.com/2023/01/19/russia-affiliated-noname05716-hacktivist-group-puts-2023-czech-presidential-election-on-the-spot/ > 。一部のサイバー犯罪組織は、国家的活動への参加と、犯罪行為の縮小を余儀なくされました。ロシア企業への攻撃が増加し、ロシアは政府活動や政治的ハクティビズム、犯罪行為などによる未曽有のハッキングの波を受けて苦境に立たされています。国民国家による活動、ハクティビズム、サイバー犯罪はより区別が難しくなっています。

様々な国民国家のアクターも、利益のため戦争を利用しました。CPRの報告 < https://research.checkpoint.com/2022/state-sponsored-attack-groups-capitalise-on-russia-ukraine-war-for-cyber-espionage/ > では、異なるAPTグループが紛争の初期段階から複数のキャンペーンを実施し、進行中のロシアとウクライナの紛争を利用しています。他の国々はロシアの国有防衛機関を標的とし、ロシアでのスパイ活動を強化しました。サイバー犯罪組織「Cloud Atlas」はロシアとベラルーシの事業体 < https://research.checkpoint.com/2022/cloud-atlas-targets-entities-in-russia-and-belarus-amid-the-ongoing-war-in-ukraine/ > を継続的に狙っています。

今後の展望

既に私たちは、ロシアとウクライナの紛争が複数の分野でサイバー戦術に影響を与えたことを確認しています。戦争が続く限り、その動向が他の地域や領域にも影響を与え続けることは疑いありません。

本プレスリリースは、米国時間2023年2月21日に発表されたブログ(英語)< https://blog.checkpoint.com/2023/02/21/the-russian-ukrainian-war-one-year-later/ > をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud < https://www.checkpoint.com/infinity-vision/threatcloud/ > に保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

Twitter: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、世界各国の政府機関や企業など、あらゆる組織に対応するサイバーセキュリティソリューションを提供するリーディングカンパニーです。Check Point Infinityの各ソリューションはマルウェアやランサムウェアを含むあらゆる脅威に対して業界トップクラスの捕捉率を誇り、第5世代のサイバー攻撃から企業や公共団体を守ります。Infinityは、企業環境に妥協のないセキュリティを提供し第5世代の脅威防御を実現する4つの柱で構成されています。リモートユーザー向けのCheck Point Harmony、クラウドを自動的に保護するCheck Point CloudGuard、ネットワーク境界を保護するCheck Point Quantum、そして防止優先のセキュリティオペレーションスイート、Check Point Horizonです。チェック・ポイントは10万を超えるあらゆる規模の組織を守っています。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・Twitter: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel:03-4405-9537 Fax:03-4332-2354

E-mail: checkpointPR@next-pr.co.jp

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザーログイン既に登録済みの方はこちら

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像