チェック・ポイント・リサーチ、Foxit PDF Readerの脆弱性を発見 PDFを悪用したサイバー攻撃が急増

LGWAN環境下でも利用されるFoxit PDF Reader。修正版の早急なアップデートを

AIを活用したクラウド型サイバーセキュリティプラットフォームのプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、Foxit PDF Readerのユーザーを標的とする新たな脆弱性を悪用した攻撃について注意を呼びかけています。この脆弱性はFoxit PDF Readerの設計上の欠陥を突くもので、世界中で7億人以上が利用するPDF閲覧ソフトに潜む危険性が明らかになりました。

Foxit PDF Readerは世界第二位のシェアを誇るPDFリーダーで、日本国内では高いセキュリティを要求される行政機関の情報ネットワークであるLGWAN(総合行政ネットワーク)においても利用が認められており、地方自治体の業務にも広く浸透しています。今回発表された脆弱性は、米国本社より5月24日(現地時間)に最新バージョン(2024.2.2. 25170)で改善が発表されましたが、対策されていない以前のバージョンを利用し続けることで、機密情報が危険にさらされる可能性があります。利用者は最新バージョンへの早急なアップデートに加え、ファイルの安全性を十分に確認してからファイルを開くことが求められます。

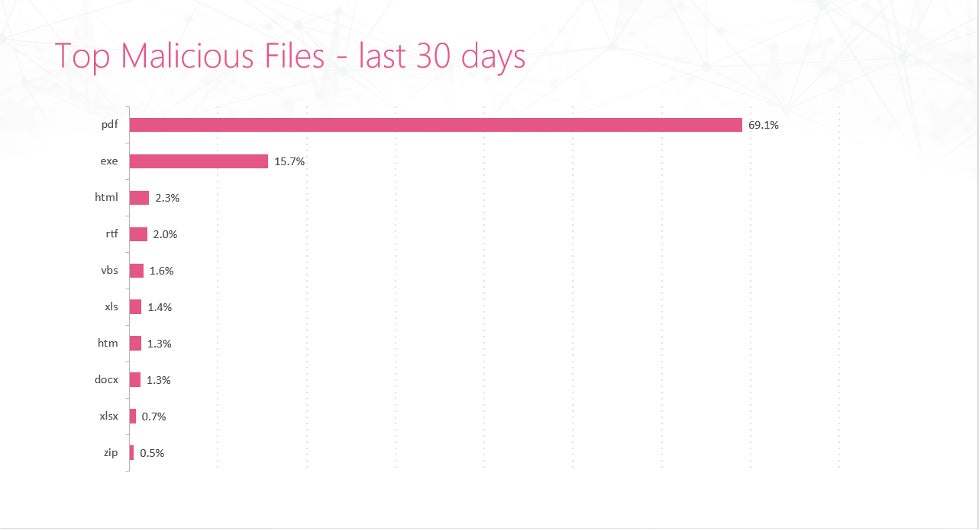

さらに、CPRの統計によると、直近30日間に観測された全世界の悪意あるファイルのうち69.1%がPDFであることが判明しました。日本でもPDFが悪意あるファイルの12%を占め、APAC地域では8%で第3位となっています。業種別では医療機関が最も深刻な状況にあり、全体の83%がPDFを悪用した攻撃を受けています。

エグゼクティブサマリー:

-

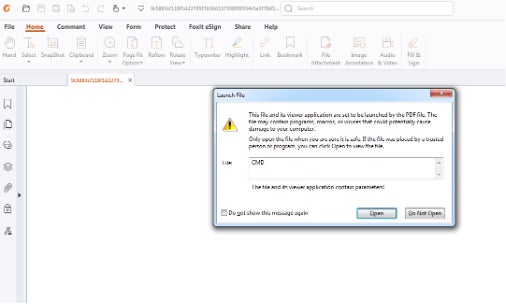

脆弱性の拡大:CPRは、Foxit PDF Readerのユーザーを主な標的とし、PDFを悪用する異常な行動パターンを確認しました。この脆弱性を突く攻撃は、セキュリティ警告メッセージを巧妙に操作することで、警戒心の薄いユーザーをだまし、有害なコマンドを実行させる可能性があります。人間心理の悪用によって、非意図的に機密情報へのアクセスを提供させるようユーザーを誘導します。

-

eクライムからスパイ活動まで悪用される脆弱性:CPRの調査により、このエクスプロイトの亜種が、サイバー犯罪者やスパイ活動を行う集団に悪用されている実態が明らかになりました。本調査ではその中の3つのケースに関する詳細が明らかにされています。

-

最大の脅威となったPDF:PDFは悪意ある添付ファイルにおける主要な脅威ベクトルとなっており、直近1カ月の集計では、全世界で確認された不正ファイルの約4分の3がPDFでした。電子メールにおけるPDFを悪用した攻撃の割合は、2022年の16%、2023年の20%から大幅に増加しており、その勢いは留まりません。特に医療業界では、悪意あるファイル全体の83%をPDFが占め、悪意あるPDFによる攻撃を最も多く受けた業界となりました。

世界200カ国以上で7億人以上のユーザーを持つFoxit PDF Reader

PDFファイルは、現代のデジタルコミュニケーションに欠かせないものとなっています。PDFは閲覧するソフトウェア、ハードウェア、オペレーションシステム(OS)に関わらず、テキストや画像、マルチメディアコンテンツを一貫したレイアウトとフォーマットで表示するための標準フォーマットとして発展してきました。

PDFビューワーの領域では、Adobe Acrobat Readerが業界の支配的なプレーヤーの位置に君臨しています。しかしAdobe Acrobat Readerが最大の市場シェアを誇る一方で、数々の注目すべき競合他社がしのぎを削っています。中でもFoxit PDF Readerは世界200カ国以上で7億人以上のユーザーを持つ、主要な代替ツールです。

CPRは、主にFoxit Readerのユーザーを標的とした、PDFの悪用を含む異常な行動パターンを確認しました。このエクスプロイトは、無防備なユーザーを欺いて有害なコマンドを実行させる可能性のあるセキュリティ警告の表示を引き起こします。CPRの観測では、このエクスプロイトの亜種が現在活発に利用されています。

設計上の欠陥が招く危険性

このエクスプロイトはFoxit Readerの警告メッセージの設計上の欠陥を利用するもので、デフォルトのオプションとして提供されており、非常に有害です。不注意なユーザーがデフォルトのオプションを2回実行すると、エクスプロイトが起動し、リモートサーバーからペイロードをダウンロードして実行します。

このエクスプロイトは複数の脅威アクターに利用されており、eクライムやスパイ行為に利用されています。CPRは、スパイ活動を始め、複数のリンクおよびツールを使用したeクライムまで、攻撃チェーンをあざやかに実現してみせた3つのケースを特定し、詳細に調査しました。

上記のようなエクスプロイトを活用した最も有名なキャンペーンの1つは、APT-C-35、あるいはDoNot Teamとして知られるスパイグループによって実行された可能性があります。この脅威アクターは、展開された特定のマルウェアや、ボットに送信されたコマンド、そして取得された被害者データに基づいて、WindowsとAndroidデバイスを標的としたハイブリッドキャンペーンを実行する能力を持っており、2要素認証(2FA)も回避できます。

このエクスプロイトは、以下に挙げるような著名なマルウェアファミリーを配布している様々なサイバー犯罪者にも用いられています。

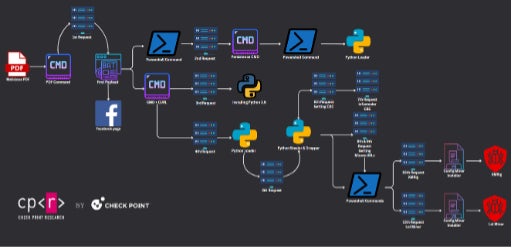

CPRがFacebookを経由して配信された可能性があるキャンペーンのリンクを追跡してみると、このキャンペーンはインフォスティーラー1つとクリプトマイナー2つをドロップする見事な攻撃チェーンを構築していました。

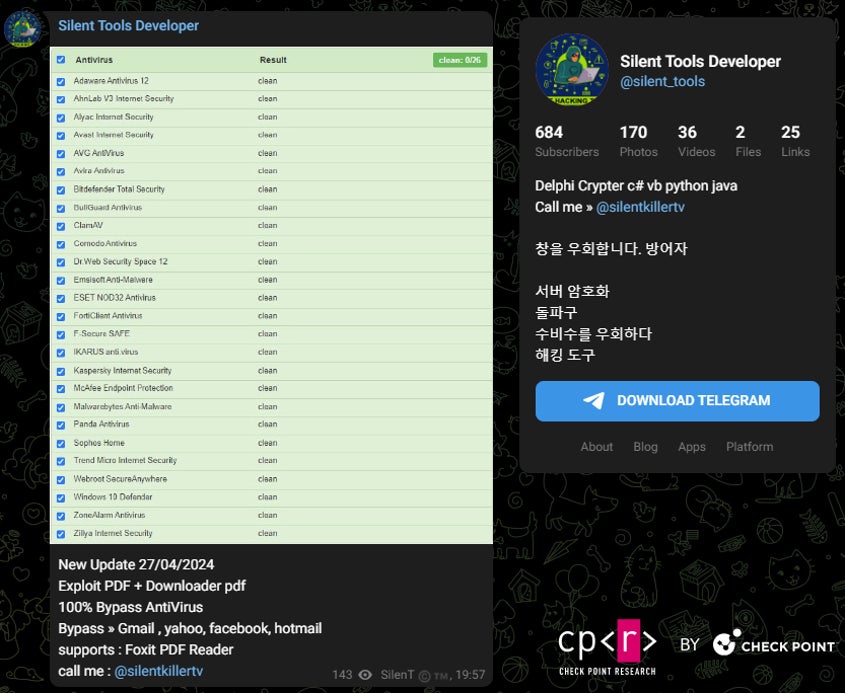

CPRは別のキャンペーンにおいて、脅威アクター@silentkillertvを特定しました。このキャンペーンは2つの連鎖したPDFファイルを利用しており、片方のファイルは正規のウェブサイトであるtrello.comでホストされていました。この脅威アクターは悪意あるツールの販売も行っており、4月27日にはこのエクスプロイトについて広告を行っていました。

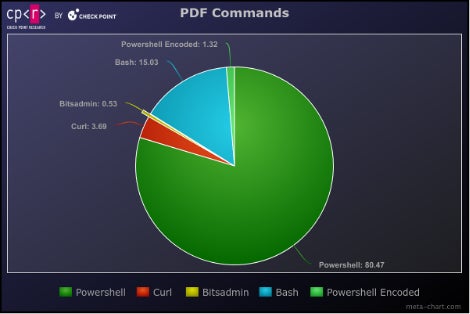

調査の中でCPRは、このエクスプロイトを利用するための悪意あるPDFファイルの作成に用いられる、脅威アクターが持つ複数のビルダーを入手しました。収集されたPDFの大半は、リモートサーバーからペイロードをダウンロードして実行するPowerShellコマンドを実行していましたが、場合によっては別のコマンドが使用されていました。

この“エクスプロイト”は、「悪意あるアクティビティを引き起こす」という従来の定義には当てはまりません。潜在的なリスクを理解することなく、習慣的に「OK」をクリックするよう仕向けられているという点で、より正確にはFoxit PDF Readerのユーザーを狙う“フィッシング”、あるいは心理操作の形態のひとつに分類される可能性があります。脅威アクターはeクライム犯罪者からAPTグループまで様々であり、大部分のアンチウイルス&サンドボックスがPDFリーダーの主要ソフトであるAdobeを利用しているために、この“エクスプロイト”は首尾よく検知を逃れ、アンダーグラウンドのエコシステムで何年にもわたり利用されてきました。感染の成功と検知率の低さによって、悪意あるPDFはいかなる検知ルールにも阻止されることなく、Facebookなど多くの従来と異なる方法で配布されています。CPRがこの問題をFoxit Readerに報告したところ、Foxit Readerはこの問題を認め、最新バージョンで改善される見通しを発表しました。

ソーシャルエンジニアリングの手口がますます巧妙化する中、こうした攻撃の被害に遭うリスクを軽減するために、ユーザーは、常に警戒を怠らず、新たな情報を入手して注意を払い、多要素認証やセキュリティ意識向上のトレーニングを行うなど、強固なセキュリティ対策を実施することが不可欠です。

Foxit社は今回発見された脆弱性について、最新バージョン(2024.2.2.25170)での修正を5月24日に発表しました。しかし、ユーザーが最新バージョンに更新するまでのタイムラグや、更新しない可能性も考慮しなければなりません。また、デフォルトでファイルをオープンしない選択に改善はされましたが、ファイルをオープンさせるソーシャルエンジニアリングとファイルの安全性には十分に注意しながら使用することが重要です。

チェック・ポイントのThreat Emulation、Harmony Endpoint、そしてHarmony Mobile Protectは、あらゆる攻撃の手口、ファイルタイプ、およびオペレーションシステムを包括的にカバーし、本レポートに記載されるような攻撃や“エクスプロイト”からお客様を保護します。

-

Exploit.Wins.FoxitExploit.ta.A

本プレスリリースは、米国時間2024年5月14日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。チェック・ポイント・ソフトウェア・テクノロジーズは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinityPlatformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。チェック・ポイント・ソフトウェア・テクノロジーズの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像