チェック・ポイント・リサーチ、世界中で相次ぐ医療業界へのサイバー攻撃に警鐘 アジア太平洋地域では前年と比べて54%も増加

医療業界へのサイバー攻撃は3番目に多く、2024年に入ってから1組織当たり週平均2,018件もの攻撃を受けていることが明らかに

AIを活用したサイバーセキュリティプラットフォームのプロバイダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)が、2024年1月から9月の期間、医療業界における1組織当たりの週平均サイバー攻撃数は2,018件で、前年の同時期と比べて32%増加したことを明らかにしました。

今年1月から9月にかけて、アジア太平洋地域(APAC)は攻撃総数で首位に立ち、前年と比べて54%の増加となる、1組織当たり週平均4,556件の攻撃を受けました。APACの医療システムは、電子カルテやオンライン診療の普及に伴い、急速なデジタル化が進んでいます。しかし、高度なサイバー攻撃から守るための強固なセキュリティ基盤が不足しているため、システムの脆弱性が増大し、その結果、サイバー犯罪者にとって格好の標的となっています。

ラテンアメリカ地域では、1組織当たり週平均2,703件の攻撃を受け、34%の増加となりました。また、ヨーロッパでは、週平均の攻撃回数が1,686件と比較的少ないにも関わらず、増加率は56%と最も高くなっています。一方、北アメリカ地域の医療業界は週平均1,607件の攻撃を受け、20%の増加にとどまりましたが、患者に関する豊富な機密データと確立されたデジタルインフラによって、依然として収益性の高いターゲットとなっています。

現在、最大の脅威は、すでに世界中で無数の病院の機能を麻痺させているランサムウェアです。機密性の高い患者データはダークウェブで取引される際に非常に価値が高く、企業に対する恐喝の材料としても利用できます。そして、多くのサイバー犯罪者が相互に協力しているために、問題はさらに深刻化しています。過去に侵入した組織へのアクセスを他の犯罪者に提供する者もいれば、自分のインフラを有料で貸し出す者もいます。ダークウェブにはRaaS(サービスとしてのランサムウェア)の広告が溢れており、重大な攻撃を行うための技術的知識や経験がない素人のサイバー犯罪者でも、病院やその他の医療機関を脅かすことが可能になっています。

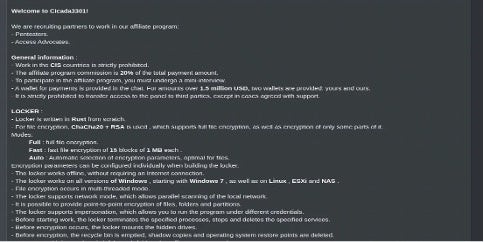

実例として、“Cicada3301”というニックネームのハッカーが、ロシア語の非公開のアンダーグラウンドフォーラム上に、RaaSを提供する新チームの発足を告知する広告を投稿したケースがあります。見返りとして要求したのは、攻撃が成功した場合の手数料20%だけでした。これは、RaaSを提供するサイバー犯罪者が協力者を募る方法と、一般的な収益配分の内訳を示す一例です。注目すべき点として、一部のフォーラムでは、当事者間で報酬の支払いやサービス提供に関する見解の相違が生じた場合に対応するため、調停および紛争解決のための体制が整えられています。このような仕組みは、匿名の環境下でコミュニケーションを取る犯罪者同士にとって不可欠な要素となっています。

また、Cicada3301は、イタリアの医療組織ASST Rhodenseを含む複数の被害者の情報を、特設の恐喝サイトに掲載しました。この攻撃により、対象となった病院は手術のキャンセルや日程の変更を余儀なくされました。

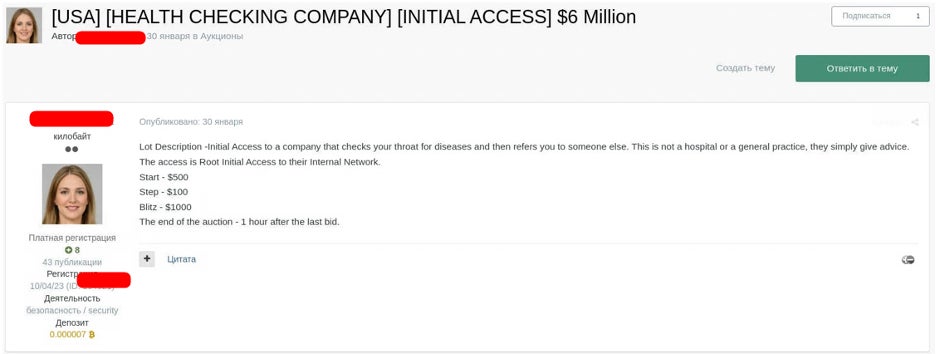

ランサムウェアグループは、暗号化ツールやインフラを協力者に提供し、盗まれた機密データは多くの場合、被害者に支払いを迫るためにネット上に公開されます。加えて、ハッカーたちはアンダーグラウンドフォーラムで病院のシステムへのアクセス権を売買しています。中には仲介役として、初期のアクセス権を購入し、権限に関する不正利用を評価後ネットワークの構成を調査した上で、そのアクセス権を他者に転売する者もいます。例えば、2024年1月以降、アンダーグラウンドフォーラムで活動しているロシア語圏のサイバー犯罪者とみられる人物は、ブラジルの病院へのアクセスを250ドルで販売していました。この人物は、年間収益5500万ドル規模の医療機関を標的とし、アクセス権を売った後さらなる攻撃を仕掛けていました。

総じて、多くのサイバー攻撃ツール、データやアクセス権、そしてインフラの調達コストは、比較的低額です。しかし、サイバー攻撃が成功すると莫大な被害をもたらし、患者の健康を危険にさらす可能性があります。さらに、身代金の額は数百万ドル、時には数千万ドルにも上ることがあります。

チェック・ポイント・リサーチの脅威インテリジェンスグループマネージャー、セルゲイ・シュキエヴィチ(Sergey Shykevich)は次のように述べています。

「ほとんどのケースで、サイバー犯罪者は協力者に対して誰を攻撃すべきか具体的に指示することを控えています。通常、独立国家共同体(CIS)への攻撃だけはタブーとされていますが、それ以外の制限はありません。これは、ハッカーたちが自分たちの活動拠点となっている国を攻撃したくないという意向によるものだと推測できます。初期には、医療関連の組織を攻撃しないと明言するRaaSグループもありましたが、その後、医療サービスの中断を避けるためにデータの暗号化を含む攻撃はすべきでないが、データの窃盗や恐喝は許容される、という方針へと修正されました。いずれにせよ、現実にはこうしたルールは守られていません。ランサムウェアグループのウェブサイトで公に恐喝された被害者を分析したところ、過去1年間の被害者のうち約10%が医療業界に属していることがわかりました」

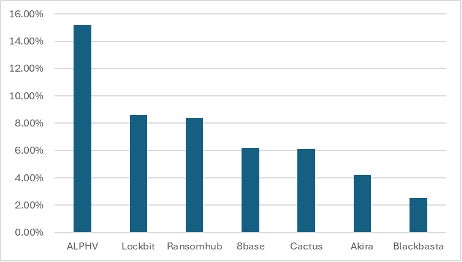

グループごとの差異はその大半が些細なものです。しかし、例外もあります。BlackCat(ALPHV)は、協力者に対して、特に病院や医療機関に焦点を当てるよう公に奨励してきました。これは、警察当局がこのグループのインフラに対して行った作戦への報復とされています。その結果、過去12カ月間で、ランサムウェアの被害者全体に占める医療業界の割合は15%以上に達しました。

今年7月と8月に最も活発だったランサムウェアグループのRansomHubは、ダークウェブのフォーラムに広告を掲載しました。当該広告では、協力者に対し、身代金収入の90%の保持を保証する一方、グループへのインフラ利用料は10%に抑えると明記されていました。見返りとして、協力者には高度な攻撃管理ツールおよびその他の特典が提供される旨が記載されていました。注目すべきは、この広告が正規企業のサービスの宣伝方法や競争優位性を示す手法を模倣していた点で、これはサイバー犯罪組織の洗練化が進んでいることを示唆しています。

医療分野におけるサイバーセキュリティの重要性

セルゲイ・シュキエヴィチは、次のように続けます。

「場合によっては、1つの攻撃が発生すると、比較的すぐに別の攻撃が続くことがあります。サイバー犯罪者たちは、病院が最初の攻撃から十分に回復していない可能性や、まだ混乱が続いている状況、『続けて狙われるはずがない』と油断しているタイミングを狙って再び攻撃を仕掛けてきます。要するに、医療機関は大きなリスクに直面しており、患者たちがしばしば人質にとられているのです。ですから、コンピューターウイルスやサイバー感染、脅威、攻撃から身を守るためにも防止・阻止の対策が不可欠だということを常に念頭に置く必要があります。デジタル時代における患者の安全確保には、技術的な解決策だけでなく、安全性を重視する文化と継続的な脅威への意識も同様に重要です」

医療機関のためのセキュリティのヒント

医療分野におけるサイバーセキュリティを確保するためには、テクノロジーソリューション、スタッフトレーニング、セキュリティポリシーの改善など、包括的な対策を講じることが必要不可欠です。そのための主なステップは、以下の通りです。

-

トロイの木馬に注意 – ランサムウェア攻撃は通常、ランサムウェアが直接始まるわけではなく、最初のアクセスにトロイの木馬を使用します。トロイの木馬への感染は、ランサムウェア攻撃の数日から数週間前に発生します。

-

週末や休暇中も警戒を怠らない – ランサムウェア攻撃の多くは、ITチームが非番の可能性がある時間帯を狙って行われ、対応が遅くなる傾向があります。

-

ランサムウェア対策ソリューションを使用する– 高度なランサムウェア攻撃を防ぐために、ランサムウェア対策ソリューションは異常なアクティビティや不審な動作を検出し、あらゆるダメージを修復して数分ですべてを正常に戻すことで、甚大な被害を防ぐことができます。

-

データのバックアップ – 継続的なバックアップによって、身代金を払うことなく迅速なデータ復旧が可能になるため、従業員のデバイスの自動バックアップなど、常に継続してバックアップを行うことが必要不可欠です。

-

セグメント化し、必要な情報のみにアクセスを制限する – ユーザーのアクセスを必要なデータのみに制限し、ネットワークをセグメント化して攻撃の拡大を防ぐことが重要です。攻撃後の余波に対処するのは難しいことですが、ネットワーク全体が被害を受けた場合の復旧作業は比較にならないほど複雑で困難を極めます。

-

教育もセキュリティ対策の重要な要素 – 従業員に対し、フィッシング攻撃をはじめとする様々なサイバー脅威を的確に識別するスキルを育成することで、ソーシャルエンジニアリングの被害を未然に防ぐ体制を構築します。

-

アップデートとパッチの定期的なインストール – 2017年5月、WannaCryが世界中の組織を直撃し、3日間で20万台以上のコンピューターを感染させました。しかし、その際に悪用されたEternalBlueの脆弱性に対応するパッチは、攻撃の1カ月前に提供されていました。脆弱性が悪用されるのを防ぐため、ソフトウェアおよびシステムを定期的にアップデートし、仮想パッチ機能を備えた侵入防止システム(IPS)を導入することで、同等の保護を実現します。

-

特にインターネットに接続しているサーバーにおいて、デフォルトではない強固なパスワードが設定されていることを確認する – デフォルトのパスワードは攻撃者の標的になりやすいため、複雑で推測しにくい組み合わせや多要素認証(MFA)を追加することで、不正アクセスのリスクを大幅に減らし、セキュリティを強化できます。

-

法的規制の枠組み – 患者の安全を確保するためには、国内および国際的なプライバシーの基準と規制の順守が不可欠です。

-

すべての安全を確保し、最善の策を講じる – コンピューターやサーバー、モバイルデバイス、スマート電球、その他IoTデバイスやIoMTデバイスまで、すべての機器を保護してください。最高水準のセキュリティソリューションを使用し、必要に応じて脅威の検出や追跡に特化した外部チームを活用することをお勧めします。

本プレスリリースは、米国時間2024年9月17日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像