チェック・ポイント・リサーチ、2025年4月に最も活発だったマルウェアを発表 FakeUpdatesが5カ月連続でトップ

正規プロセスを隠れみのに利用するマルチステージ型マルウェア攻撃を発見 最も攻撃されている業界は3カ月連続で「教育・研究」

サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point® Software Technologies Ltd.、NASDAQ: CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、2025年4月の最新版Global Threat Index(世界脅威インデックス)を発表しました。

4月も、最も蔓延しているマルウェアはFakeUpdatesで、全世界の組織の8%に影響を及ぼしました。僅差でRemcosとAgentTeslaが後に続いています。また、リサーチャーたちは、AgentTesla、Remcos、Xloader(FormBookが進化したもの)を配信する高度なマルチステージ型攻撃を発見しました。この攻撃では最初に注文確認メールを装ったフィッシングメールが送られ、被害者は7-Zip形式のアーカイブを開くように誘導されます。アーカイブには.JSE(JScript Encoded)ファイルが含まれ、これがBase64でエンコードされたPowerShellスクリプトを起動し、第2段階の.NETまたはAutoItベースの実行ファイルが実行されます。最終的なマルウェアはRegAsm.exeやRegSvcs.exeなどの正規のWindowsプロセスに注入されるため、隠密性が高く、検出を回避する可能性も非常に高くなります。

これらの発見は、コモディティマルウェアと高度なノウハウ(トレードクラフト)との融合という、サイバー犯罪における顕著な動向を反映しています。かつては低価格でオープンに販売されていたAgentTeslaやRemcosなどのツールが、国家の支援を受けた攻撃者の手口を模した複雑な配信チェーンに組み込まれるようになり、金銭目当ての脅威と政治的な動機を持った脅威との境界線があいまいになっています。

チェック・ポイントの脅威インテリジェンス担当ディレクターのロテム・フィンケルシュタイン(Lotem Finkelstein)は次のように述べています。

「最新の攻撃キャンペーンは、サイバー脅威が複雑化していることをよく示しています。攻撃者は検出されないように、エンコードされたスクリプト、正規プロセス、不明瞭な実行チェーンを重ねています。かつては低レベルと考えられていたマルウェアが、今では高度な戦術の中で武器として使用されています。組織はリアルタイムの脅威インテリジェンス、AI、行動分析を統合した防止優先のアプローチを採用する必要があります」

国内で活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

4月に最も流行したマルウェアは前月と変わらずRemcosで、影響値は4.44%でした。続く2位と3位も変動はなく、Androxgh0stは2.50%、FakeUpdates は2.22%に影響を与えました。

-

↔ Remcos(4.44%)- Remcosは、2016年に初めて観測されたリモートアクセス型トロイの木馬(RAT)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配信されます。UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとっての万能ツールとなっています。

-

↔ Androxgh0st(2.50%)- Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

-

↔ FakeUpdates(2.22%)- Fakeupdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーに偽のブラウザアップデートをインストールするよう促します。FakeupdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配信に使用されます。

グローバルで活発な上位のマルウェアファミリー

*矢印は、3月と比較した順位の変動を示しています。

4月に最も流行したマルウェアは前月に続きFakeUpdatesで、全世界の組織の6%に影響を及ぼしました。続く2位と3位も前月と変わらずRemcosとAgenTeslaで、影響値はそれぞれ3%でした。

-

↔ FakeUpdates - Fakeupdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーに偽のブラウザアップデートをインストールするよう促します。FakeupdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配信に使用されます。

-

↔ Remcos - Remcosは、2016年に初めて観測されたリモートアクセス型トロイの木馬(RAT)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配信されます。UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとっての万能ツールとなっています。

-

↔ AgentTesla - AgentTeslaは高度なリモートアクセス型トロイの木馬(RAT)で、キーロガーおよびパスワードスティーラーとして機能します。2014年から活動しているAgentTeslaは、被害者のキーボード入力とシステムのクリップボードを監視、収集し、スクリーンショットを記録して、被害者のマシン上にインストールされた各種ソフトウェア(Google Chrome、Mozilla Firefox、Microsoft Outlookクライアントなど)に入力された認証情報を盗み出します。AgentTeslaは合法のRATとして販売されており、ユーザーライセンスを15ドル~69ドルで購入することができます。

最も活発なランサムウェアグループ

二重脅迫を行うランサムウェアグループが運営するリークサイト(Shame Sites)のデータによると、4月に最も活発だったランサムウェアグループはAkiraで、リークサイトで公表された攻撃のうち11%に関与していました。SatanLockとQilinはそれぞれ10%に関与していました。

-

Akira - 2023年初頭に初めて報告されたAkiraランサムウェアは、WindowsとLinuxのシステムを標的としています。ファイルの暗号化にCryptGenRandomとChacha 2008を使った対称暗号を用いており、ランサムウェアハンドブックが流出したConti v2と類似しています。Akiraは、感染した電子メールの添付ファイルやVPNエンドポイントのエクスプロイトなど、さまざまな手段を通じて配信されます。感染するとデータの暗号化が始まり、ファイル名に「.akira」という拡張子が追加され、復号化のための支払いを要求する身代金メモが提示されます。

-

SatanLock - SatanLockは4月初旬から活動が見られている新しいランサムウェアです。67件の被害者を公表していますが、他の新しいアクターと同様、公表されたうちの65%以上は別のアクターによって以前公表されたものです。

-

Qilin - Agendaとしても知られるQilinは、侵入した組織からデータを暗号化して盗み出して身代金を要求する、RaaS(サービスとしてのランサムウェア)です。Golangで開発され、2022年7月に初めて発見されました。Agendaは、医療や教育・研究分野を中心に大企業や高価値組織を標的にすることで知られます。通常、悪意のあるリンクを含むフィッシングメールを介して被害者のネットワークに侵入し、機密情報を盗み出します。いったん侵入すると被害者のインフラ内で水平展開し、暗号化すべき重要なデータを探します。

モバイルマルウェアのトップ

4月に最も流行したモバイルマルウェアはAnubisで、AhMythとHydraがそれに続いています。

-

↔ Anubis - AnubisはAndroidデバイスを起源とする多用途のバンキング型トロイの木馬です。SMSベースのワンタイムパスワード(OTP)の傍受による多要素認証(MFA)のバイパスや、キーロギング、音声録音、ランサムウェア機能など、高度な機能を持つよう進化しています。Google Playストアの悪意あるアプリを通じて配信されることが多く、最も流行しているモバイルマルウェアファミリーのひとつです。Anubisはさらに、RAT(リモートアクセス型トロイの木馬)機能を備えており、感染したシステムを広範囲にわたって監視・制御できます。

-

↑ AhMyth - AhMythはAndroidデバイスを標的とするRAT(リモートアクセス型トロイの木馬)で、スクリーンレコーダーやゲーム、暗号通貨ツールなど正規のアプリに偽装されています。インストールされると再起動後も持続し、銀行の認証情報や暗号通貨ウォレットの詳細、他要素認証(MFA)コードやパスワードなどの機密情報の流出を目的として広範な権限を取得します。また、キーロギング、スクリーンショットの取得、カメラやマイクへのアクセス、SMSの傍受を可能にし、データ窃取やその他の悪意ある活動のための万能ツールとなります。

-

↑ Hydra - Hydraは、被害者が銀行アプリを開くたびに許可とアクセスの有効化を要求してオンラインバンキングの認証情報を窃取するように設計された、バンキング型トロイの木馬です。

世界的に最も攻撃されている業種および業界

2025年4月、世界的に最も攻撃されている業界は、引き続き「教育・研究」でした。2位は「政府・軍関係」、3位は「通信」でした。

-

教育・研究

-

政府・軍関係

-

通信

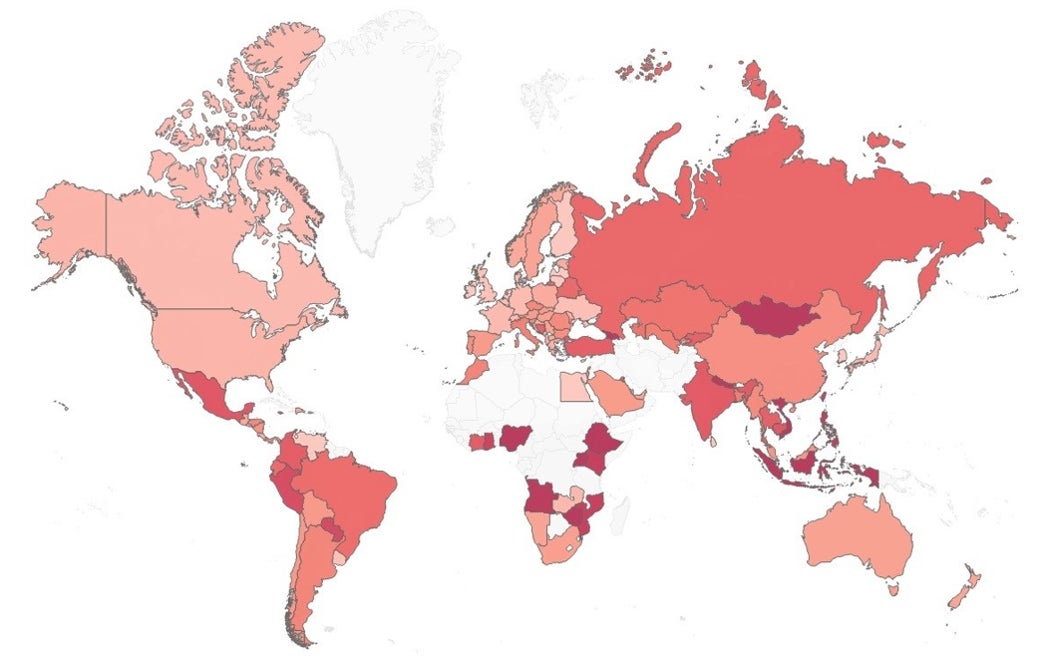

国ごとの脅威インデックス

下の地図は、世界のリスク指数(濃い赤色ほどリスクが高い)を示したもので、主な高リスク地域が把握できます。

4月も世界で最も攻撃されたのは「教育・研究」業界でしたが、地域別の内訳からはより粒度の細かい状況を見ることができます。ラテンアメリカと東欧では、特にFakeUpdatesとPhorpiexに関連するマルウェアの活動が活発化しています。アジアでは、ネパールやベトナムなどの国々で、RemcosとAgentTeslaの蔓延拡大が見られ、フィッシングに基づいたインフォスティーラー攻撃を軸とした活動が続いていることを示唆しています。一方、西欧ではマルウェアの多様化が進み、スペインとフランスの組織ではLumma StealerとRaspberry Robinの発生率が高くなっています。このように地域によってマルウェアの種類や攻撃手法が異なることから、各地域の特性に合わせた脅威インテリジェンスと防御戦略の構築が不可欠となっています。

チェック・ポイントの世界脅威インデックスおよびThreatCloud Mapは、Check Point Threat Cloud AIインテリジェンスに基づいています。ThreatCloudは、ネットワーク、エンドポイント、モバイルなど、世界中の何億ものセンサーから得られるリアルタイムの脅威インテリジェンスを提供します。このインテリジェンスは、AI-basedのエンジンとCPRが提供する独自の研究データによって強化されています。

結論

2025年4月は、高度な配信チェーンの中でAgentTeslaやRemcosなどのコモディティマルウェアを活用した、隠密性の高いマルチステージ型攻撃が急増しました。FakeUpdatesが世界的な感染をリードする一方、AnubisやAhMythといったモバイル向けトロイの木馬も能力を拡大しています。ランサムウェアの活動も活発な状況が続き、Akiraが大多数を占める中、新たに登場したSatanLockが急速に勢いを伸ばしています。最も攻撃された業界は4月も「教育・研究」で、「政府・軍関係」「通信」がそれに続きました。これらのトレンドは、ますます適応力を増し、持続的で、検出が難しくなっているサイバー犯罪の状況を示しており、あらゆるアタックサーフェスにおいて積極的な、多層型のセキュリティ戦略が求められています。

推奨事項および防御措置

マルウェア攻撃キャンペーンがますます高度化し、マルチステージ型のマルウェア感染チェーンが増加していることから、組織は防止を最優先とした戦略を採用すべきです。これには従業員向けのフィッシング対策研修の実施、厳格なパッチ適用スケジュールの運用、高度な脅威対策ソリューションの活用が含まれます。Check Point Threat Emulationはネットワークに侵入する前に未知の脅威を止めることができ、Check Point Harmony Endpointはマルウェア、ランサムウェア、ファイルレス攻撃に対するリアルタイム防御を提供します。両ソリューションを併用することで、今日の複雑な脅威状況に合った多層的なセキュリティを実現できます。

本プレスリリースは、米国時間2025年5月9日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp

このプレスリリースには、メディア関係者向けの情報があります

メディアユーザー登録を行うと、企業担当者の連絡先や、イベント・記者会見の情報など様々な特記情報を閲覧できます。※内容はプレスリリースにより異なります。

すべての画像