約4割の企業で脆弱性対策が不十分/未実施。人員・専門知識不足など、脆弱性対策の課題が明らかに ~国内においても今後対応が迫られるSBOM、約6割が「知らない」~

【従業員500名以上の情シス担当者に聞いた<脆弱性対策実態・SBOM調査>】

※本調査を引用される際には、「yamory調べ」と必ずご記載ください。

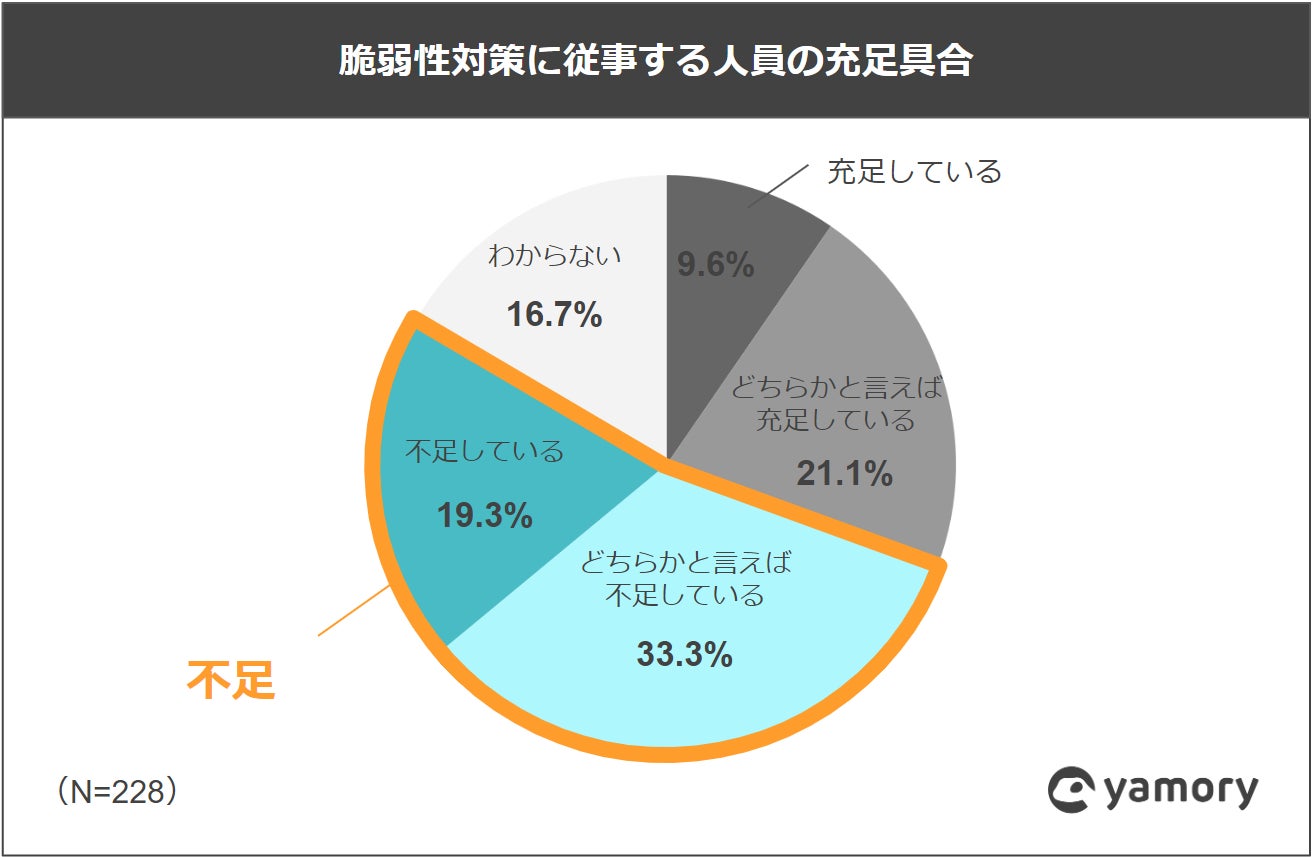

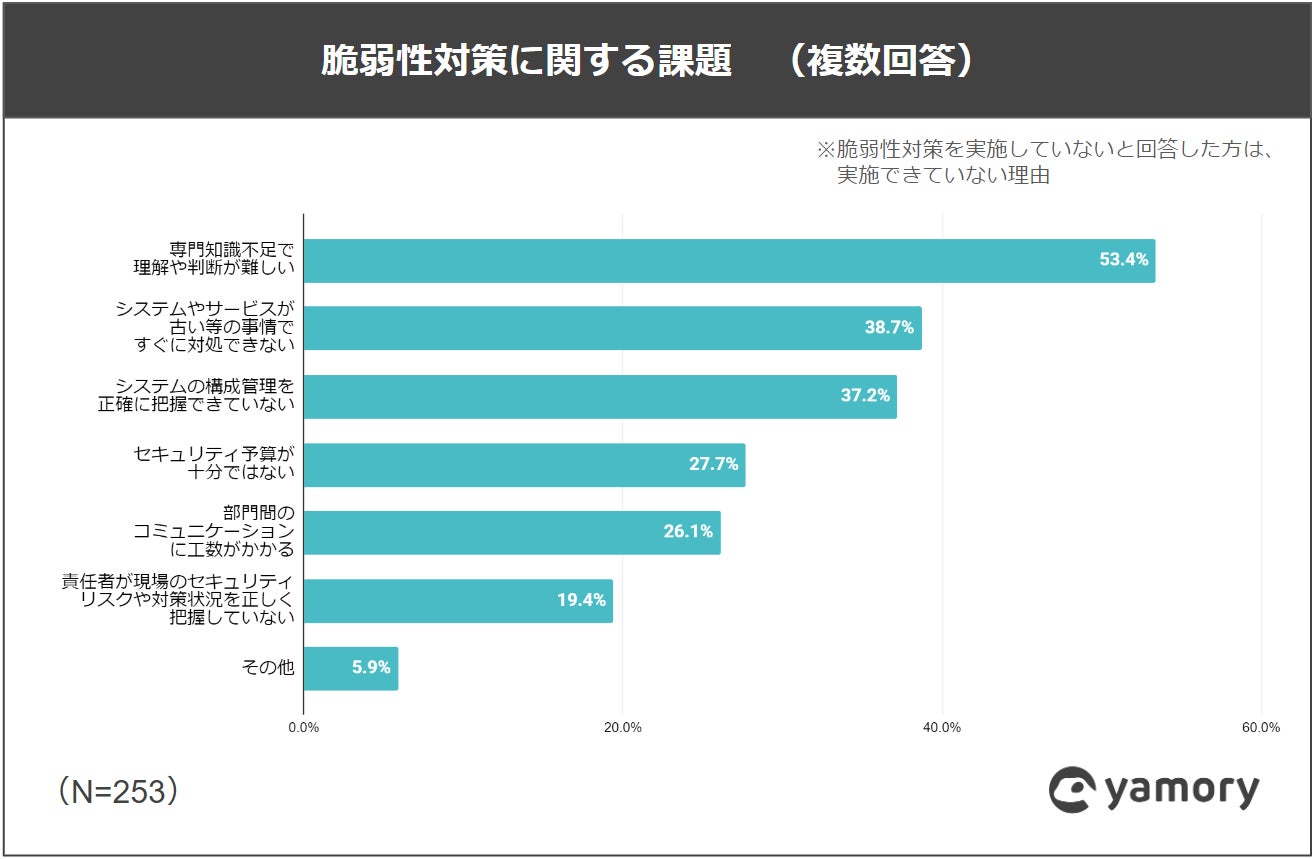

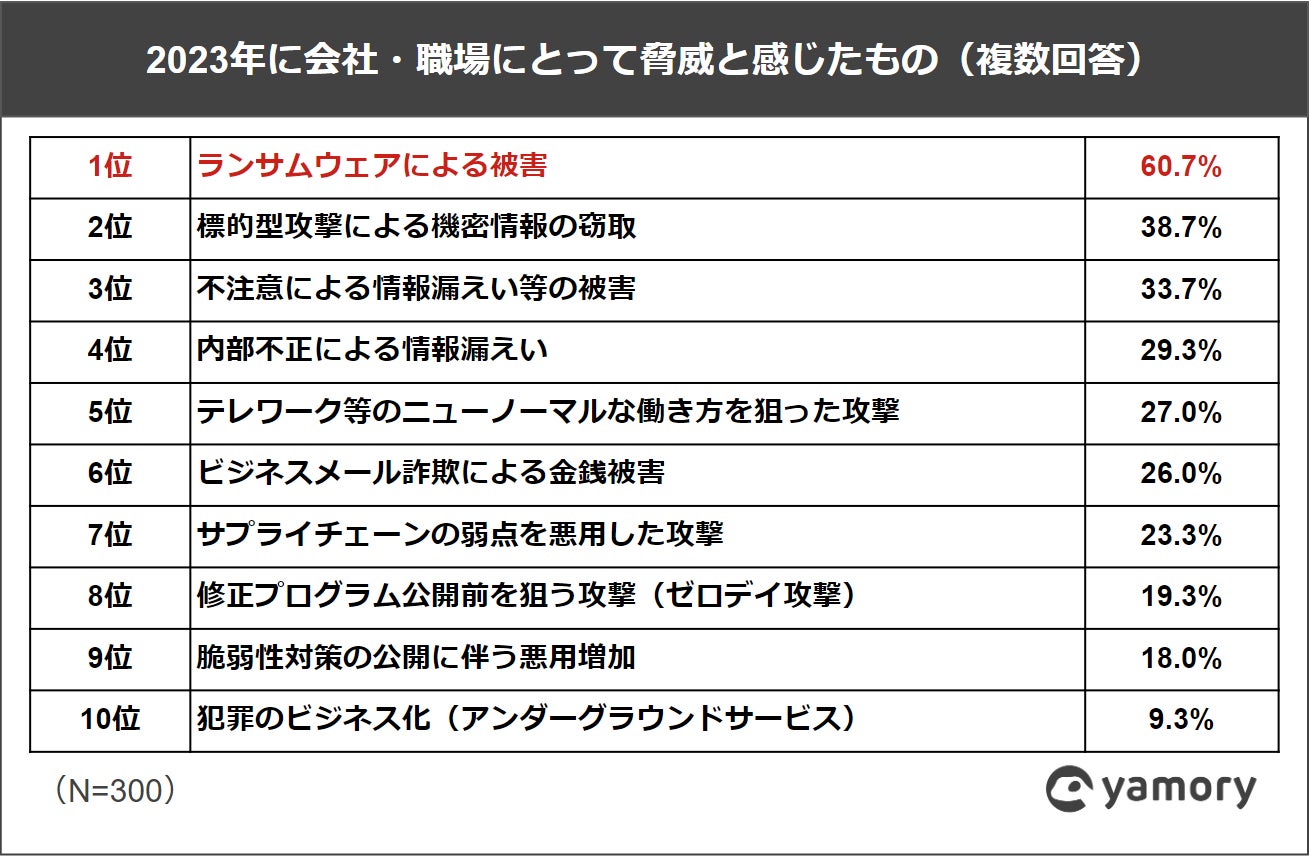

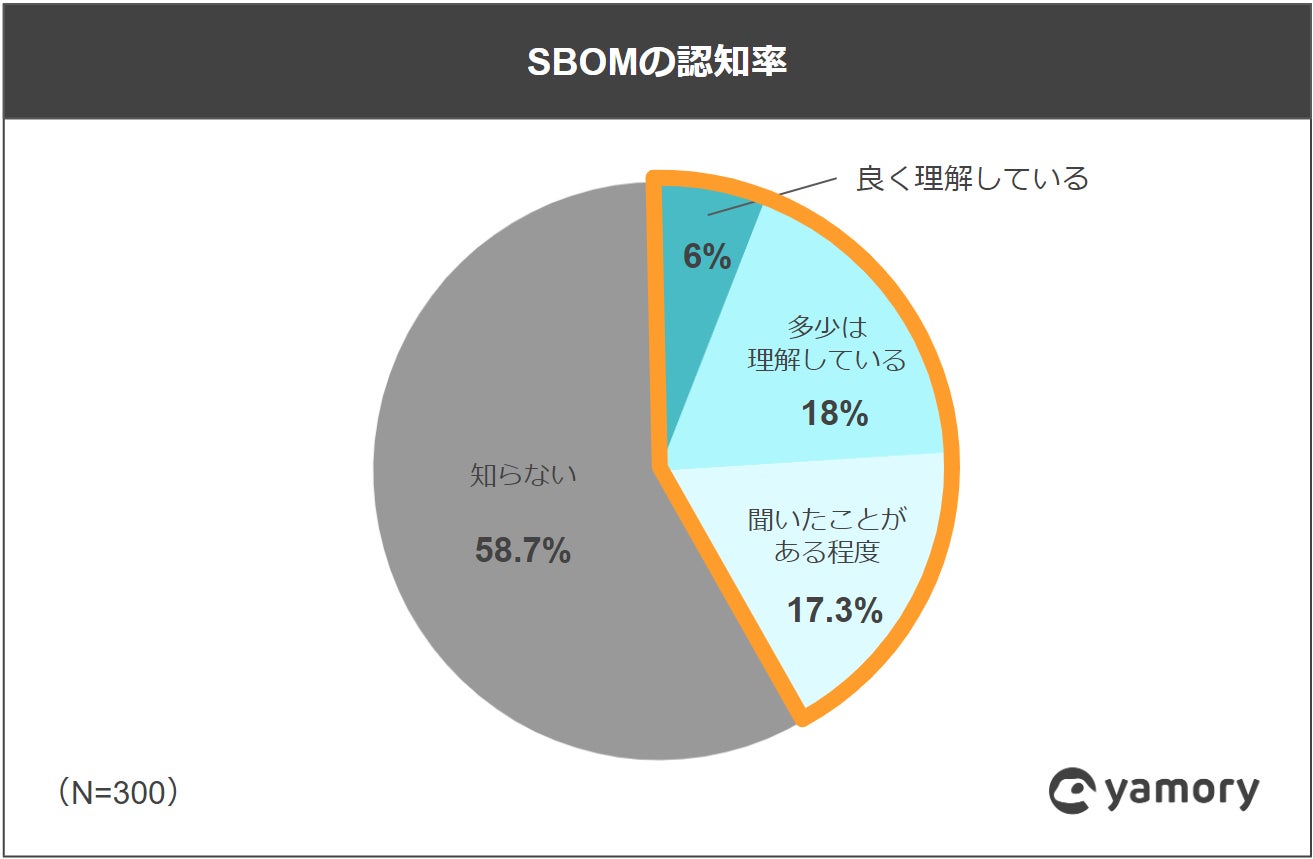

<結果サマリー> ・58%が脆弱性対策を実施、一方で42%が不十分/未実施。 ・脆弱性対策を実施している企業のうち約4割は「パッチ適用などの対処」ができておらず、半数は3カ月以上脆弱性検査ができていない。 ・脆弱性対策に従事する人員は52.6%が「不足している」と回答。脆弱性対策に関する課題は「専門知識不足で理解や判断が難しい」が53.4%。人員と専門知識不足の課題が明らかに。 ・2023年に会社・職場にとって脅威と感じたものは、「ランサムウェアによる被害」が60.7%と最多 ・SBOMの認知率は約4割。今後導入予定の企業のうち、35.3%が1年以内に導入、43.1%が3年以内に導入予定と回答。 |

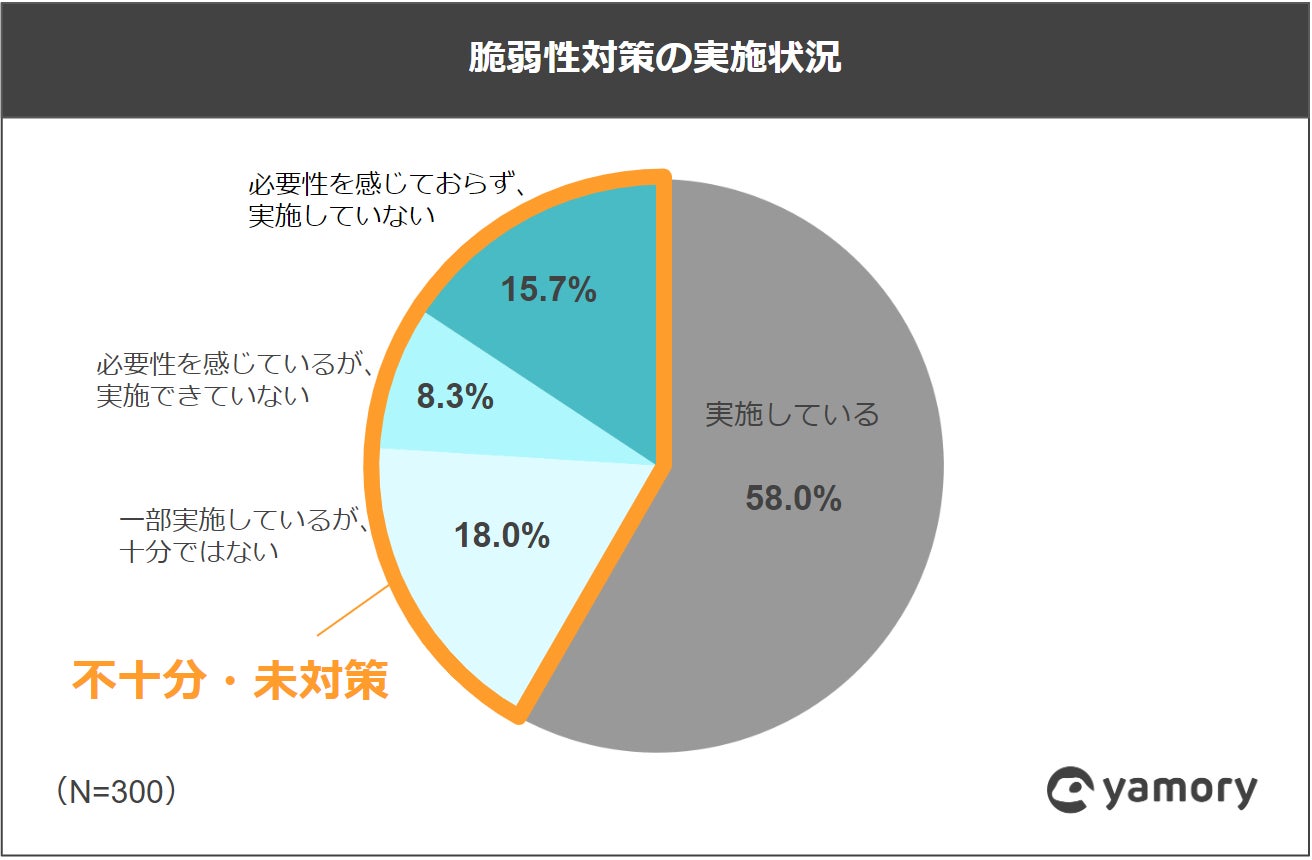

58%が脆弱性対策を実施。一方で、42%が不十分/未実施という結果に。

今回調査した企業の58%が脆弱性対策(構成管理、脆弱性情報収集、脆弱性検査など)を「実施している」と回答しました。一方で、18%が「一部実施しているが、十分ではない」、8.3%が「必要性を感じているが、実施できていない」、15.7%が「必要性を感じておらず、実施していない」と回答しています。

サイバー攻撃の増加により、サイバーセキュリティ対策は重要な経営課題であるという認識が広がり、脆弱性対策に取り組む企業は増えていると考えられます。しかし、約4割の企業は十分な脆弱性対策ができていない/未実施となっており、攻撃者に隙を与える状況を自ら作り出してしまっているとも言えます。

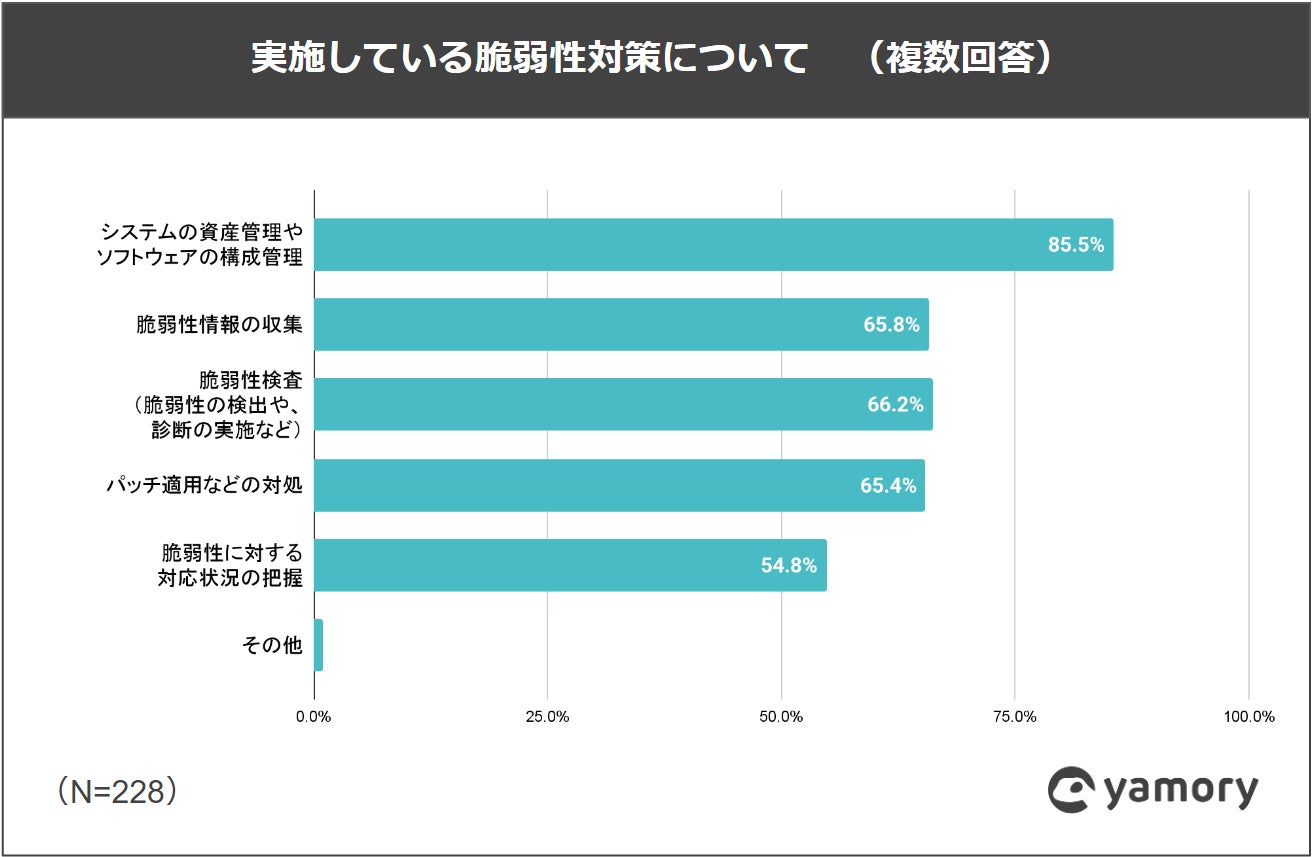

約4割の企業は「パッチ適用などの対処」ができていない。3カ月以上脆弱性検査ができていない企業も半数以上。

実施している脆弱性対策としては、「システムの資産管理やソフトウェアの構成管理」が85.5%、「脆弱性情報の収集」が65.8%、「脆弱性検査(脆弱性の検出や、診断の実施など)」が66.2%という結果になりました。一方で、約4割は脆弱性対策としてパッチ適用までできていないことが明らかになりました。資産管理・構成管理をしっかり行っていても、正しくセキュリティパッチを適用できていなければ、サイバー攻撃の対象となり、情報漏えい等のリスクが高まります。

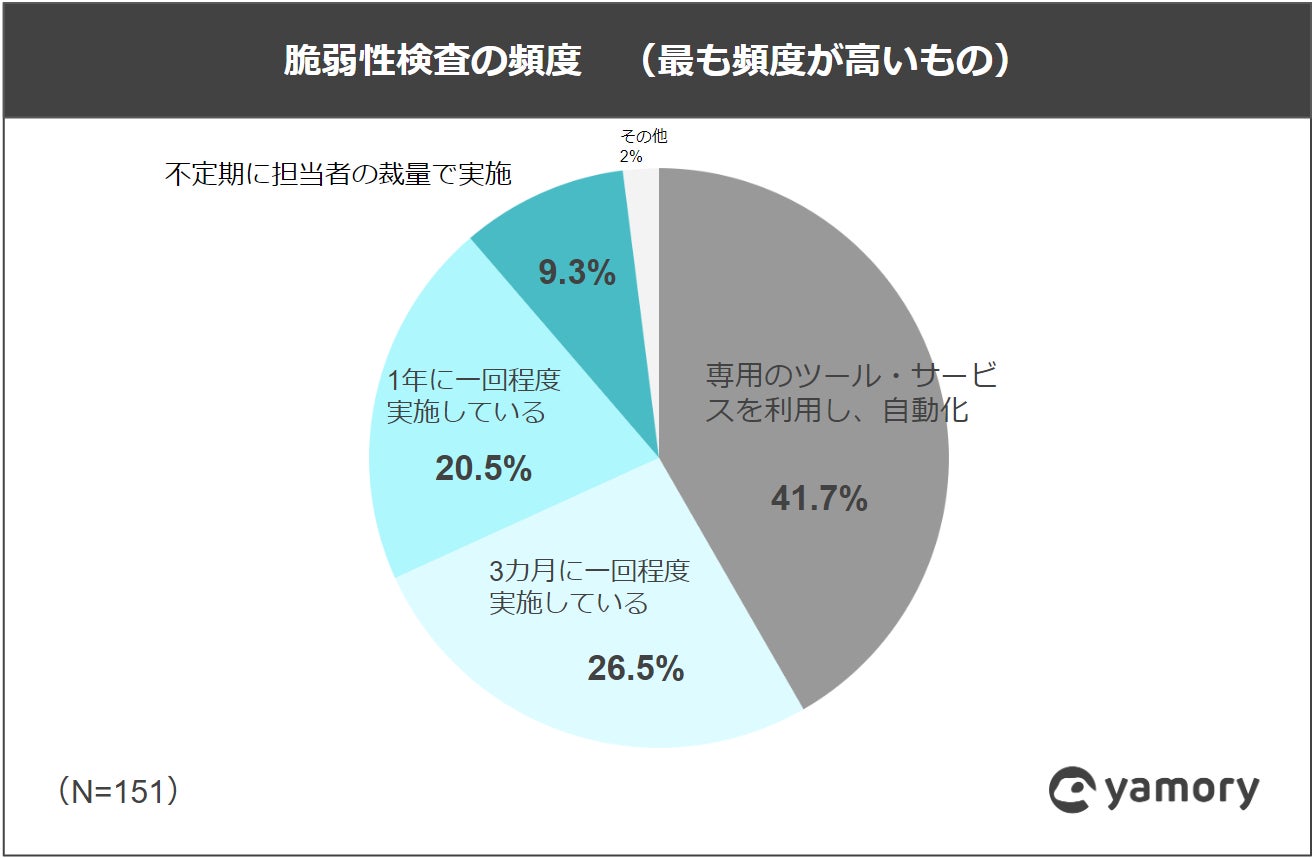

脆弱性検査に関しては、「専用のツール・サービスを利用し、自動化している」が41.7%と、ツールやサービスを活用した自動化が一般化しつつあります。一方で、「定期的(3カ月に一回程度)に実施している」が26.5%、「定期的(1年に一回程度)に実施している」が20.5%、「不定期に担当者の裁量で実施している」が9.3%と、3カ月以上脆弱性検査ができていない企業も半数以上存在します。

昨今、修正プログラムが提供される前に公開された脆弱性(ゼロデイ脆弱性)を悪用したゼロデイ攻撃が増加しており、IPA「情報セキュリティ10大脅威 2023」においても6位に入るなど、大きな脅威となっています。これらの攻撃リスクから自社のITシステムを守るためには、迅速な対応が求められ、定期的な脆弱性診断のみならず、日々の脆弱性管理をしっかりと行っていくことが重要です。

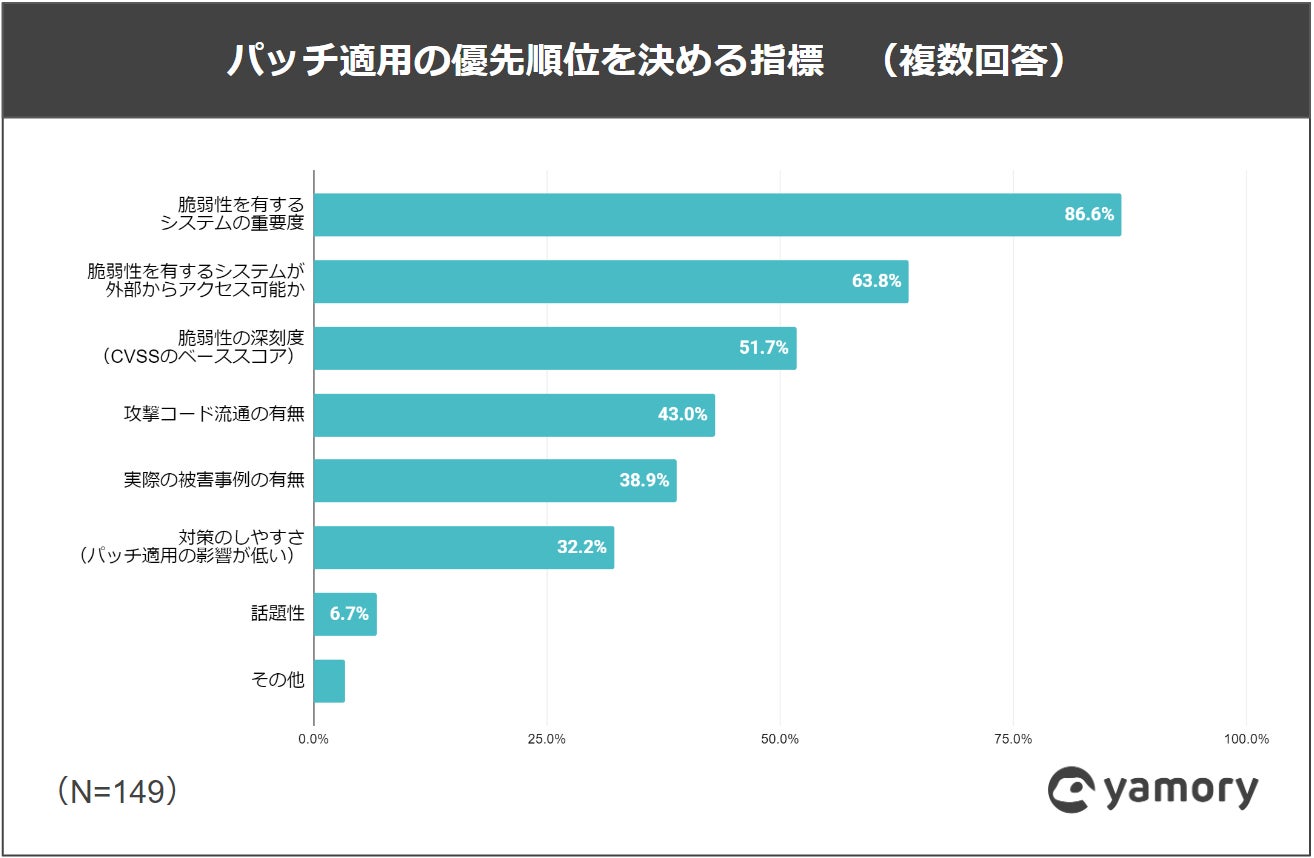

パッチ適用の優先順位としては、「脆弱性を有するシステムの重要度(86.6%)」「脆弱性を有するシステムが外部からアクセス可能か(63.8%)」「脆弱性の深刻度(CVSSのベーススコア)(51.7%)」がTOP3という結果になりました。

脆弱性対策に従事する人員について、半数以上が「不足している」と回答。脆弱性対策に関する課題は「専門知識不足で理解や判断が難しい」が半数以上。

脆弱性対策に従事する人員は、「充足している」「どちらかと言えば充足している」が30.7%、「不足している」「どちらかと言えば不足している」が52.6%で、半数以上の企業で人員不足であることが明らかになりました。

また、脆弱性対策に関する課題では、「専門知識不足で理解や判断が難しい」が53.4%で最も多い結果になりました。これらの課題を解決するためには、自動化ツール等を活用し、効率的な脆弱性対策を行うことが重要です。

2023年に脅威と感じたもの 「ランサムウェアによる被害」が最多

2023年に会社・職場にとって脅威と感じたものは、「ランサムウェアによる被害」が60.7%と最多で、「標的型攻撃による機密情報の窃取」38.7%、「不注意による情報漏えい等の被害」33.7%が続きました。

SBOMの認知率は約4割。そのうち導入済みは約3割、将来的に導入を視野に入れている企業は約4割。

SBOM(ソフトウェア部品表)とは、ソフトウェアサプライチェーンのなかで利用されているソフトウェア部品を正確に把握するための手法で、米国を中心に世界的に普及が進みつつあります。日本国内においても導入に向けた取り組みが進んでおり、各業界団体が出すガイドラインによって、重要産業からSBOMの運用が開始されています。

SBOMについて聞いたところ、「良く理解している」「多少は理解している」が24%、「聞いたことがある程度」が17.3%、「知らない」が58.7%と、認知率は約4割にとどまりました。

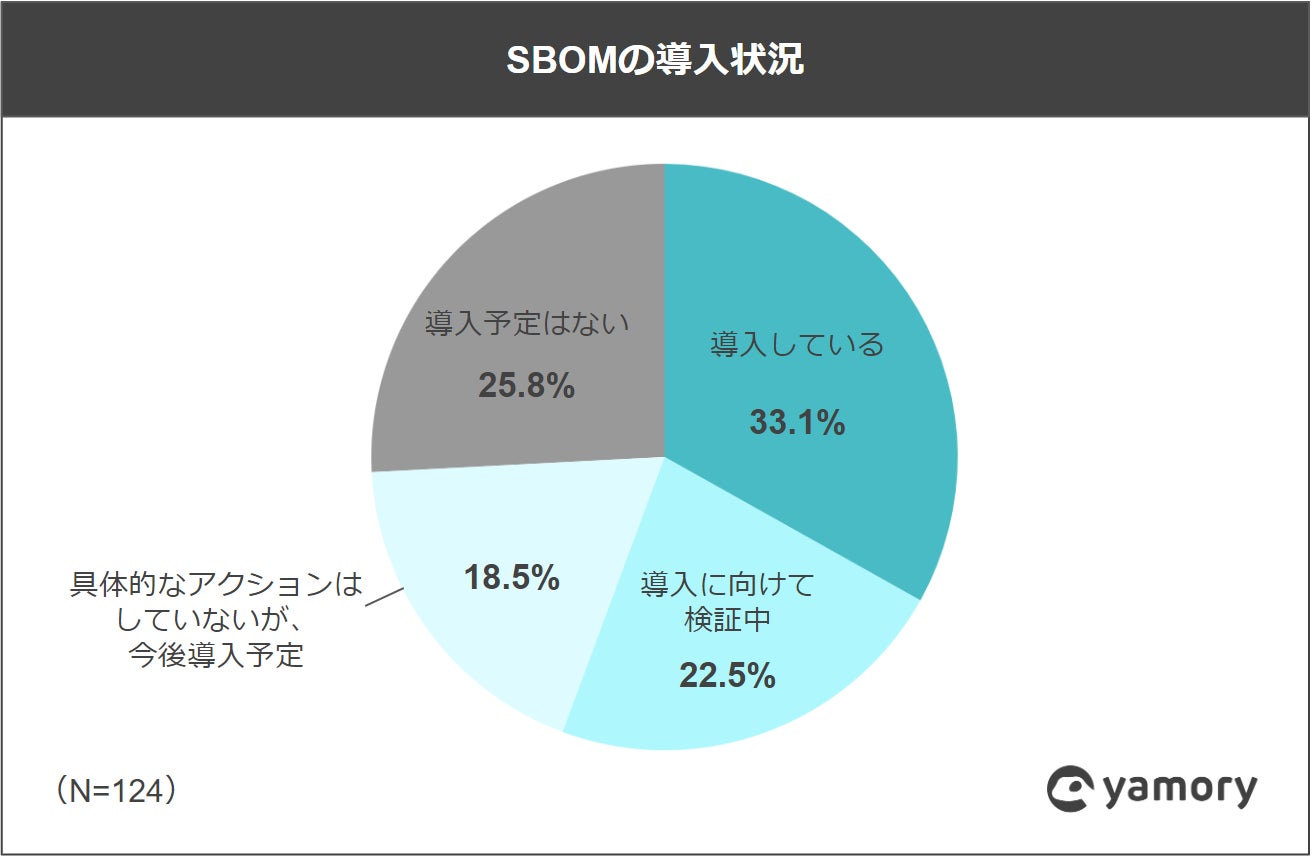

認知している人の中で実際の導入状況については、33.1%が「導入済み」、22.5%が「導入に向けて検証中」という結果になりました。また、18.5%が「導入に向けた具体的なアクションはしていないが、今後導入予定である」と回答し、今後の導入拡大が見込まれます。

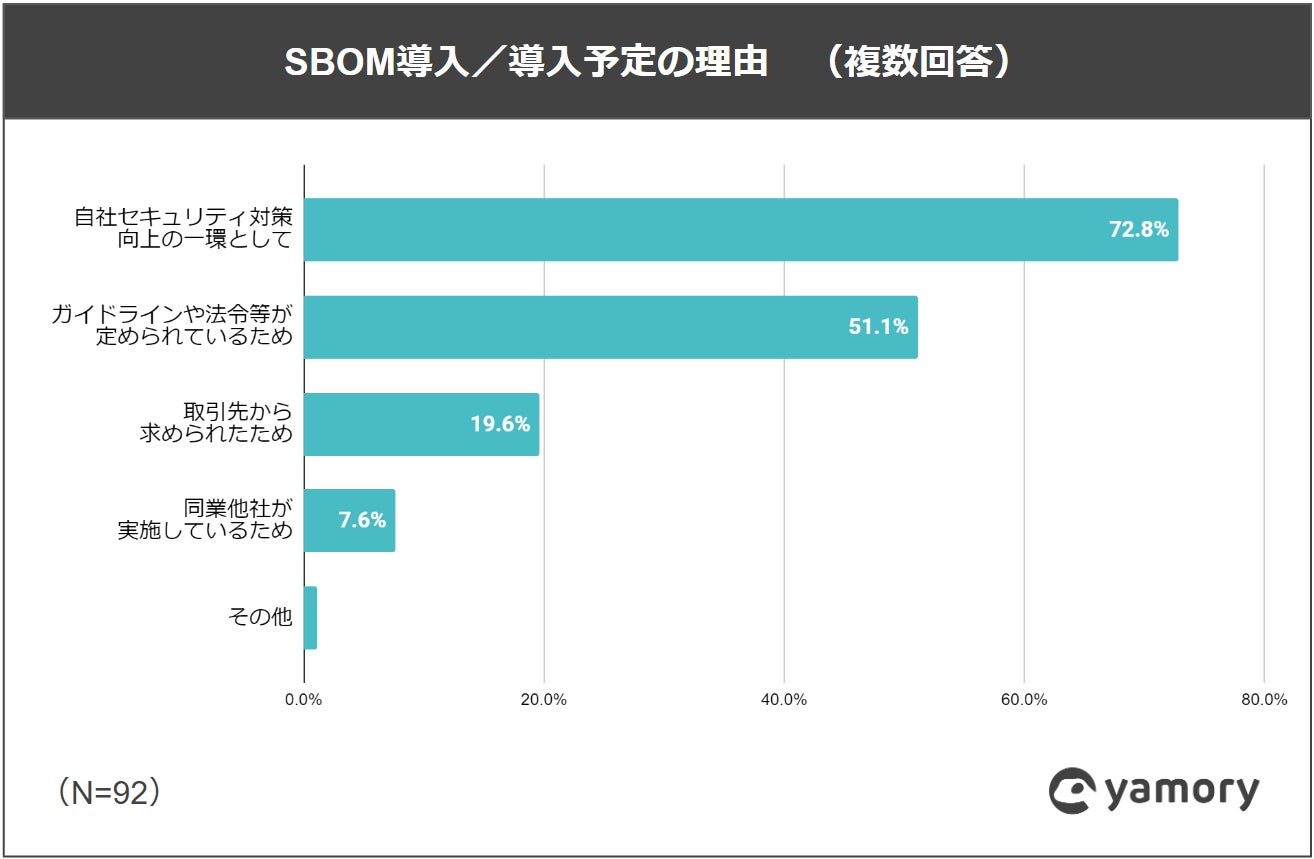

SBOM導入理由については、「自社セキュリティ対策向上の一環として」(72.8%)が最も多く、SBOMによるサプライチェーンを含めた自社のセキュリティ強化が期待されています。

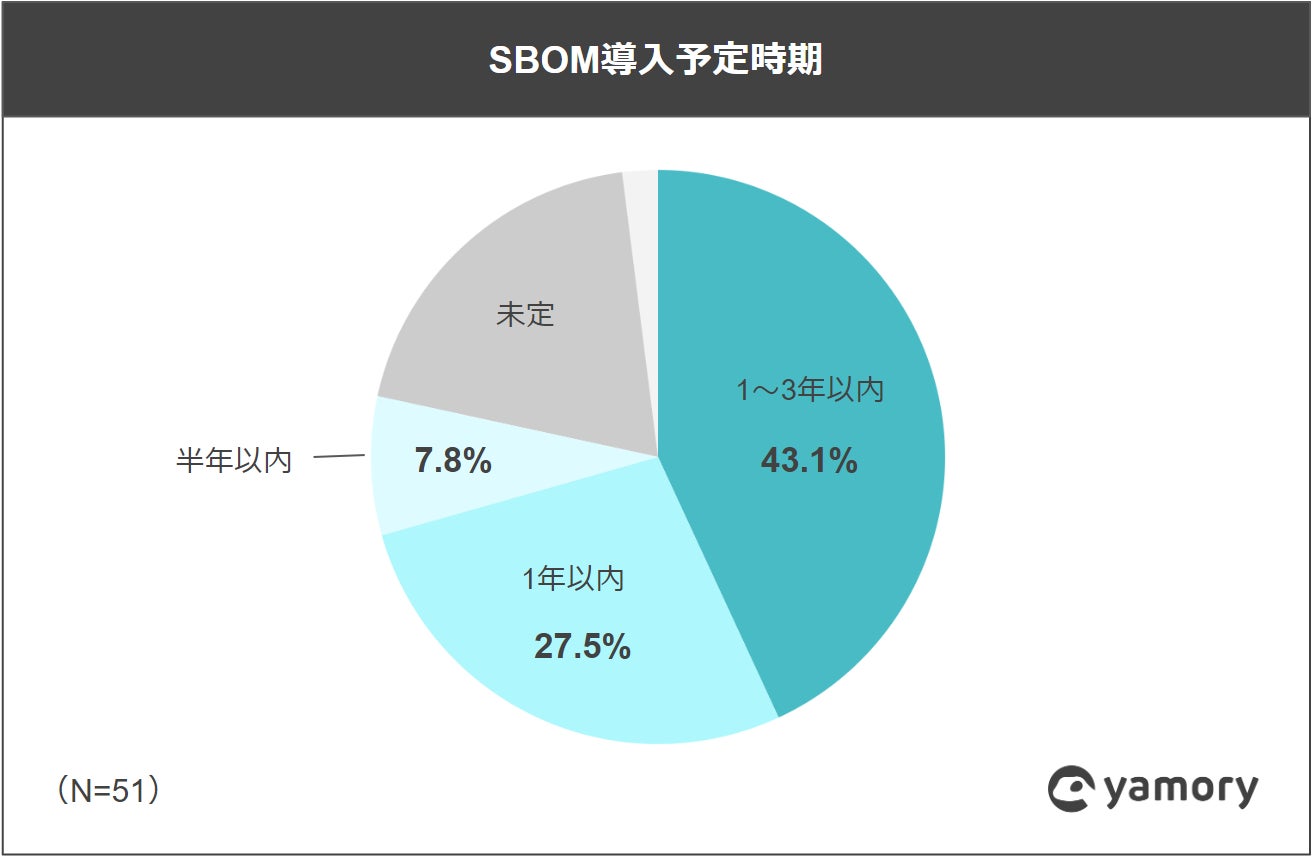

SBOM導入予定と回答した方のうち、導入予定時期は、「1年~3年以内」が43.1%、「1年以内」が27.5%、「半年以内」が7.8%と、約8割が3年以内の導入を予定しています。導入検討にあたっては、自社の属する業界やサプライチェーンにおいて主流となりそうなSBOMフォーマットを調査し、段階的にSBOM管理の要件定義やツールの導入、体制・プロセス構築を行うことが重要です。

yamory プロダクトオーナー 鈴木 康弘 コメント

今回の調査結果から、約6割が脆弱性対策を実施している一方で、42%が不十分/未実施という実態が明らかになりました。また、実施していると回答した方の中でも、パッチ適用ができているのは4割程度で、半数は3カ月以上脆弱性検査が実施できていないなど、十分な対策ができているとは言い切れません。人員不足や専門知識不足は多くの企業が課題としており、そのような中でもサイバー攻撃から自社を守るためには、自動化ツール等を活用し、脆弱性情報の収集から検知・対応状況の可視化まで、効率的な「脆弱性管理」を行うことが重要です。

また、自社の脆弱性対策のみならず、サプライチェーンのセキュリティ対策も必要不可欠です。SBOMの認知度は4割程度という結果になりましたが、2024年はサプライチェーンセキュリティ対策がますます重要視されると考えられます。さらに、EU サイバーレジリエンス法案等のSBOM対応が必須の各種レギュレーションにおいて、2025年度に向けた準備が2024年度中に必要になることから、2024年はSBOMの認知・活用が加速し、「SBOM元年」になるのではないかと思います。

yamoryは、ITシステムの脆弱性を自動で検知し、管理・対策ができるだけでなく、SBOMの作成・運用・管理ツールとしてもご利用いただけます、2024年も、多くのお客様のセキュリティ対策にお役立ていただけるよう、引き続きサービスを磨いてまいります。

【調査概要】 ・調査方法:インターネット調査 ・調査時期:2023年11月 ・調査対象:全国、男女、20~60代、従業員数が500名以上の会社に勤める情報システム担当者、300名 (調査機関はシグナルリサーチに委託) ※小数点第二位を四捨五入しているため、合計が100%にならない場合があります。 ※本調査を引用される際には、「yamory調べ」と必ずご記載ください。 |

【脆弱性管理クラウド「yamory(ヤモリー)」について】

「yamory」は、ITシステムの脆弱性を自動で検知し、管理・対策ができるクラウドサービスです。ソフトウェアの脆弱性管理に加え、セキュリティ診断やクラウド設定管理(CSPM)を提供することで、ITシステムに必要な脆弱性対策をオールインワンで実現します。複雑化するITシステムの網羅的な脆弱性対策を効率化し、安心してテクノロジーを活用できる世界を目指し、社会のDX加速を支えます。

X(旧Twitter):https://twitter.com/yamory_sec

【Visionalについて】

「新しい可能性を、次々と。」をグループミッションとし、HR Tech領域を中心に、産業のデジタルトランスフォーメーション(DX)を推進するさまざまな事業を展開。「ビズリーチ」をはじめとした採用プラットフォームや、人財活用プラットフォーム「HRMOS」シリーズを中心に、企業の人材活用・人材戦略(HCM)エコシステムの構築を目指す。また、M&A、物流Tech、サイバーセキュリティの領域においても、新規事業を次々に立ち上げている。

すべての画像

- 種類

- 調査レポート

- ビジネスカテゴリ

- アプリケーション・セキュリティネットサービス

- 関連リンク

- https://yamory.io/

- ダウンロード